O Android 9 é compatível com a rotação de chave APK , que permite que os aplicativos alterem sua chave de assinatura como parte de uma atualização de APK. Para tornar a rotação prática, os APKs devem indicar os níveis de confiança entre a chave de assinatura nova e a antiga. Para oferecer suporte à rotação de chaves, atualizamos o esquema de assinatura do APK de v2 para v3 para permitir que as chaves novas e antigas sejam usadas. A V3 adiciona informações sobre as versões de SDK compatíveis e uma estrutura de prova de rotação ao bloco de assinatura do APK.

Bloco de assinatura de APK

Para manter a compatibilidade com versões anteriores com o formato APK v1, as assinaturas APK v2 e v3 são armazenadas dentro de um bloco de assinatura APK, localizado imediatamente antes do diretório central ZIP.

O formato do bloco de assinatura de APK v3 é o mesmo que v2 . A assinatura v3 do APK é armazenada como um par de valor de ID com ID 0xf05368c0.

Bloco do esquema de assinatura do APK v3

O esquema v3 foi projetado para ser muito semelhante ao esquema v2 . Ele tem o mesmo formato geral e suporta os mesmos IDs de algoritmo de assinatura , tamanhos de chave e curvas EC.

No entanto, o esquema v3 adiciona informações sobre as versões do SDK com suporte e a estrutura de prova de rotação.

Formato

O APK Signature Scheme v3 Block é armazenado dentro do APK Signing Block sob o ID 0xf05368c0 .

O formato do APK Signature Scheme v3 Block segue o da v2:

- sequência com prefixo de comprimento do

signercom prefixo de comprimento :-

signed datacom prefixo de comprimento:- sequência com prefixo de comprimento de

digestscom prefixo de comprimento:-

signature algorithm ID(4 bytes) -

digest(com prefixo de comprimento)

-

- sequência com prefixo de comprimento de

certificatesX.509:-

certificateX.509 com prefixo de comprimento (formulário ASN.1 DER)

-

-

minSDK(uint32) - este signatário deve ser ignorado se a versão da plataforma estiver abaixo desse número. -

maxSDK(uint32) - este signatário deve ser ignorado se a versão da plataforma estiver acima desse número. - sequência prefixada de comprimento de

additional attributesprefixados por comprimento:-

ID(uint32) -

value(variable-length: comprimento do atributo adicional - 4 bytes) -

ID - 0x3ba06f8c -

value -estrutura de prova de rotação

-

- sequência com prefixo de comprimento de

-

minSDK(uint32) - duplicata do valor minSDK na seção de dados assinados - usado para ignorar a verificação dessa assinatura se a plataforma atual não estiver no intervalo. Deve corresponder ao valor dos dados assinados. -

maxSDK(uint32) - duplicata do valor maxSDK na seção de dados assinados - usada para ignorar a verificação dessa assinatura se a plataforma atual não estiver no intervalo. Deve corresponder ao valor dos dados assinados. - sequência com prefixo de comprimento de

signaturescom prefixo de comprimento:-

signature algorithm ID(uint32) -

signaturecom prefixo de comprimento sobresigned data

-

-

public keycom prefixo de comprimento (SubjectPublicKeyInfo, formulário ASN.1 DER)

-

Estruturas de prova de rotação e certificados antigos auto-confiáveis

A estrutura de prova de rotação permite que os aplicativos girem seu certificado de assinatura sem serem bloqueados em outros aplicativos com os quais se comunicam. Para fazer isso, as assinaturas de aplicativos contêm dois novos dados:

- afirmação para terceiros de que o certificado de assinatura do aplicativo pode ser confiável onde quer que seus predecessores sejam confiáveis

- certificados de assinatura mais antigos do aplicativo nos quais o próprio aplicativo ainda confia

O atributo de prova de rotação na seção de dados assinados consiste em uma lista vinculada individualmente, com cada nó contendo um certificado de assinatura usado para assinar versões anteriores do aplicativo. Esse atributo destina-se a conter as estruturas de dados de prova de rotação conceitual e certificados antigos de autoconfiança. A lista é ordenada por versão com o certificado de assinatura mais antigo correspondente ao nó raiz. A estrutura de dados de prova de rotação é construída fazendo com que o certificado em cada nó assine o próximo na lista e, assim, imbuindo cada nova chave com evidências de que ela deve ser tão confiável quanto a(s) chave(s) mais antiga(s).

A estrutura de dados self-trusted-old-certs é construída adicionando sinalizadores a cada nó indicando sua associação e propriedades no conjunto. Por exemplo, um sinalizador pode estar presente indicando que o certificado de assinatura em um determinado nó é confiável para obter permissões de assinatura do Android. Esse sinalizador permite que outros aplicativos assinados pelo certificado mais antigo ainda recebam uma permissão de assinatura definida por um aplicativo assinado com o novo certificado de assinatura. Como todo o atributo de prova de rotação reside na seção de dados assinados do campo do signer v3, ele é protegido pela chave usada para assinar o apk que o contém.

Esse formato impede várias chaves de assinatura e a convergência de diferentes certificados de assinatura ancestrais para um (vários nós iniciais para um coletor comum).

Formato

A prova de rotação é armazenada dentro do APK Signature Scheme v3 Block sob o ID 0x3ba06f8c . Seu formato é:

- sequência com prefixo de comprimento de

levelscom prefixo de comprimento:-

signed datacom prefixo de comprimento (por certificado anterior - se existir)-

certificateX.509 com prefixo de comprimento (formulário ASN.1 DER) -

signature algorithm ID(uint32) - algoritmo usado pelo cert no nível anterior

-

-

flags(uint32) - sinalizadores que indicam se este certificado deve ou não estar na estrutura self-trusted-old-certs e para quais operações. -

signature algorithm ID(uint32) - deve corresponder ao da seção de dados assinados no próximo nível. -

signaturecom prefixo de comprimento sobre ossigned dataacima

-

Vários certificados

Atualmente, o Android trata um APK assinado com vários certificados como tendo uma identidade de assinatura exclusiva separada dos certificados que o compõem. Assim, o atributo de prova de rotação na seção de dados assinados forma um grafo acíclico direcionado, que pode ser melhor visto como uma lista encadeada, com cada conjunto de assinantes para uma determinada versão representando um nó. Isso adiciona complexidade extra à estrutura de prova de rotação (versão multi-signatário abaixo). Em particular, a ordenação torna-se uma preocupação. Além disso, não é mais possível assinar APKs independentemente, porque a estrutura de prova de rotação deve ter os certificados de assinatura antigos assinando o novo conjunto de certificados, em vez de assiná-los um por um. Por exemplo, um APK assinado pela chave A que deseja ser assinado por duas novas chaves B e C não pode fazer com que o signatário B inclua apenas uma assinatura de A ou B, porque essa é uma identidade de assinatura diferente de B e C. Isso seria significa que os signatários devem coordenar antes de construir tal estrutura.

Atributo de prova de rotação de vários signatários

- sequência prefixada de comprimento de

setsprefixados por comprimento:-

signed data(por conjunto anterior - se existir)- sequência de

certificatescom prefixo de comprimento-

certificateX.509 com prefixo de comprimento (formulário ASN.1 DER)

-

- Sequência de

signature algorithm IDs(uint32) - um para cada certificado do conjunto anterior, na mesma ordem.

- sequência de

-

flags(uint32) - sinalizadores que indicam se esse conjunto de certificados deve ou não estar na estrutura self-trusted-old-certs e para quais operações. - sequência com prefixo de comprimento de

signaturescom prefixo de comprimento:-

signature algorithm ID(uint32) - deve corresponder ao da seção de dados assinados -

signaturecom prefixo de comprimento sobre ossigned dataacima

-

-

Vários ancestrais na estrutura de prova de rotação

O esquema v3 também não lida com duas chaves diferentes girando para a mesma chave de assinatura para o mesmo aplicativo. Isso difere do caso de uma aquisição, em que a empresa adquirente gostaria de mover o aplicativo adquirido para usar sua chave de assinatura para compartilhar permissões. A aquisição é vista como um caso de uso com suporte porque o novo aplicativo seria diferenciado pelo nome do pacote e poderia conter sua própria estrutura de prova de rotação. O caso sem suporte, do mesmo aplicativo ter dois caminhos diferentes para chegar ao mesmo certificado, quebra muitas das suposições feitas no design de rotação de chaves.

Verificação

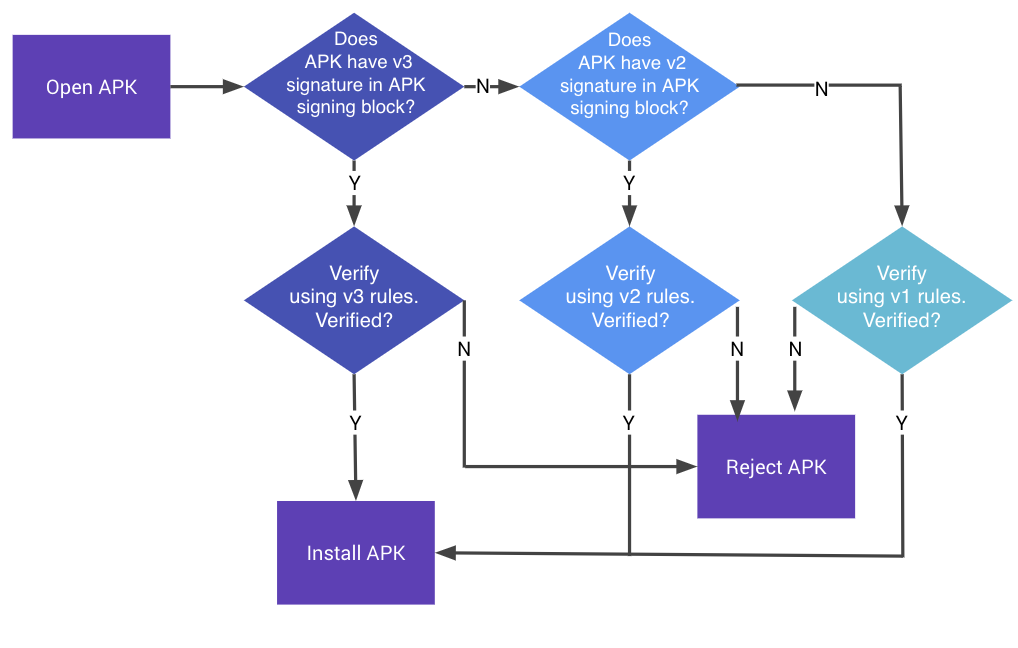

No Android 9 e superior, os APKs podem ser verificados de acordo com o esquema de assinatura APK v3, esquema v2 ou esquema v1. Plataformas mais antigas ignoram assinaturas v3 e tentam verificar assinaturas v2, então v1.

Figura 1. Processo de verificação de assinatura do APK

Verificação do esquema de assinatura do APK v3

- Localize o bloco de assinatura do APK e verifique se:

- Dois campos de tamanho do APK Signing Block contêm o mesmo valor.

- O ZIP Central Directory é imediatamente seguido pelo registro ZIP End of Central Directory.

- ZIP End of Central Directory não é seguido por mais dados.

- Localize o primeiro APK Signature Scheme v3 Block dentro do APK Signing Block. Se o bloco v3 estiver presente, vá para a etapa 3. Caso contrário, volte para verificar o APK usando o esquema v2 .

- Para cada

signerno bloco APK Signature Scheme v3 com uma versão mínima e máxima do SDK que esteja no alcance da plataforma atual:- Escolha o

signature algorithm IDsuportado mais forte designatures. A ordem de força depende de cada versão de implementação/plataforma. - Verifique a

signaturecorrespondente dassignaturesem relação aossigned datausandopublic key. (Agora é seguro analisarsigned data.) - Verifique se as versões mínima e máxima do SDK nos dados assinados correspondem às especificadas para o

signer. - Verifique se a lista ordenada de IDs de algoritmo de assinatura em

digestsesignaturesé idêntica. (Isso é para evitar remoção/adição de assinatura.) - Calcule o resumo do conteúdo do APK usando o mesmo algoritmo de resumo usado pelo algoritmo de assinatura.

- Verifique se o resumo calculado é idêntico ao

digestcorrespondente dosdigests. - Verifique se SubjectPublicKeyInfo do primeiro

certificatedecertificatesé idêntico àpublic key. - Se o atributo de prova de rotação existir para o

signer, verifique se a estrutura é válida e se essesigneré o último certificado da lista.

- Escolha o

- A verificação é bem-sucedida se exatamente um

signerfor encontrado no alcance da plataforma atual e a etapa 3 for bem-sucedida para essesigner.

Validação

Para testar se seu dispositivo suporta v3 corretamente, execute os testes PkgInstallSignatureVerificationTest.java CTS em cts/hostsidetests/appsecurity/src/android/appsecurity/cts/ .