El formato de contenedor Android Pony EXpress (APEX) se introdujo en Android 10 y se usa en el flujo de instalación para los módulos del sistema de nivel inferior. Este formato facilita las actualizaciones de los componentes del sistema que no encajan en el modelo de aplicación estándar de Android. Algunos componentes de ejemplo son bibliotecas y servicios nativos, capas de abstracción de hardware ( HAL ), tiempo de ejecución ( ART ) y bibliotecas de clases.

El término "APEX" también puede referirse a un archivo APEX.

Fondo

Aunque Android admite actualizaciones de módulos que se ajustan al modelo de aplicación estándar (por ejemplo, servicios, actividades) a través de aplicaciones de instalación de paquetes (como la aplicación Google Play Store), el uso de un modelo similar para los componentes del sistema operativo de nivel inferior tiene los siguientes inconvenientes:

- Los módulos basados en APK no se pueden usar al principio de la secuencia de arranque. El administrador de paquetes es el depósito central de información sobre las aplicaciones y solo se puede iniciar desde el administrador de actividades, que está listo en una etapa posterior del procedimiento de inicio.

- El formato APK (particularmente el manifiesto) está diseñado para aplicaciones de Android y los módulos del sistema no siempre encajan bien.

Diseño

Esta sección describe el diseño de alto nivel del formato de archivo APEX y el administrador APEX, que es un servicio que administra archivos APEX.

Para obtener más información sobre por qué se seleccionó este diseño para APEX, consulte Alternativas consideradas al desarrollar APEX .

formato APEX

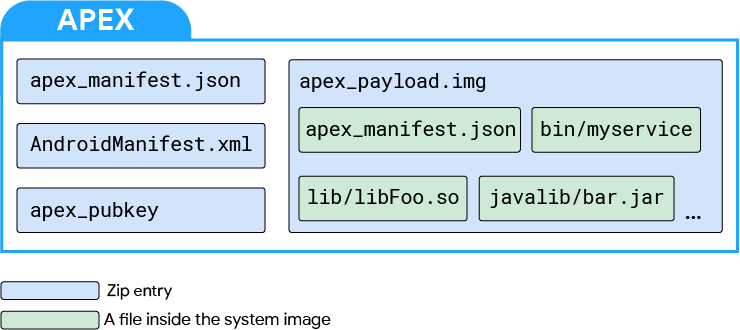

Este es el formato de un archivo APEX.

Figura 1. Formato de archivo APEX

En el nivel superior, un archivo APEX es un archivo zip en el que los archivos se almacenan sin comprimir y se ubican en límites de 4 KB.

Los cuatro archivos en un archivo APEX son:

-

apex_manifest.json -

AndroidManifest.xml -

apex_payload.img -

apex_pubkey

El archivo apex_manifest.json contiene el nombre y la versión del paquete, que identifican un archivo APEX.

El archivo AndroidManifest.xml permite que el archivo APEX use herramientas e infraestructura relacionadas con APK, como ADB, PackageManager y aplicaciones de instalación de paquetes (como Play Store). Por ejemplo, el archivo APEX puede usar una herramienta existente como aapt para inspeccionar los metadatos básicos del archivo. El archivo contiene el nombre del paquete y la información de la versión. Esta información generalmente también está disponible en apex_manifest.json .

Se recomienda apex_manifest.json sobre AndroidManifest.xml para nuevos códigos y sistemas que se ocupan de APEX. AndroidManifest.xml puede contener información de orientación adicional que pueden usar las herramientas de publicación de aplicaciones existentes.

apex_payload.img es una imagen del sistema de archivos ext4 respaldada por dm-verity. La imagen se monta en tiempo de ejecución a través de un dispositivo de bucle invertido. Específicamente, el árbol hash y el bloque de metadatos se crean utilizando la biblioteca libavb . La carga útil del sistema de archivos no se analiza (porque la imagen debe poder montarse en su lugar). Los archivos regulares se incluyen dentro del archivo apex_payload.img .

apex_pubkey es la clave pública utilizada para firmar la imagen del sistema de archivos. En tiempo de ejecución, esta clave garantiza que el APEX descargado esté firmado con la misma entidad que firma el mismo APEX en las particiones integradas.

administrador de APEX

El administrador APEX (o apexd ) es un proceso nativo independiente responsable de verificar, instalar y desinstalar archivos APEX. Este proceso se inicia y está listo al principio de la secuencia de arranque. Los archivos APEX normalmente están preinstalados en el dispositivo en /system/apex . El administrador de APEX usa estos paquetes de forma predeterminada si no hay actualizaciones disponibles.

La secuencia de actualización de un APEX utiliza la clase PackageManager y es la siguiente.

- Un archivo APEX se descarga a través de una aplicación de instalación de paquetes, ADB u otra fuente.

- El administrador de paquetes inicia el procedimiento de instalación. Al reconocer que el archivo es un APEX, el administrador de paquetes transfiere el control al administrador de APEX.

- El administrador de APEX verifica el archivo APEX.

- Si se verifica el archivo APEX, la base de datos interna del administrador de APEX se actualiza para reflejar que el archivo APEX se activa en el siguiente arranque.

- El solicitante de la instalación recibe una transmisión tras la verificación exitosa del paquete.

- Para continuar con la instalación, se debe reiniciar el sistema.

En el próximo arranque, el administrador APEX se inicia, lee la base de datos interna y hace lo siguiente para cada archivo APEX enumerado:

- Verifica el archivo APEX.

- Crea un dispositivo de bucle invertido a partir del archivo APEX.

- Crea un dispositivo de bloque asignador de dispositivos encima del dispositivo de bucle invertido.

- Monta el dispositivo de bloque del asignador de dispositivos en una ruta única (por ejemplo,

/apex/ name @ ver).

Cuando se montan todos los archivos APEX enumerados en la base de datos interna, el administrador de APEX proporciona un servicio de enlace para que otros componentes del sistema consulten información sobre los archivos APEX instalados. Por ejemplo, los otros componentes del sistema pueden consultar la lista de archivos APEX instalados en el dispositivo o consultar la ruta exacta donde está montado un APEX específico, para poder acceder a los archivos.

Los archivos APEX son archivos APK

Los archivos APEX son archivos APK válidos porque son archivos zip firmados (usando el esquema de firma APK) que contienen un archivo AndroidManifest.xml . Esto permite que los archivos APEX usen la infraestructura para archivos APK, como una aplicación de instalación de paquetes, la utilidad de firma y el administrador de paquetes.

El archivo AndroidManifest.xml dentro de un archivo APEX es mínimo y consiste en el name del paquete, versionCode y targetSdkVersion , minSdkVersion y maxSdkVersion para una orientación detallada. Esta información permite que los archivos APEX se entreguen a través de canales existentes, como aplicaciones de instalación de paquetes y ADB.

Tipos de archivos compatibles

El formato APEX admite estos tipos de archivos:

- Bibliotecas compartidas nativas

- Ejecutables nativos

- Archivos JAR

- Archivos de información

- Archivos de configuración

Esto no significa que APEX pueda actualizar todos estos tipos de archivos. La posibilidad de actualizar un tipo de archivo depende de la plataforma y de la estabilidad de las definiciones de las interfaces para los tipos de archivos.

Firma

Los archivos APEX se firman de dos maneras. Primero, el apex_payload.img (específicamente, el descriptor vbmeta adjunto a apex_payload.img ) se firma con una clave. Luego, todo el APEX se firma con el esquema de firma APK v3 . En este proceso se utilizan dos claves diferentes.

En el lado del dispositivo, se instala una clave pública correspondiente a la clave privada utilizada para firmar el descriptor vbmeta. El administrador de APEX utiliza la clave pública para verificar los APEX cuya instalación se solicita. Cada APEX debe firmarse con claves diferentes y se aplica tanto en tiempo de compilación como en tiempo de ejecución.

APEX en mamparas empotradas

Los archivos APEX se pueden ubicar en particiones integradas como /system . La partición ya está sobre dm-verity, por lo que los archivos APEX se montan directamente sobre el dispositivo de bucle invertido.

Si un APEX está presente en una partición integrada, el APEX se puede actualizar proporcionando un paquete APEX con el mismo nombre de paquete y un código de versión mayor o igual. El nuevo APEX se almacena en /data y, de forma similar a los APK, la versión recién instalada oculta la versión ya presente en la partición integrada. Pero a diferencia de los APK, la versión recién instalada de APEX solo se activa después de reiniciar.

Requisitos del núcleo

Para admitir los módulos principales de APEX en un dispositivo Android, se requieren las siguientes características del kernel de Linux: el controlador de bucle invertido y dm-verity. El controlador de bucle invertido monta la imagen del sistema de archivos en un módulo APEX y dm-verity verifica el módulo APEX.

El rendimiento del controlador de bucle invertido y dm-verity es importante para lograr un buen rendimiento del sistema cuando se utilizan módulos APEX.

Versiones de kernel compatibles

Los módulos principales de APEX son compatibles con dispositivos que utilizan versiones de kernel 4.4 o superiores. Los nuevos dispositivos que se lancen con Android 10 o superior deben usar la versión de kernel 4.9 o superior para admitir módulos APEX.

Parches de kernel requeridos

Los parches de kernel necesarios para admitir módulos APEX se incluyen en el árbol común de Android. Para que los parches sean compatibles con APEX, use la última versión del árbol común de Android.

Núcleo versión 4.4

Esta versión solo es compatible con dispositivos que se actualizaron de Android 9 a Android 10 y desean admitir módulos APEX. Para obtener los parches necesarios, se recomienda encarecidamente una combinación descendente desde la rama android-4.4 . La siguiente es una lista de los parches individuales necesarios para la versión 4.4 del kernel.

- UPSTREAM: loop: agregue ioctl para cambiar el tamaño del bloque lógico ( 4.4 )

- BACKPORT: bloque/bucle: establecer hw_sectors ( 4.4 )

- UPSTREAM: loop: Agregar LOOP_SET_BLOCK_SIZE en compat ioctl ( 4.4 )

- ANDROID: mnt: Arreglar next_descendent ( 4.4 )

- ANDROID: mnt: volver a montar debe propagarse a esclavos de esclavos ( 4.4 )

- ANDROID: mnt: propagar el montaje correctamente ( 4.4 )

- Revertir "ANDROID: dm verity: agregar tamaño mínimo de captación previa" ( 4.4 )

- UPSTREAM: loop: soltar cachés si se cambia el desplazamiento o block_size ( 4.4 )

Versiones del núcleo 4.9/4.14/4.19

Para obtener los parches necesarios para las versiones de kernel 4.9/4.14/4.19, realice una combinación descendente desde la rama android-common .

Opciones de configuración del kernel requeridas

La siguiente lista muestra los requisitos de configuración básicos para admitir módulos APEX que se introdujeron en Android 10. Los elementos con un asterisco (*) son requisitos existentes de Android 9 y versiones anteriores.

(*) CONFIG_AIO=Y # AIO support (for direct I/O on loop devices)

CONFIG_BLK_DEV_LOOP=Y # for loop device support

CONFIG_BLK_DEV_LOOP_MIN_COUNT=16 # pre-create 16 loop devices

(*) CONFIG_CRYPTO_SHA1=Y # SHA1 hash for DM-verity

(*) CONFIG_CRYPTO_SHA256=Y # SHA256 hash for DM-verity

CONFIG_DM_VERITY=Y # DM-verity support

Requisitos de parámetros de la línea de comandos del kernel

Para admitir APEX, asegúrese de que los parámetros de la línea de comandos del kernel cumplan con los siguientes requisitos:

-

loop.max_loopNO debe configurarse -

loop.max_partdebe ser <= 8

Construyendo un APEX

Esta sección describe cómo construir un APEX usando el sistema de construcción de Android. El siguiente es un ejemplo de Android.bp para un APEX denominado apex.test .

apex {

name: "apex.test",

manifest: "apex_manifest.json",

file_contexts: "file_contexts",

// libc.so and libcutils.so are included in the apex

native_shared_libs: ["libc", "libcutils"],

binaries: ["vold"],

java_libs: ["core-all"],

prebuilts: ["my_prebuilt"],

compile_multilib: "both",

key: "apex.test.key",

certificate: "platform",

}

apex_manifest.json ejemplo:

{

"name": "com.android.example.apex",

"version": 1

}

ejemplo file_contexts :

(/.*)? u:object_r:system_file:s0

/sub(/.*)? u:object_r:sub_file:s0

/sub/file3 u:object_r:file3_file:s0

Tipos de archivos y ubicaciones en APEX

| Tipo de archivo | Ubicación en APEX |

|---|---|

| bibliotecas compartidas | /lib y /lib64 ( /lib/arm para brazo traducido en x86) |

| ejecutables | /bin |

| Bibliotecas de Java | /javalib |

| Preconstruidos | /etc |

Dependencias transitivas

Los archivos APEX incluyen automáticamente dependencias transitivas de bibliotecas compartidas nativas o ejecutables. Por ejemplo, si libFoo depende de libBar , las dos libs se incluyen cuando solo libFoo aparece en la propiedad native_shared_libs .

Manejo de múltiples ABI

Instale la propiedad native_shared_libs para las interfaces binarias de aplicaciones (ABI) primarias y secundarias del dispositivo. Si un APEX se dirige a dispositivos con una sola ABI (es decir, solo de 32 bits o solo de 64 bits), solo se instalan las bibliotecas con la ABI correspondiente.

Instale la propiedad de binaries solo para la ABI principal del dispositivo como se describe a continuación:

- Si el dispositivo es solo de 32 bits, solo se instala la variante de 32 bits del binario.

- Si el dispositivo es solo de 64 bits, solo se instala la variante de 64 bits del binario.

Para agregar un control detallado sobre las ABI de las bibliotecas y binarios nativos, use las multilib.[first|lib32|lib64|prefer32|both].[native_shared_libs|binaries] .

-

first: Coincide con el ABI principal del dispositivo. Este es el valor predeterminado para binarios. -

lib32: coincide con la ABI de 32 bits del dispositivo, si es compatible. -

lib64: Coincide con la ABI de 64 bits del dispositivo compatible. -

prefer32: coincide con la ABI de 32 bits del dispositivo, si es compatible. Si no se admite la ABI de 32 bits, coincide con la ABI de 64 bits. -

both: Coincide con ambas ABI. Este es el valor predeterminado paranative_shared_libraries.

Las propiedades java , prebuilts libraries independientes de ABI.

Este ejemplo es para un dispositivo que admite 32/64 y no prefiere 32:

apex {

// other properties are omitted

native_shared_libs: ["libFoo"], // installed for 32 and 64

binaries: ["exec1"], // installed for 64, but not for 32

multilib: {

first: {

native_shared_libs: ["libBar"], // installed for 64, but not for 32

binaries: ["exec2"], // same as binaries without multilib.first

},

both: {

native_shared_libs: ["libBaz"], // same as native_shared_libs without multilib

binaries: ["exec3"], // installed for 32 and 64

},

prefer32: {

native_shared_libs: ["libX"], // installed for 32, but not for 64

},

lib64: {

native_shared_libs: ["libY"], // installed for 64, but not for 32

},

},

}

firma vbmeta

Firme cada APEX con claves diferentes. Cuando se requiera una clave nueva, cree un par de claves públicas y privadas y cree un módulo apex_key . Use la propiedad key para firmar el APEX usando la clave. La clave pública se incluye automáticamente en el APEX con el nombre avb_pubkey .

# create an rsa key pairopenssl genrsa -out foo.pem 4096# extract the public key from the key pairavbtool extract_public_key --key foo.pem --output foo.avbpubkey# in Android.bpapex_key { name: "apex.test.key", public_key: "foo.avbpubkey", private_key: "foo.pem", }

En el ejemplo anterior, el nombre de la clave pública ( foo ) se convierte en el ID de la clave. El ID de la clave utilizada para firmar un APEX se escribe en el APEX. En tiempo de ejecución, apexd verifica el APEX usando una clave pública con la misma ID en el dispositivo.

Firma de código postal

Firme APEX de la misma manera que firma APK. Firme los APEX dos veces; una vez para el mini sistema de archivos (archivo apex_payload.img ) y una vez para el archivo completo.

Para firmar un APEX a nivel de archivo, establezca la propiedad del certificate de una de estas tres formas:

- Sin establecer: si no se establece ningún valor, el APEX se firma con el certificado ubicado en

PRODUCT_DEFAULT_DEV_CERTIFICATE. Si no se establece ningún indicador, la ruta predeterminada esbuild/target/product/security/testkey. -

<name>: el APEX se firma con el certificado<name>en el mismo directorio quePRODUCT_DEFAULT_DEV_CERTIFICATE. -

:<name>: el APEX se firma con el certificado definido por el módulo Soong llamado<name>. El módulo de certificado se puede definir de la siguiente manera.

android_app_certificate {

name: "my_key_name",

certificate: "dir/cert",

// this will use dir/cert.x509.pem (the cert) and dir/cert.pk8 (the private key)

}

Instalación de un APEX

Para instalar un APEX, use ADB.

adb install apex_file_nameadb reboot

Usando un APEX

Después de reiniciar, APEX se monta en el directorio /apex/<apex_name>@<version> . Se pueden montar varias versiones del mismo APEX al mismo tiempo. Entre las rutas de montaje, la que corresponde a la última versión está montada en enlace en /apex/<apex_name> .

Los clientes pueden usar la ruta montada en enlace para leer o ejecutar archivos desde APEX.

Los APEX se utilizan normalmente de la siguiente manera:

- Un OEM u ODM precarga un APEX en

/system/apexcuando se envía el dispositivo. - Se accede a los archivos en APEX a través de la ruta

/apex/<apex_name>/. - Cuando se instala una versión actualizada de APEX en

/data/apex, la ruta apunta al nuevo APEX después de reiniciar.

Actualización de un servicio con un APEX

Para actualizar un servicio usando un APEX:

Marque el servicio en la partición del sistema como actualizable. Agregue la opción

updatablea la definición del servicio./system/etc/init/myservice.rc: service myservice /system/bin/myservice class core user system ... updatableCree un nuevo archivo

.rcpara el servicio actualizado. Utilice la opción deoverridepara redefinir el servicio existente./apex/my.apex/etc/init.rc: service myservice /apex/my.apex/bin/myservice class core user system ... override

Las definiciones de servicio solo se pueden definir en el archivo .rc de un APEX. Los disparadores de acción no son compatibles con los APEX.

Si un servicio marcado como actualizable comienza antes de que se activen los APEX, el inicio se retrasa hasta que se complete la activación de los APEX.

Configuración del sistema para admitir actualizaciones de APEX

Establezca la siguiente propiedad del sistema en true para admitir actualizaciones de archivos APEX.

<device.mk>:

PRODUCT_PROPERTY_OVERRIDES += ro.apex.updatable=true

BoardConfig.mk:

TARGET_FLATTEN_APEX := false

o solo

<device.mk>:

$(call inherit-product, $(SRC_TARGET_DIR)/product/updatable_apex.mk)

APEX aplanado

Para los dispositivos heredados, a veces es imposible o inviable actualizar el kernel anterior para que admita completamente APEX. Por ejemplo, es posible que el núcleo se haya creado sin CONFIG_BLK_DEV_LOOP=Y , lo cual es crucial para montar la imagen del sistema de archivos dentro de un APEX.

APEX aplanado es un APEX especialmente diseñado que se puede activar en dispositivos con un kernel heredado. Los archivos en un APEX aplanado se instalan directamente en un directorio debajo de la partición integrada. Por ejemplo, lib/libFoo.so en un APEX aplanado my.apex se instala en /system/apex/my.apex/lib/libFoo.so .

La activación de un APEX aplanado no implica el dispositivo de bucle. Todo el directorio /system/apex/my.apex se vincula directamente a /apex/name@ver .

Los APEX aplanados no se pueden actualizar mediante la descarga de versiones actualizadas de los APEX de la red porque los APEX descargados no se pueden aplanar. Los APEX aplanados solo se pueden actualizar a través de una OTA regular.

APEX aplanado es la configuración predeterminada. Esto significa que todos los APEX se aplanan de forma predeterminada a menos que configure explícitamente su dispositivo para crear APEX no aplanados para admitir actualizaciones de APEX (como se explicó anteriormente).

NO se admite la combinación de APEX aplanados y no aplanados en un dispositivo. Los APEX en un dispositivo deben estar todos no aplanados o todos aplanados. Esto es especialmente importante cuando se envían precompilados APEX prefirmados para proyectos como Mainline. Los APEX que no están prefirmados (es decir, creados a partir de la fuente) tampoco deben aplanarse y firmarse con las claves adecuadas. El dispositivo debe heredar de updatable_apex.mk como se explica en Actualización de un servicio con un APEX .

APEX comprimidos

Android 12 y versiones posteriores cuentan con compresión APEX para reducir el impacto de almacenamiento de los paquetes APEX actualizables. Después de instalar una actualización de un APEX, aunque su versión preinstalada ya no se usa, sigue ocupando la misma cantidad de espacio. Ese espacio ocupado sigue sin estar disponible.

La compresión APEX minimiza este impacto en el almacenamiento mediante el uso de un conjunto altamente comprimido de archivos APEX en particiones de solo lectura (como la partición /system ). Android 12 y versiones posteriores usan un algoritmo de compresión zip DEFLATE.

La compresión no proporciona optimización a lo siguiente:

Bootstrap APEX que deben montarse muy temprano en la secuencia de arranque.

APEX no actualizables. La compresión solo es beneficiosa si se instala una versión actualizada de APEX en la partición

/data. Una lista completa de APEX actualizables está disponible en la página Componentes del sistema modular .APEX de bibliotecas compartidas dinámicas. Dado que

apexdsiempre activa ambas versiones de dichos APEX (preinstalados y actualizados), comprimirlos no agrega valor.

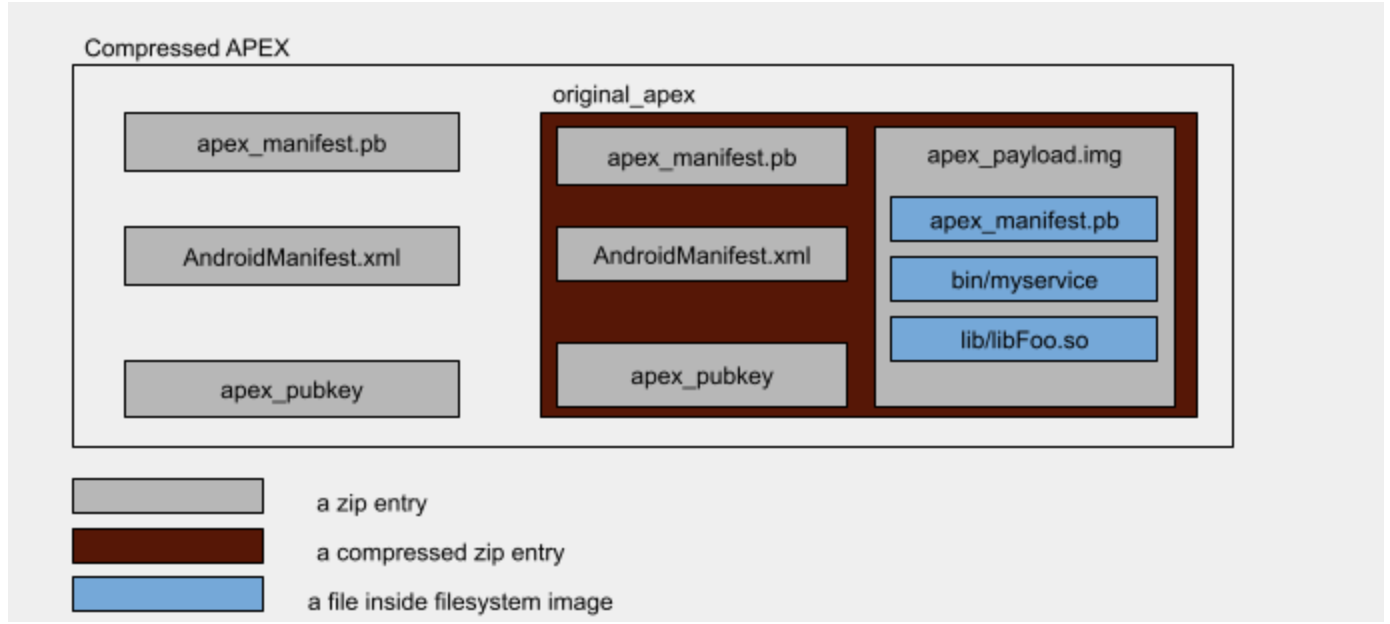

Formato de archivo APEX comprimido

Este es el formato de un archivo APEX comprimido.

Figura 2. Formato de archivo APEX comprimido

En el nivel superior, un archivo APEX comprimido es un archivo zip que contiene el archivo apex original desinflado con un nivel de compresión de 9 y con otros archivos almacenados sin comprimir.

Cuatro archivos comprenden un archivo APEX:

-

original_apex: desinflado con un nivel de compresión de 9 Este es el archivo APEX original sin comprimir. -

apex_manifest.pb: solo almacenado -

AndroidManifest.xml: solo almacenado -

apex_pubkey: solo almacenado

Los apex_manifest.pb , AndroidManifest.xml y apex_pubkey son copias de sus archivos correspondientes en original_apex .

Construcción de APEX comprimido

APEX comprimido se puede construir usando la herramienta apex_compression_tool.py ubicada en system/apex/tools .

Varios parámetros relacionados con la compresión APEX están disponibles en el sistema de compilación.

En Android.bp , la propiedad compressible controla si un archivo APEX es comprimible:

apex {

name: "apex.test",

manifest: "apex_manifest.json",

file_contexts: "file_contexts",

compressible: true,

}

Un indicador de producto PRODUCT_COMPRESSED_APEX controla si una imagen del sistema creada desde el origen debe contener archivos APEX comprimidos.

Para la experimentación local, puede forzar una compilación para comprimir APEX configurando OVERRIDE_PRODUCT_COMPRESSED_APEX= en true .

Los archivos APEX comprimidos generados por el sistema de compilación tienen la extensión .capex . La extensión facilita la distinción entre versiones comprimidas y sin comprimir de un archivo APEX.

Algoritmos de compresión admitidos

Android 12 solo admite la compresión deflate-zip.

Activar un archivo APEX comprimido durante el arranque

Antes de que se pueda activar un APEX comprimido, el archivo original_apex que contiene se descomprime en el directorio /data/apex/decompressed . El archivo APEX descomprimido resultante está vinculado al directorio /data/apex/active .

Considere el siguiente ejemplo como una ilustración del proceso descrito anteriormente.

Considere /system/apex/com.android.foo.capex como un APEX comprimido activado, con código de versión 37.

- El archivo

original_apexdentro de/system/apex/com.android.foo.capexse descomprime en/data/apex/decompressed/com.android.foo@37.apex. - Se realiza

restorecon /data/apex/decompressed/com.android.foo@37.apexpara verificar que tiene una etiqueta SELinux correcta. - Las comprobaciones de verificación se realizan en

/data/apex/decompressed/com.android.foo@37.apexpara garantizar su validez:apexdcomprueba la clave pública incluida en/data/apex/decompressed/com.android.foo@37.apexpara verifique que sea igual al incluido en/system/apex/com.android.foo.capex. - El archivo

/data/apex/decompressed/com.android.foo@37.apexestá vinculado al directorio/data/apex/active/com.android.foo@37.apex. - La lógica de activación regular para archivos APEX sin comprimir se realiza en

/data/apex/active/com.android.foo@37.apex.

Interacción con OTA

Los archivos APEX comprimidos tienen implicaciones en la entrega y aplicación de OTA. Dado que una actualización OTA puede contener un archivo APEX comprimido con un nivel de versión superior al que está activo en un dispositivo, se debe reservar una cierta cantidad de espacio libre antes de que se reinicie un dispositivo para aplicar una actualización OTA.

Para admitir el sistema OTA, apexd expone estas dos API de enlace:

-

calculateSizeForCompressedApex: calcula el tamaño necesario para descomprimir archivos APEX en un paquete OTA. Esto se puede usar para verificar que un dispositivo tenga suficiente espacio antes de que se descargue una OTA. -

reserveSpaceForCompressedApex: reserva espacio en el disco para uso futuro deapexdpara descomprimir archivos APEX comprimidos dentro del paquete OTA.

En el caso de una actualización OTA A/B, apexd intenta la descompresión en segundo plano como parte de la rutina OTA posterior a la instalación. Si falla la descompresión, apexd realiza la descompresión durante el arranque que aplica la actualización OTA.

Alternativas consideradas al desarrollar APEX

Estas son algunas opciones que AOSP consideró al diseñar el formato de archivo APEX y por qué se incluyeron o excluyeron.

Sistemas regulares de gestión de paquetes

Las distribuciones de Linux tienen sistemas de administración de paquetes como dpkg y rpm , que son poderosos, maduros y robustos. Sin embargo, no se adoptaron para APEX porque no pueden proteger los paquetes después de la instalación. La verificación se realiza solo cuando se están instalando los paquetes. Los atacantes pueden romper la integridad de los paquetes instalados, sin que se den cuenta. Esta es una regresión para Android donde todos los componentes del sistema se almacenaron en sistemas de archivos de solo lectura cuya integridad está protegida por dm-verity para cada E/S. Cualquier manipulación de los componentes del sistema debe estar prohibida o ser detectable para que el dispositivo pueda negarse a arrancar si se ve comprometido.

dm-crypt para la integridad

Los archivos en un contenedor APEX provienen de particiones integradas (por ejemplo, la partición /system ) que están protegidas por dm-verity, donde cualquier modificación de los archivos está prohibida incluso después de montar las particiones. Para brindar el mismo nivel de seguridad a los archivos, todos los archivos en un APEX se almacenan en una imagen del sistema de archivos que se combina con un árbol hash y un descriptor vbmeta. Sin dm-verity, un APEX en la partición /data es vulnerable a las modificaciones no deseadas que se realizan después de que se haya verificado e instalado.

De hecho, la partición /data también está protegida por capas de cifrado como dm-crypt. Aunque esto proporciona cierto nivel de protección contra la manipulación, su objetivo principal es la privacidad, no la integridad. Cuando un atacante obtiene acceso a la partición /data , no puede haber más protección, y esto nuevamente es una regresión en comparación con todos los componentes del sistema que se encuentran en la partición /system . El árbol hash dentro de un archivo APEX junto con dm-verity proporciona el mismo nivel de protección de contenido.

Redirección de rutas de /system a /apex

Se puede acceder a los archivos de componentes del sistema empaquetados en un APEX a través de nuevas rutas como /apex/<name>/lib/libfoo.so . Cuando los archivos formaban parte de la partición /system , se podía acceder a ellos a través de rutas como /system/lib/libfoo.so . Un cliente de un archivo APEX (otros archivos APEX o la plataforma) debe usar las nuevas rutas. Es posible que deba actualizar el código existente como resultado del cambio de ruta.

Aunque una forma de evitar el cambio de ruta es superponer el contenido del archivo en un archivo APEX en la partición /system , el equipo de Android decidió no superponer archivos en la partición /system porque esto podría afectar el rendimiento debido a la cantidad de archivos que se superponen ( posiblemente incluso apilados uno tras otro) aumentó.

Otra opción era secuestrar funciones de acceso a archivos como open , stat y readlink , de modo que las rutas que comenzaban con /system fueran redirigidas a sus rutas correspondientes en /apex . El equipo de Android descartó esta opción porque no es factible cambiar todas las funciones que aceptan rutas. Por ejemplo, algunas aplicaciones vinculan estáticamente a Bionic, que implementa las funciones. En tales casos, esas aplicaciones no se redireccionan.