Чтобы считаться совместимым с Android, реализации устройств должны соответствовать требованиям, представленным в документе определения совместимости с Android (CDD) . CDD Android 10 оценивает безопасность биометрической реализации с помощью архитектурной безопасности и возможности спуфинга .

- Архитектурная безопасность : устойчивость биометрического конвейера к компрометации ядра или платформы. Конвейер считается безопасным, если компрометация ядра и платформы не дает возможности ни считывать необработанные биометрические данные, ни вводить синтетические данные в конвейер, чтобы повлиять на решение об аутентификации.

- Эффективность биометрической безопасности. Эффективность биометрической безопасности измеряется коэффициентом принятия подделки (SAR) , коэффициентом ложного принятия (FAR) и, если применимо, коэффициентом принятия самозванца (IAR) биометрических данных. SAR — это метрика, представленная в Android 9 для измерения устойчивости биометрических данных к атакам физического представления. При измерении биометрических данных необходимо следовать протоколам, описанным ниже.

Android использует три типа метрик для измерения эффективности биометрической безопасности.

- Spoof Acceptance Rate (SAR) : определяет показатель вероятности того, что биометрическая модель примет ранее записанный, заведомо исправный образец. Например, при голосовой разблокировке это будет измерять шансы разблокировать телефон пользователя, используя записанный образец его фразы: «Окей, Google». Мы называем такие атаки Spoof Attacks . Также известен как коэффициент соответствия презентации атаки самозванца (IAPMR).

- Коэффициент принятия самозванца (IAR) : определяет показатель вероятности того, что биометрическая модель примет входные данные, предназначенные для имитации заведомо хорошего образца. Например, в механизме доверенного голоса (голосовой разблокировки) Smart Lock это будет измерять, как часто кто-то, пытающийся имитировать голос пользователя (используя похожий тон и акцент), может разблокировать свое устройство. Мы называем такие атаки атаками самозванца .

- False Acceptance Rate (FAR) : определяет показатели того, как часто модель ошибочно принимает случайно выбранный неверный ввод. Хотя это полезная мера, она не дает достаточной информации для оценки того, насколько хорошо модель противостоит целенаправленным атакам.

Трастовые агенты

Android 10 меняет поведение агентов доверия. Агенты доверия не могут разблокировать устройство, они могут только продлить время разблокировки уже разблокированного устройства. Доверенное лицо устарело в Android 10.

Биометрические классы

Биометрическая безопасность классифицируется с использованием результатов тестов архитектурной безопасности и возможности подделки. Биометрическая реализация может быть классифицирована как Класс 3 (ранее Сильный) , Класс 2 (ранее Слабый) или Класс 1 (ранее Удобство) . В таблице ниже описывается каждый класс для новых устройств Android 11.

| Биометрический класс | Метрики | Биометрический конвейер | Ограничения |

|---|---|---|---|

| Класс 3 (ранее Сильный) | ЮАР: 0-7% ДАЛЬШЕ: 1/50k Стоимость франка: 10 % | Безопасный |

|

| Класс 2 (ранее Слабый) | ЮАР: 7-20% ДАЛЬШЕ: 1/50k Стоимость франка: 10 % | Безопасный |

|

| Класс 1 (ранее Удобство) | САР: >20% ДАЛЬШЕ: 1/50k Стоимость франка: 10 % | Небезопасно/безопасно |

|

Модальности класса 3, класса 2 и класса 1

Классы биометрической безопасности назначаются на основе наличия защищенного конвейера и трех коэффициентов принятия — FAR, IAR и SAR. В случаях, когда атаки самозванца не существует, мы рассматриваем только FAR и SAR.

См. Документ определения совместимости с Android (CDD), чтобы узнать о мерах, которые необходимо предпринять для всех способов разблокировки.

Аутентификация по лицу и радужной оболочке

Процесс оценки

Процесс оценки состоит из двух этапов. Фаза калибровки определяет оптимальную атаку представления для данного решения аутентификации (это калиброванная позиция). На этапе тестирования используется откалиброванное положение для выполнения нескольких атак и оценивается, сколько раз атака была успешной. Производители устройств Android и биометрических систем должны связаться с Android для получения самых последних рекомендаций по тестированию, отправив эту форму .

Важно сначала определить откалиброванную позицию, потому что SAR следует измерять только с помощью атак против самой слабой точки в системе.

Фаза калибровки

Есть три параметра для аутентификации по лицу и радужной оболочке, которые необходимо оптимизировать на этапе калибровки, чтобы обеспечить оптимальные значения для этапа тестирования: инструмент атаки представления (PAI), формат представления и производительность при разнообразии субъектов.

ЛИЦО

|

РАДУЖНАЯ ОБОЛОЧКА

|

Тестирование разнообразия

Модели лица и радужной оболочки могут работать по-разному в зависимости от пола, возрастной группы и расы/этнической принадлежности. Калибруйте атаки презентации по разным лицам, чтобы максимизировать шансы обнаружения пробелов в производительности.

Этап тестирования

На этапе тестирования производительность биометрической безопасности измеряется с использованием атаки с оптимизированным представлением из предыдущего этапа.

Подсчет попыток на этапе тестирования

Одна попытка засчитывается как окно между показом лица (настоящего или поддельного) и получением какой-либо обратной связи с телефона (либо события разблокировки, либо видимого пользователем сообщения). Любые попытки, когда телефон не может получить достаточно данных для попытки сопоставления, не должны включаться в общее количество попыток, используемых для вычисления SAR.

Протокол оценки

Регистрация

Перед началом фазы калибровки для аутентификации по лицу или радужной оболочке перейдите к настройкам устройства и удалите все существующие биометрические профили. После удаления всех существующих профилей зарегистрируйте новый профиль с целевым лицом или радужной оболочкой, который будет использоваться для калибровки и тестирования. При добавлении нового профиля лица или радужной оболочки важно находиться в ярко освещенной среде и правильно располагать устройство непосредственно перед целевым лицом на расстоянии от 20 до 80 см.

Фаза калибровки

Выполните фазу калибровки по крайней мере дважды: по крайней мере один раз для видов 2D PAI и по крайней мере один раз для видов 3D PAI. Эта фаза определяет, как минимум, калиброванное положение для видов 2D PAI и калиброванное положение для видов 3D PAI. Калибровка для каждого вида рекомендуется, хотя и не обязательна. Подготовьте ПАИ.

ЛИЦО

|

РАДУЖНАЯ ОБОЛОЧКА

|

Проведение этапа калибровки

Справочные позиции

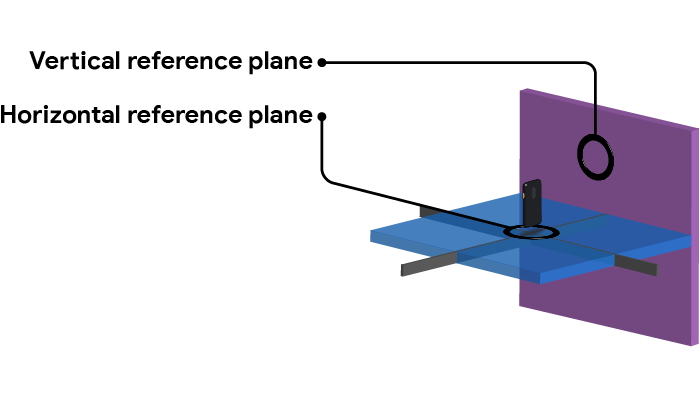

- Контрольное положение : контрольное положение определяется путем размещения PAI на соответствующем расстоянии (20-80 см) перед устройством таким образом, чтобы PAI был четко виден в поле зрения устройства, но при этом использовалось что-либо еще (например, подставка). для PAI) не виден.

- Горизонтальная базовая плоскость : когда PAI находится в исходном положении, горизонтальная плоскость между устройством и PAI является горизонтальной базовой плоскостью.

- Вертикальная базовая плоскость : когда PAI находится в исходном положении, вертикальная плоскость между устройством и PAI является вертикальной базовой плоскостью.

Вертикальная дуга

Определите исходное положение, затем проверьте PAI по вертикальной дуге, сохраняя такое же расстояние от устройства, как и исходное положение. Поднимите PAI в той же вертикальной плоскости, создав угол 10 градусов между устройством и горизонтальной базовой плоскостью, и проверьте разблокировку лица.

Продолжайте поднимать и тестировать PAI с шагом в 10 градусов, пока PAI больше не будет виден в поле зрения устройства. Запишите любые позиции, которые успешно разблокировали устройство. Повторите этот процесс, но перемещая PAI по нисходящей дуге ниже горизонтальной базовой плоскости. См. рисунок 3 ниже для примера дуговых испытаний.

Горизонтальная дуга

Верните PAI в исходное положение, затем переместите его вдоль горизонтальной плоскости, чтобы создать угол 10 градусов с вертикальной базовой плоскостью. Выполните тест вертикальной дуги с PAI в этом новом положении. Перемещайте PAI вдоль горизонтальной плоскости с шагом 10 градусов и выполняйте проверку вертикальной дуги в каждом новом положении.

Дуговые испытания необходимо повторять с шагом 10 градусов как для левой, так и для правой стороны устройства, а также над и под устройством.

Позиция, дающая наиболее надежные результаты разблокировки, — это откалиброванная позиция для типа видов PAI (например, видов 2D или 3D PAI).

Этап тестирования

В конце фазы калибровки должны быть две откалиброванные позиции : одна для видов 2D PAI и одна для видов 3D PAI. Если калиброванное положение установить невозможно, следует использовать исходное положение. Методология тестирования является общей для тестирования как 2D, так и 3D видов PAI.

- По зарегистрированным лицам, где E>= 10, и включает не менее 10 уникальных лиц.

- Зарегистрировать лицо/радужную оболочку

- Используя калиброванное положение из предыдущей фазы, выполните U попыток разблокировки, подсчитывая попытки, как описано в предыдущем разделе, где U >= 10. Запишите количество успешных разблокировок S .

- Затем SAR можно измерить как:

Где:

- E = количество зачислений

- U = количество попыток разблокировки на регистрацию

- Si = количество успешных разблокировок для регистрации i

Итерации, необходимые для получения статистически достоверных выборок коэффициентов ошибок: допущение с доверительной вероятностью 95% для всех нижеприведенных значений, большое N

| Погрешность | Количество тестовых итераций, необходимых для каждого субъекта |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Требуемое время (30 секунд на попытку, 10 предметов)

| Погрешность | Общее время |

|---|---|

| 1% | 799,6 часов |

| 2% | 200,1 часа |

| 3% | 88,9 часов |

| 5% | 32,1 часа |

| 10% | 8,1 часа |

Мы рекомендуем ориентироваться на предел погрешности 5%, что дает истинную частоту ошибок в популяции от 2% до 12%.

Сфера

На этапе тестирования измеряется устойчивость аутентификации лица в первую очередь по факсимиле лица целевого пользователя. Он не касается атак, не основанных на факсимильной связи, таких как использование светодиодов или шаблонов, которые действуют как эталонные отпечатки. Хотя еще не было показано, что они эффективны против систем аутентификации лица на основе глубины, нет ничего, что концептуально препятствует тому, чтобы это было правдой. Возможно и правдоподобно, что будущие исследования покажут, что это так. На данный момент этот протокол будет пересмотрен, чтобы включить измерение устойчивости к этим атакам.

Аутентификация по отпечатку пальца

В Android 9 планка была установлена на минимальной устойчивости к PAI, измеряемой коэффициентом принятия подделки (SAR) , который меньше или равен 7%. Краткое обоснование того, почему именно 7%, можно найти в этом сообщении в блоге .

Процесс оценки

Процесс оценки состоит из двух этапов. Фаза калибровки определяет оптимальную атаку представления для данного решения аутентификации по отпечатку пальца (то есть откалиброванную позицию). На этапе тестирования используется откалиброванное положение для выполнения нескольких атак и оценивается, сколько раз атака была успешной. Производители устройств Android и биометрических систем должны связаться с Android для получения самых последних рекомендаций по тестированию, отправив эту форму .

Фаза калибровки

Существует три параметра аутентификации по отпечатку пальца, которые необходимо оптимизировать, чтобы обеспечить оптимальные значения для этапа тестирования: инструмент атаки представления (PAI), формат представления и производительность при разнообразии субъектов.

- PAI — это физическая подделка, такая как отпечатки пальцев или формованная копия — все это примеры презентационных носителей. Настоятельно рекомендуется использовать следующие поддельные материалы

- Оптические датчики отпечатков пальцев (FPS)

- Копировальная бумага/прозрачная пленка с непроводящими чернилами

- Нокс Желатин

- Латексная краска

- Клей Элмера Все

- Емкостный FPS

- Нокс Желатин

- Elmer's Carpenter's Интерьерный клей для дерева

- Клей Элмера Все

- Латексная краска

- Ультразвуковой FPS

- Нокс Желатин

- Elmer's Carpenter's Интерьерный клей для дерева

- Клей Элмера Все

- Латексная краска

- Оптические датчики отпечатков пальцев (FPS)

- Формат представления относится к дальнейшему манипулированию PAI или средой таким образом, чтобы способствовать спуфингу. Например, ретуширование или редактирование изображения отпечатка пальца с высоким разрешением перед созданием 3D-реплики.

- Производительность по предметному разнообразию особенно важна для настройки алгоритма. Тестирование потока калибровки по полу, возрастным группам и расам/этническим группам часто может выявить существенно худшие показатели для сегментов населения мира и является важным параметром для калибровки на этом этапе.

Тестирование разнообразия

Считыватели отпечатков пальцев могут работать по-разному в зависимости от пола, возрастных групп и рас / национальностей. Небольшой процент населения имеет отпечатки пальцев, которые трудно распознать, поэтому для определения оптимальных параметров распознавания и проверки спуфинга следует использовать самые разные отпечатки пальцев.

Этап тестирования

На этапе тестирования измеряется эффективность биометрической безопасности. Как минимум, тестирование должно проводиться в несовместной манере, что означает, что любые собранные отпечатки пальцев делаются таким образом, отрывая их от другой поверхности, в отличие от того, чтобы цель активно участвовала в сборе своего отпечатка пальца, например, создавая совместный слепок. палец субъекта. Последнее разрешено, но не обязательно.

Подсчет попыток на этапе тестирования

Одна попытка засчитывается как промежуток времени между предъявлением отпечатка пальца (настоящего или поддельного) датчику и получением отклика от телефона (события разблокировки или видимого пользователем сообщения).

Любые попытки, когда телефон не может получить достаточно данных для попытки сопоставления, не должны включаться в общее количество попыток, используемых для вычисления SAR.

Протокол оценки

Регистрация

Перед началом этапа калибровки для аутентификации по отпечатку пальца перейдите в настройки устройства и удалите все существующие биометрические профили. После удаления всех существующих профилей зарегистрируйте новый профиль с целевым отпечатком пальца, который будет использоваться для калибровки и тестирования. Следуйте всем инструкциям на экране, пока профиль не будет успешно зарегистрирован.

Фаза калибровки

Оптический FPS

Это похоже на этапы калибровки ультразвукового и емкостного, но с 2D- и 2,5D-видами PAI отпечатка пальца целевого пользователя.

- Поднимите скрытую копию отпечатка пальца с поверхности.

- Тест с видами 2D PAI

- Поместите поднятый отпечаток пальца на датчик

- Тест с 2,5D видами PAI.

- Создайте PAI отпечатка пальца

- Поместите PAI на датчик

Ультразвуковой FPS

Калибровка для ультразвука включает снятие скрытой копии целевого отпечатка пальца. Например, это может быть сделано с использованием отпечатков пальцев, снятых с помощью порошка для отпечатков пальцев, или распечатанных копий отпечатков пальцев, и может включать ручное повторное касание изображения отпечатка пальца для достижения лучшей подделки.

После получения скрытой копии целевого отпечатка пальца выполняется PAI.

Емкостный FPS

Калибровка для емкостного датчика включает те же шаги, которые описаны выше для ультразвуковой калибровки.

Этап тестирования

- Зарегистрируйте не менее 10 уникальных пользователей, используя те же параметры, что и при расчете FRR/FAR.

- Создайте PAI для каждого человека

- Затем SAR можно измерить как:

Итерации, необходимые для получения статистически достоверных выборок коэффициентов ошибок: допущение с доверительной вероятностью 95% для всех нижеприведенных значений, большое N

| Погрешность | Количество тестовых итераций, необходимых для каждого субъекта |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Требуемое время (30 секунд на попытку, 10 предметов)

| Погрешность | Общее время |

|---|---|

| 1% | 799,6 часов |

| 2% | 200,1 часа |

| 3% | 88,9 часов |

| 5% | 32,1 часа |

| 10% | 8,1 часа |

Мы рекомендуем ориентироваться на предел погрешности 5%, что дает истинную частоту ошибок в популяции от 2% до 12%.

Сфера

Этот процесс настроен для проверки устойчивости аутентификации по отпечатку пальца в первую очередь против факсимиле отпечатка пальца целевого пользователя. Методология тестирования основана на текущих материальных затратах, доступности и технологии. Этот протокол будет пересмотрен и будет включать измерение устойчивости к новым материалам и методам по мере их практического применения.

Общие соображения

Хотя для каждой модальности требуется своя настройка теста, есть несколько общих аспектов, которые применимы ко всем из них.

Протестируйте реальное оборудование

Собранные показатели SAR/IAR могут быть неточными, если биометрические модели тестируются в идеальных условиях и на оборудовании, отличном от того, которое фактически отображается на мобильном устройстве. Например, модели голосовой разблокировки, откалиброванные в безэховой камере с использованием установки с несколькими микрофонами, ведут себя совершенно по-разному при использовании на устройстве с одним микрофоном в шумной среде. Чтобы получить точные показатели, тесты следует проводить на реальном устройстве с установленным оборудованием, а в случае неудачи — на оборудовании, которое будет отображаться на устройстве.

Используйте известные атаки

Большинство биометрических методов, используемых сегодня, были успешно подделаны, и существует общедоступная документация по методологии атаки. Ниже мы приводим краткий общий обзор тестовых установок для модальностей с известными атаками. Мы рекомендуем использовать описанную здесь настройку везде, где это возможно.

Предвидеть новые атаки

Для модальностей, в которых были сделаны значительные новые улучшения, документ по тестовой настройке может не содержать подходящей настройки, и может не существовать известных общедоступных атак. Существующие модальности также могут нуждаться в настройке тестовой установки после недавно обнаруженной атаки. В обоих случаях вам нужно будет придумать разумную тестовую установку. Пожалуйста, используйте ссылку обратной связи сайта в нижней части этой страницы, чтобы сообщить нам, если вы настроили разумный механизм, который можно добавить.

Настройки для разных модальностей

Отпечаток пальца

| ИАР | Не нужно. |

| ЮАР |

|

Лицо и радужка

| ИАР | Нижняя граница будет захвачена SAR, поэтому ее отдельное измерение не требуется. |

| ЮАР |

|

Голос

| ИАР |

|

| ЮАР |

|