Auf dieser Seite werden Richtlinien für Gerätehersteller beschrieben, mit denen die Geräteverwaltung auf Android-Geräten aktiviert werden kann. Damit Geräte verwaltet werden können, müssen sie alle Softwarekompatibilitätsanforderungen erfüllen, die in Abschnitt 3.9 definiert sind. Geräteadministration im Android Compatibility Definition Document (CDD). Die hier bereitgestellten Implementierungsrichtlinien sind nicht vollständig und dienen nur als Ausgangspunkt für die Implementierung der Android-Geräteverwaltung.

Geräteverwaltung aktivieren

Wenn Sie die Geräteverwaltung auf Android-Geräten aktivieren möchten, müssen Sie die folgenden Funktionen aktivieren:

android.software.device_adminandroid.software.managed_users

Führen Sie den folgenden ADB-Befehl auf einem Gerät aus und prüfen Sie, ob diese Funktionen vorhanden sind, um zu bestätigen, dass ein Gerät die Geräteverwaltung unterstützt: adb shell pm

list features.

Voraussetzungen für die Einrichtung

Bei Geräten, die die Bereitstellung als Geräteeigentümer oder Profilinhaber implementieren, müssen Endnutzern während der Einrichtung (Ersteinrichtung oder Einrichtung des Arbeitsprofils) entsprechende Offenlegungen präsentiert werden. AOSP bietet eine Referenzimplementierung. Die verwaltete Bereitstellung ist der Android-Framework-UI-Ablauf, der während der Einrichtung eines vollständig verwalteten Geräts oder eines Arbeitsprofils aufgerufen wird, um sicherzustellen, dass die Gerätenutzer ausreichend über die Auswirkungen der Einrichtung eines Geräteeigentümers oder eines verwalteten Profils auf dem Gerät informiert werden. Bei der verwalteten Bereitstellung werden die folgenden Aktivitäten ausgeführt oder an einen Inhaber einer Rolle zur Verwaltung von Geräterichtlinien delegiert:

- Verschlüsselt das Gerät (wenn die Verschlüsselung aktiviert ist).

- Richtet einen verwalteten Nutzer ein.

- Deaktiviert optionale Apps.

- Legt die Device Policy Controller (DPC) App für Enterprise Mobility Management (EMM) als Geräteeigentümer oder Profilinhaber fest.

Die DPC-App führt dann die folgenden Aktivitäten aus:

- Fügt Nutzerkonten hinzu.

- Erzwingt die Einhaltung von Geräterichtlinien.

- Aktiviert alle zusätzlichen System-Apps.

Nachdem die Bereitstellung abgeschlossen ist, wird der ADMIN_POLICY_COMPLIANCE-Intent-Handler der DPC-App auf dem Nutzer des vollständig verwalteten Geräts (bei der Bereitstellung als Geräteeigentümer) oder auf dem Nutzer des Arbeitsprofils (bei der Bereitstellung als Profilinhaber) ausgeführt.

Anschließend fügt die DPC-App Konten hinzu und erzwingt Richtlinien.

Anforderungen an Launcher

Damit die Geräteverwaltung unterstützt wird, muss der Launcher Apps mit Arbeitssymbolen kennzeichnen können (die in AOSP bereitgestellt werden, um verwaltete Anwendungen darzustellen). Für andere Elemente der Benutzeroberfläche auf verwalteten Geräten oder Profilen, z. B. Benachrichtigungen, müssen Assets mit dem Arbeitsprofil-Badge verwendet werden. Launcher3 in AOSP unterstützt diese Funktionen für App-Symbole bereits.

Standard-Apps für Arbeit

Standardmäßig werden im Rahmen der Android Enterprise-Bereitstellung nur Anwendungen aktiviert, die für den korrekten Betrieb eines verwalteten Geräts oder Arbeitsprofils erforderlich sind. Gerätehersteller können mit diesen XML-Dateien eine Liste von Standard-Apps angeben:

vendor_required_apps_managed_profile.xmlvendor_required_apps_managed_device.xmlvendor_required_apps_managed_user.xml

Nach der Gerätebereitstellung können IT-Administratoren über die EMM-Konsole oder Managed Google Play alle zusätzlichen Apps bereitstellen, die von einer Organisation als erforderlich erachtet werden.

Sowohl im Modus „Geräteeigentümer“ (vollständig verwaltetes Gerät) als auch im Modus „Profilinhaber“ (Arbeitsprofil):

- Apps ohne Launcher-Symbole gelten als wichtige Systemkomponenten und werden von Android automatisch aktiviert.

- Apps mit Launcher-Symbolen können während der Gerätebereitstellung standardmäßig aktiviert werden, indem ihre Paketnamen in

vendor_required_apps_managed_[device|profile|user].xml filesauf die Zulassungsliste gesetzt werden. - Alle anderen Apps werden während der Gerätebereitstellung automatisch deaktiviert.

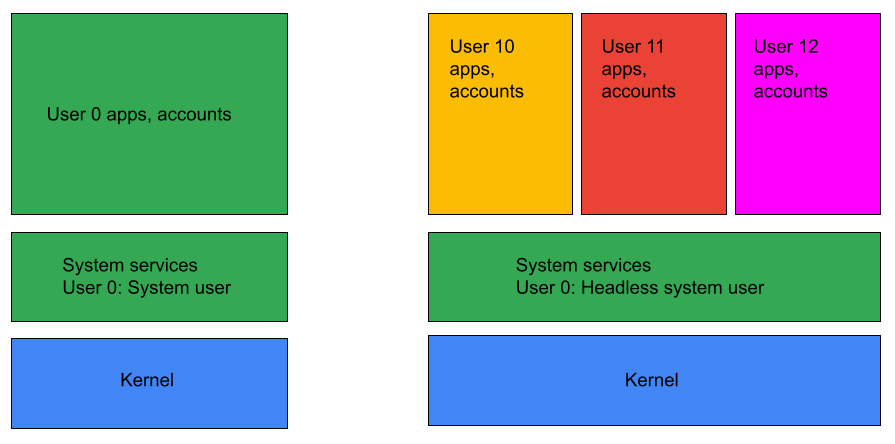

Implementierung des Geräteeigentümers auf Geräten, die mit einem monitorlosen Systemnutzer konfiguriert sind

Mit Android 14 (API-Level 34) wird die Konfiguration headless system user mode eingeführt, bei der der Systemnutzer ein Hintergrundnutzer und die Vordergrundnutzer sekundäre Nutzer sind. Da die Funktionen des Geräteeigentümers traditionell darauf beruhen, dass der Systemnutzer auch im Vordergrund ist, birgt die Headless System User-Konfiguration bestimmte einzigartige Herausforderungen für vollständig verwaltete Geräte (Bereitstellung des Geräteeigentümers).

Abbildung 1: Nutzermodus für monitorlose Systeme.

Auf einem kopflosen Gerät im Systemnutzermodus kann eine Anwendung für den Geräteinhaber (Device Policy Controller, DPC) nur dann als Geräteinhaber festgelegt werden, wenn sie den Modus für zugehörige Geräte (HEADLESS_DEVICE_OWNER_MODE_AFFILIATED) unterstützt. Das System prüft, ob der Modus für zugehörige Geräte unterstützt wird, indem getHeadlessDeviceOwnerMode() aufgerufen wird.

Die Gerätebereitstellung wird entsprechend gehandhabt, je nachdem, ob die DPC-Anwendung die Bereitstellung im Modus „Mit Arbeitsprofil“ unterstützt.