Questa pagina descrive le linee guida per i produttori di dispositivi per attivare la gestione dei dispositivi su Android. Per supportare la gestione dei dispositivi, questi devono soddisfare tutti i requisiti di compatibilità software definiti nella sezione 3.9. Amministrazione dispositivo nel Compatibility Definition Document (CDD) di Android. Le linee guida per l'implementazione fornite qui non sono esaustive e servono solo come punto di partenza per l'implementazione della gestione dei dispositivi Android.

Attivare la gestione dei dispositivi

Per attivare la gestione dei dispositivi su Android, attiva queste funzionalità:

android.software.device_adminandroid.software.managed_users

Per verificare che un dispositivo supporti la gestione dei dispositivi, esegui il seguente comando adb

su un dispositivo e verifica che siano presenti queste funzionalità: adb shell pm

list features.

Requisiti per la configurazione

I dispositivi che implementano il provisioning del proprietario del dispositivo o del proprietario del profilo devono presentare informative appropriate agli utenti finali durante la configurazione (esperienza out-of-box o configurazione del profilo di lavoro). AOSP fornisce un'implementazione di riferimento. Il provisioning gestito è il flusso dell'interfaccia utente del framework Android richiamato durante la configurazione di un dispositivo completamente gestito o di un profilo di lavoro per garantire che gli utenti del dispositivo siano adeguatamente informati delle implicazioni dell'impostazione di un proprietario del dispositivo o di un profilo gestito sul dispositivo. Il provisioning gestito esegue le seguenti attività o le delega a un titolare del ruolo di gestione dei criteri relativi ai dispositivi durante il provisioning:

- Cripta il dispositivo (se la crittografia è abilitata).

- Crea un utente gestito.

- Disattiva le app facoltative.

- Imposta l'app controller dei criteri dei dispositivi (DPC) per la gestione della mobilità aziendale (EMM) come proprietario del dispositivo o proprietario del profilo.

A sua volta, l'app DPC esegue le seguenti attività:

- Aggiunge account utente.

- Applica la conformità ai criteri relativi ai dispositivi.

- Attiva eventuali app di sistema aggiuntive.

Al termine del provisioning, il gestore di intent ADMIN_POLICY_COMPLIANCE dell'app DPC viene eseguito nell'utente del dispositivo completamente gestito (per il provisioning del proprietario del dispositivo) o nell'utente del profilo di lavoro (per il provisioning del proprietario del profilo).

Quindi, l'app DPC aggiunge gli account e applica i criteri.

Requisiti dell'avvio app

Per supportare la gestione dei dispositivi, il launcher deve supportare le app con badge con badge icona di lavoro (forniti in AOSP per rappresentare le applicazioni gestite). Altri elementi dell'interfaccia utente su dispositivi o profili gestiti, ad esempio le notifiche, devono utilizzare asset con badge di lavoro. Launcher3 in AOSP supporta già queste funzionalità di badge.

App lavoro predefinite

Per impostazione predefinita, solo le applicazioni essenziali per il corretto funzionamento di un dispositivo gestito o di un profilo di lavoro sono abilitate nell'ambito del provisioning di Android Enterprise. I produttori di dispositivi possono specificare un elenco di app predefinite utilizzando questi file XML:

vendor_required_apps_managed_profile.xmlvendor_required_apps_managed_device.xmlvendor_required_apps_managed_user.xml

Dopo il provisioning del dispositivo, gli amministratori IT possono utilizzare la console EMM o Google Play gestito per eseguire il push di eventuali app aggiuntive ritenute necessarie da un'organizzazione.

Nelle modalità Proprietario del dispositivo (dispositivo completamente gestito) e Proprietario del profilo (profilo di lavoro):

- Le app senza icone di avvio sono considerate componenti di sistema essenziali e vengono attivate automaticamente da Android.

- Le app con icone di avvio possono essere attivate per impostazione predefinita durante il provisioning del dispositivo inserendo i nomi dei pacchetti nella lista consentita di

vendor_required_apps_managed_[device|profile|user].xml files. - Tutte le altre app vengono disattivate automaticamente durante il provisioning del dispositivo.

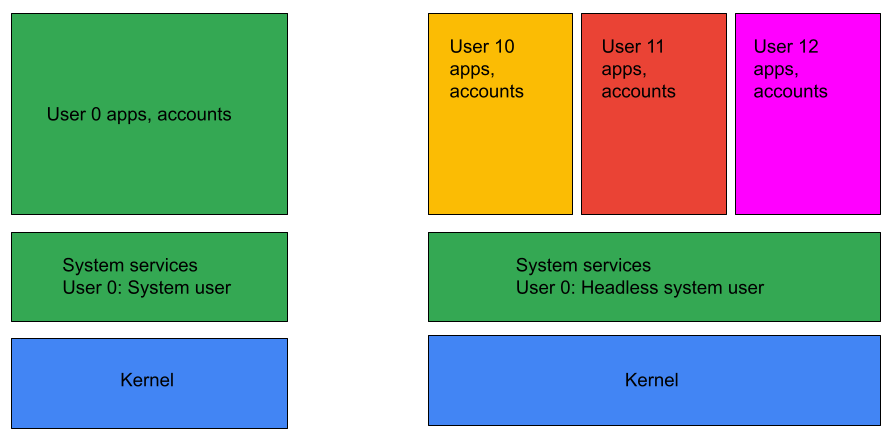

Implementazione del proprietario del dispositivo nei dispositivi configurati con l'utente di sistema senza testa

Android 14 (livello API 34) introduce la configurazione della modalità utente di sistema headless in cui l'utente di sistema è un utente in background e gli utenti in primo piano sono utenti secondari. Poiché la funzionalità di proprietario del dispositivo tradizionalmente si basa sul fatto che anche l'utente di sistema sia in primo piano, la configurazione dell'utente di sistema headless comporta alcune sfide uniche per i dispositivi completamente gestiti (provisioning del proprietario del dispositivo).

Figura 1. Modalità utente di sistema headless.

Su un dispositivo in modalità utente di sistema headless, un'applicazione Device Policy Controller (DPC) può essere impostata come proprietario del dispositivo solo se supporta la modalità affiliata (HEADLESS_DEVICE_OWNER_MODE_AFFILIATED). Il sistema verifica se la modalità affiliata è supportata chiamando getHeadlessDeviceOwnerMode().

Il provisioning del dispositivo viene gestito di conseguenza a seconda che l'applicazione DPC

supporti il provisioning in modalità affiliata.