Esta página descreve as diretrizes para fabricantes de dispositivos ativarem o gerenciamento de dispositivos no Android. Para oferecer suporte ao gerenciamento de dispositivos, eles precisam atender a todos os requisitos de compatibilidade de software definidos na seção 3.9. Administração de dispositivos no Documento de definição de compatibilidade do Android (CDD). As diretrizes de implementação fornecidas aqui não são exaustivas e servem apenas como um ponto de partida para implementar o gerenciamento de dispositivos Android.

Ativar o gerenciamento de dispositivos

Para ativar o gerenciamento de dispositivos no Android, ative estes recursos:

android.software.device_adminandroid.software.managed_users

Para confirmar se um dispositivo é compatível com o gerenciamento de dispositivos, execute o seguinte comando adb

em um dispositivo e verifique se esses recursos estão presentes: adb shell pm

list features.

Requisitos de configuração

Os dispositivos que implementam o provisionamento de proprietário do dispositivo ou do perfil precisam apresentar divulgações adequadas aos usuários finais durante a configuração (experiência fora da caixa ou configuração do perfil de trabalho). O AOSP oferece uma implementação de referência. O provisionamento gerenciado é o fluxo da interface do usuário do framework Android invocado durante a configuração de um dispositivo totalmente gerenciado ou de um perfil de trabalho para garantir que os usuários do dispositivo sejam adequadamente informados sobre as implicações de definir um proprietário do dispositivo ou um perfil gerenciado no dispositivo. O provisionamento gerenciado realiza as seguintes atividades ou as delega a um titular de função de gerenciamento de políticas de dispositivo durante o provisionamento:

- Criptografa o dispositivo (se a criptografia estiver ativada).

- Estabelece um usuário gerenciado.

- Desativa apps opcionais.

- Define o app controlador de políticas de dispositivo (DPC) do gerenciamento de mobilidade empresarial (EMM) como proprietário do dispositivo ou proprietário do perfil.

Por sua vez, o app DPC realiza as seguintes atividades:

- Adiciona contas de usuário.

- Aplica a conformidade com a política do dispositivo.

- Ativa outros apps do sistema.

Depois que o provisionamento for concluído, o manipulador de intent ADMIN_POLICY_COMPLIANCE do app DPC será executado no usuário do dispositivo totalmente gerenciado (para provisionamento do proprietário do dispositivo) ou no usuário do perfil de trabalho (para provisionamento do proprietário do perfil).

Em seguida, o app DPC adiciona contas e aplica políticas.

Requisitos do iniciador

Para oferecer suporte ao gerenciamento de dispositivos, a tela de início precisa ser compatível com apps de identificação com ícones de trabalho (fornecidos no AOSP para representar aplicativos gerenciados). Outros elementos da interface do usuário em dispositivos ou perfis gerenciados, como notificações, precisam usar recursos com o selo de trabalho. O Launcher3 no AOSP já é compatível com esses recursos de ícones.

Apps de trabalho padrão

Por padrão, apenas os aplicativos essenciais para o funcionamento correto de um dispositivo gerenciado ou perfil de trabalho são ativados como parte do provisionamento do Android Enterprise. Os fabricantes de dispositivos podem especificar uma lista de apps padrão usando estes arquivos XML:

vendor_required_apps_managed_profile.xmlvendor_required_apps_managed_device.xmlvendor_required_apps_managed_user.xml

Depois do provisionamento do dispositivo, os admins de TI podem usar o console de EMM ou o Google Play gerenciado para enviar outros apps considerados necessários por uma organização.

Nos modos proprietário do dispositivo (dispositivo totalmente gerenciado) e proprietário do perfil (perfil de trabalho):

- Os apps sem ícones de inicialização são considerados componentes vitais do sistema e são ativados automaticamente pelo Android.

- Os apps com ícones de inicialização podem ser ativados por padrão durante o provisionamento do dispositivo ao permitir que os nomes de pacote sejam adicionados à lista de permissões em

vendor_required_apps_managed_[device|profile|user].xml files. - Todos os outros apps são desativados automaticamente durante o provisionamento do dispositivo.

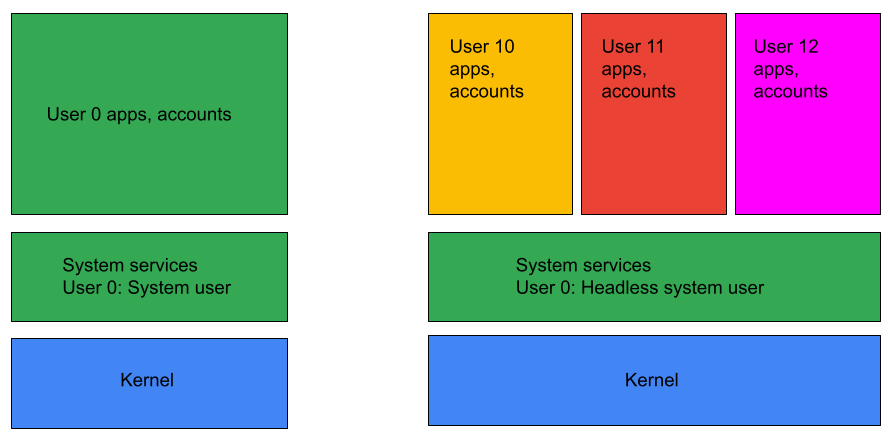

Implementação do proprietário do dispositivo em dispositivos configurados com usuário do sistema headless

O Android 14 (nível 34 da API) apresenta a configuração do modo de usuário do sistema sem interface, em que o usuário do sistema é um usuário em segundo plano e os usuários em primeiro plano são secundários. Como a funcionalidade de proprietário do dispositivo tradicionalmente depende de o usuário do sistema também estar em primeiro plano, a configuração do usuário do sistema headless traz alguns desafios exclusivos para dispositivos totalmente gerenciados (provisionamento do proprietário do dispositivo).

Figura 1. Modo de usuário do sistema headless.

Em um dispositivo sem tela no modo usuário, um aplicativo

controlador de políticas do dispositivo (DPC)

pode ser definido como proprietário do dispositivo somente se for compatível com o modo afiliado

(HEADLESS_DEVICE_OWNER_MODE_AFFILIATED).

O sistema verifica se o modo afiliado é compatível chamando

getHeadlessDeviceOwnerMode().

O provisionamento de dispositivos é processado de acordo com o suporte do aplicativo DPC

ao provisionamento no modo afiliado.