בדף הזה מוסבר איך מפעילים את MACsec לתכונות Ethernet.

שימוש ב-MACsec כדי לאמת ולהצפין את התקשורת ב-Ethernet שמשמשת את מערכת הבידור ברכב (IVI) ליחידות ECU שונות, כדי להגן על הנתונים מפני פגיעה, הפעלה חוזרת או חשיפת מידע. כדי לעשות זאת, מפעילים את MACsec IEEE 802.11AE ברשת ה-Ethernet.

סקירה כללית

כדי להפעיל את MACsec, wpa_supplicant משמש בתור הדימון לטיפול בלחיצה של MACsec Key Agreement (MKA). HAL של MACsec מוגדר לאחסון המפתח המשותף מראש של MACsec, שנקרא מפתח השיוך לקישוריות (CAK), באופן מאובטח. MACsec HAL תומך רק ב-CAK. ה-HAL של MACsec הספציפי לספק שומר את ה-CAK באופן מאובטח באחסון עמיד בפני פגיעה. הקצאת המפתח תלויה בהטמעה של הספק.

תהליך MACsec

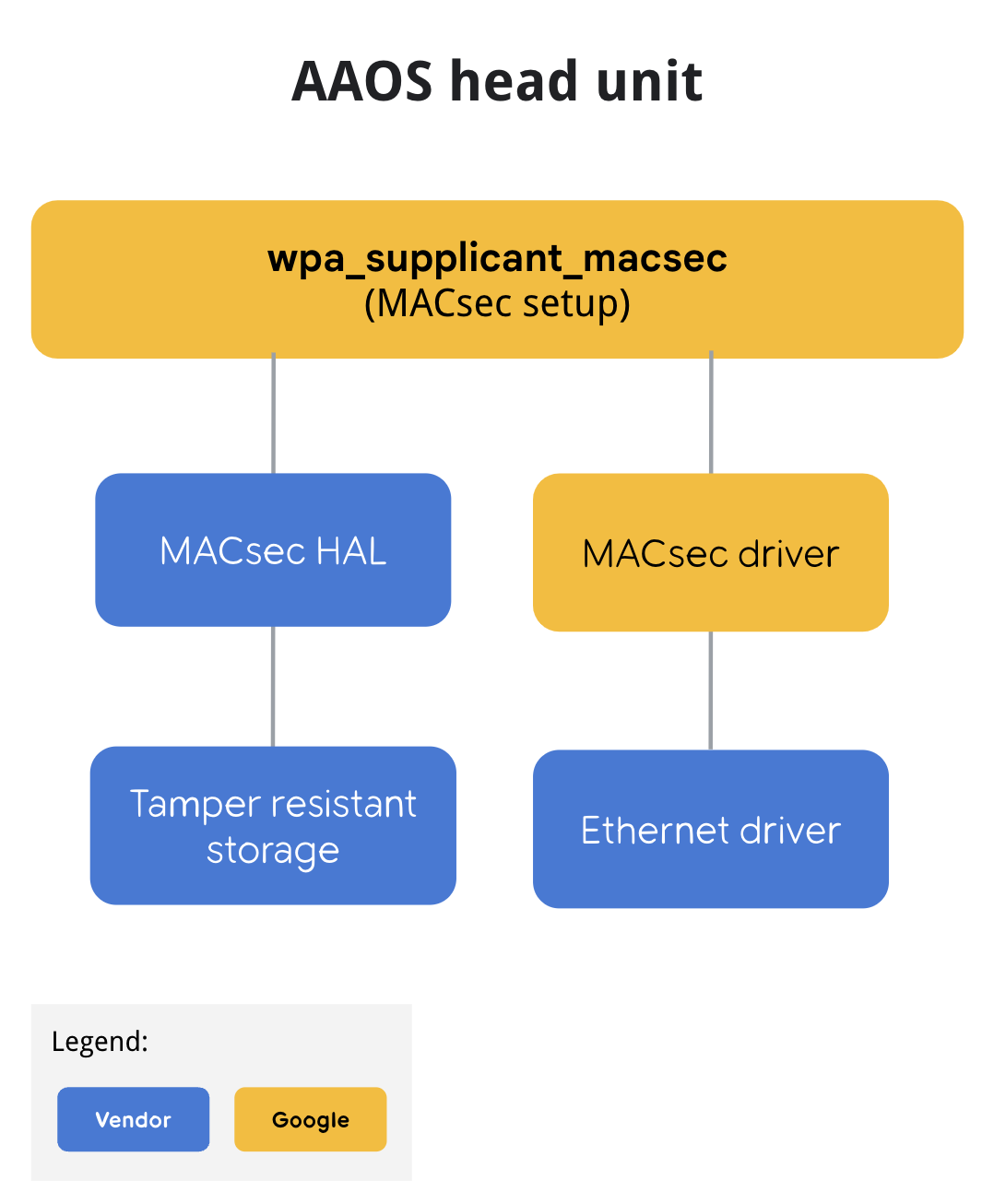

איור 1 ממחיש את תהליך MACsec ביחידה הראשית.

הפעלת MACsec

כדי לספק תמיכה בפונקציות עם מפתח MACsec CAK, צריך להפעיל את MACsec ל-Ethernet באופן מפורש באמצעות HAL של MACsec ספציפי לספק.

כדי להפעיל את התכונה, מפעילים את wpa_supplicant_macsec ואת macsec-service הספציפי לספק ב-PRODUCT_PACKAGES, ואת קובץ התצורה של wpa_supplicant_macsec, סקריפט init rc ב-PRODUCT_COPY_FILES.

לדוגמה, קובץ [device-product].mk הזה:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

לדוגמה, wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

דוגמה wpa_supplicant_macsec.conf ב-eth0. כשצריך להגן על כמה ממשקי רשת באמצעות MACsec, אפשר להפעיל כמה שירותים.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

מפעילים את wpa_supplicant_macsec אחרי שממשק ה-Ethernet מוכן. אם ה-Ethernet של המערכת לא מוכן, הפונקציה wpa_supplicant תחזיר שגיאה באופן מיידי.

כדי למנוע מרוץ תהליכים, יכול להיות שתצטרכו להמתין (זמן הקצוב לתפוגה שמוגדר כברירת מחדל הוא חמש (5) שניות) ל-/sys//class/net/${eth_interface}.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

הגדרת כתובת ה-IP לממשק MACsec

מנהל הקישוריות של המערכת יכול להגדיר את כתובת ה-IP של ממשק MACsec אחרי שה-zygote מתחיל לפעול. זו דוגמה לקובץ XML של שכבת-על לקישוריות. אם כתובת ה-IP של ממשק MACsec צריכה להיות מוכנה לפני zygote מתחיל, דימון (daemon) ספציפי לספק צריך להאזין לממשק macsec0 ולהגדיר אותו במקום זאת, כי מנהל הקישוריות של המערכת מתחיל לפעול רק אחרי zygote מתחיל.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

כדי להגן על מפתח ה-CAK, ה-HAL הספציפי לספק של MACsec חייב ליישם את הפונקציות הבאות. כל ההצפנה והפענוח באמצעות המפתח מתבצעים ישירות, בלי לחשוף את המפתח ל-wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

הטמעת הפניה

הטמעת העזרה זמינה בקובץ hardware/interfaces/macsec/aidl/default, שמספק הטמעה תוכנה של ה-HAL עם מפתחות מוטמעים. ההטמעה הזו מספקת רק הפניה פונקציונלית ל-HAL, כי המפתחות לא מגובים באחסון עמיד בפני פגיעה.

בדיקת ה-HAL של MACsec

בדיקת MACsec HAL זמינה ב-hardware/interfaces/automotive/macsec/aidl/vts/functional.

כדי להריץ את הבדיקה:

$ atest VtsHalMacsecPskPluginV1Test

הפונקציה קורא ל-addTestKey-- כדי להוסיף מפתח בדיקה ל-HAL ולבדוק אם הערכים של calcIcv, generateSak, wrapSak ו-unwrapSak תואמים לערכים הצפויים.

כדי לוודא ש-MACsec פועל, מבצעים בדיקות שילוב באמצעות ping בין שתי מכונות בממשק MACsec:

# ping -I macsec0 10.10.10.1

כדי לבדוק את Cuttlefish עם מארח, צריך להגדיר את echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask במארח כדי לאפשר העברה של מסגרות ה-LLDP הנדרשות ל-MACsec.