Z tej strony dowiesz się, jak włączyć MACsec w przypadku funkcji Ethernet.

Użyj MACsec do uwierzytelniania i szyfrowania komunikacji Ethernet używanej przez system informacyjno-rozrywkowy w pojeździe (IVI) w przypadku różnych jednostek ECU, aby chronić dane przed modyfikowaniem, odtwarzaniem i ujawnieniem informacji. Aby to zrobić, włącz MACsec IEEE 802.11AE w przypadku sieci Ethernet.

Omówienie

Aby włączyć MACsec, wpa_supplicant jest używany jako demon do obsługi protokołu MACsec Key Agreement (MKA). Interfejs HAL MACsec jest zdefiniowany do przechowywania klucza PSK MACsec, zwanego kluczem skojarzenia łączności (CAK), w sposób bezpieczny. Interfejs MACsec HAL obsługuje tylko CAK. Ten interfejs MACsec HAL dla konkretnego dostawcy przechowuje CAK w bezpiecznym miejscu, które jest chronione przed nieuprawnioną modyfikacją. Przygotowanie klucza zależy od implementacji dostawcy.

Proces MACsec

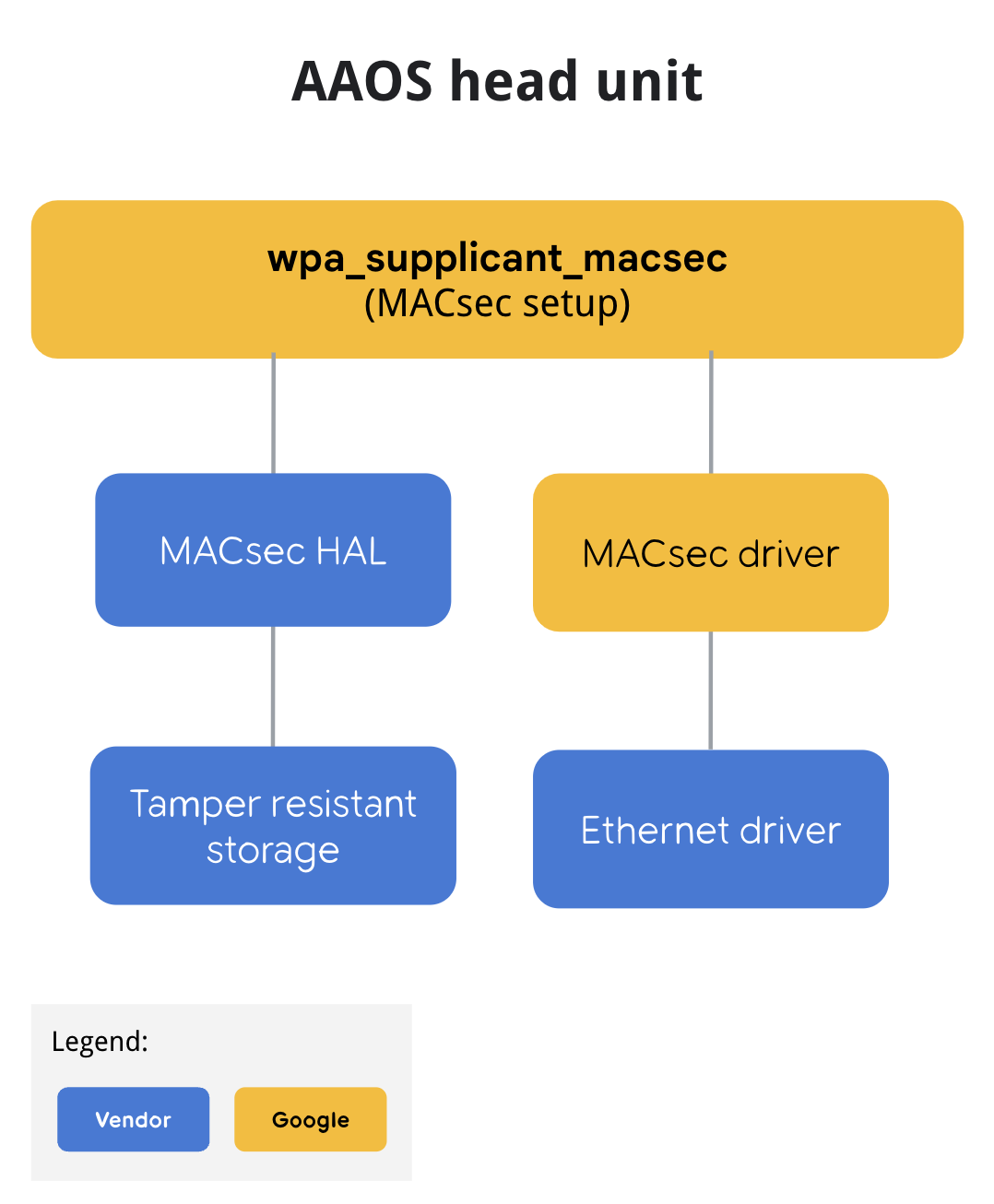

Rysunek 1 przedstawia przepływ MACsec na konsoli głównej.

Włączanie MACsec

Aby zapewnić obsługę funkcji z kluczem CAK MACsec, protokół MACsec dla Ethernetu musi być wyraźnie włączony za pomocą interfejsu MACsec HAL konkretnego dostawcy.

Aby włączyć tę funkcję, włącz opcję wpa_supplicant_macsec i opcję macsec-service dostawcy do PRODUCT_PACKAGES oraz plik konfiguracji wpa_supplicant_macsec, skrypt init rc do PRODUCT_COPY_FILES.

Na przykład plik [device-product].mk:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Na przykład: wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Przykład wpa_supplicant_macsec.conf w domenie eth0. Jeśli wiele interfejsów sieciowych musi być chronionych przez MACsec, możesz uruchomić wiele usług.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Uruchom wpa_supplicant_macsec, gdy interfejs Ethernet będzie gotowy. Jeśli interfejs Ethernet systemu nie jest gotowy, funkcja wpa_supplicant zwraca natychmiast błąd.

Aby uniknąć warunków wyścigu, może być konieczne odczekanie (domyślny czas oczekiwania to 5 sekund)/sys//class/net/${eth_interface}.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Konfigurowanie adresu IP interfejsu MACsec

Konfigurację adresu IP interfejsu MACsec może przeprowadzić menedżer łączności systemu po uruchomieniu zygota. Oto przykładowy plik XML nakładki do obsługi połączeń. Jeśli adres IP interfejsu MACsec musi być gotowy przed uruchomieniem zygote, demon konkretny dla dostawcy musi nasłuchiwać interfejsu macsec0 i zamiast tego go skonfigurować, ponieważ menedżer łączności systemowej uruchamia się dopiero po uruchomieniu zygote.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

Interfejs HAL usługi MACsec

Aby chronić klucz CAK, HAL dostawcy MACsec musi implementować te funkcje. Wszystkie operacje szyfrowania i odszyfrowania za pomocą klucza są wykonywane bezpośrednio bez ujawniania klucza wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Implementacja referencyjna

Implementacja referencyjna jest dostępna w hardware/interfaces/macsec/aidl/default i zawiera oprogramowanie implementujące HAL z wbudowanymi kluczami. Ta implementacja zapewnia tylko funkcjonalne odwołanie do HAL, ponieważ klucze nie są obsługiwane przez magazyn danych zabezpieczony przed modyfikacją.

Testowanie HAL-a MACsec

Test MACsec HAL jest dostępny w dokumentacji hardware/interfaces/automotive/macsec/aidl/vts/functional.

Aby przeprowadzić test:

$ atest VtsHalMacsecPskPluginV1Test

wywołuje funkcję addTestKey, aby wstawić klucz testowy do HAL i zweryfikować go pod kątem wartości oczekiwanych dla parametrów calcIcv, generateSak, wrapSak i unwrapSak.

Aby sprawdzić, czy MACsec działa, w ramach testów integracyjnych przeprowadź ping między dwoma maszynami w interfejsie MACsec:

# ping -I macsec0 10.10.10.1

Aby przetestować Cuttlefish z hostem,

echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask w hostie jest

wymagany, aby umożliwić przekazywanie ramek LLDP wymaganych przez MACsec.