Cette page explique comment activer MACsec pour les fonctionnalités Ethernet.

Utilisez MACsec pour authentifier et chiffrer la communication Ethernet utilisée par l'infodivertissement embarqué (IVI) pour différentes unités d'ECU, afin de protéger les données contre la falsification, la relecture ou la divulgation d'informations. Pour ce faire, activez MACsec IEEE 802.11AE pour le réseau Ethernet.

Présentation

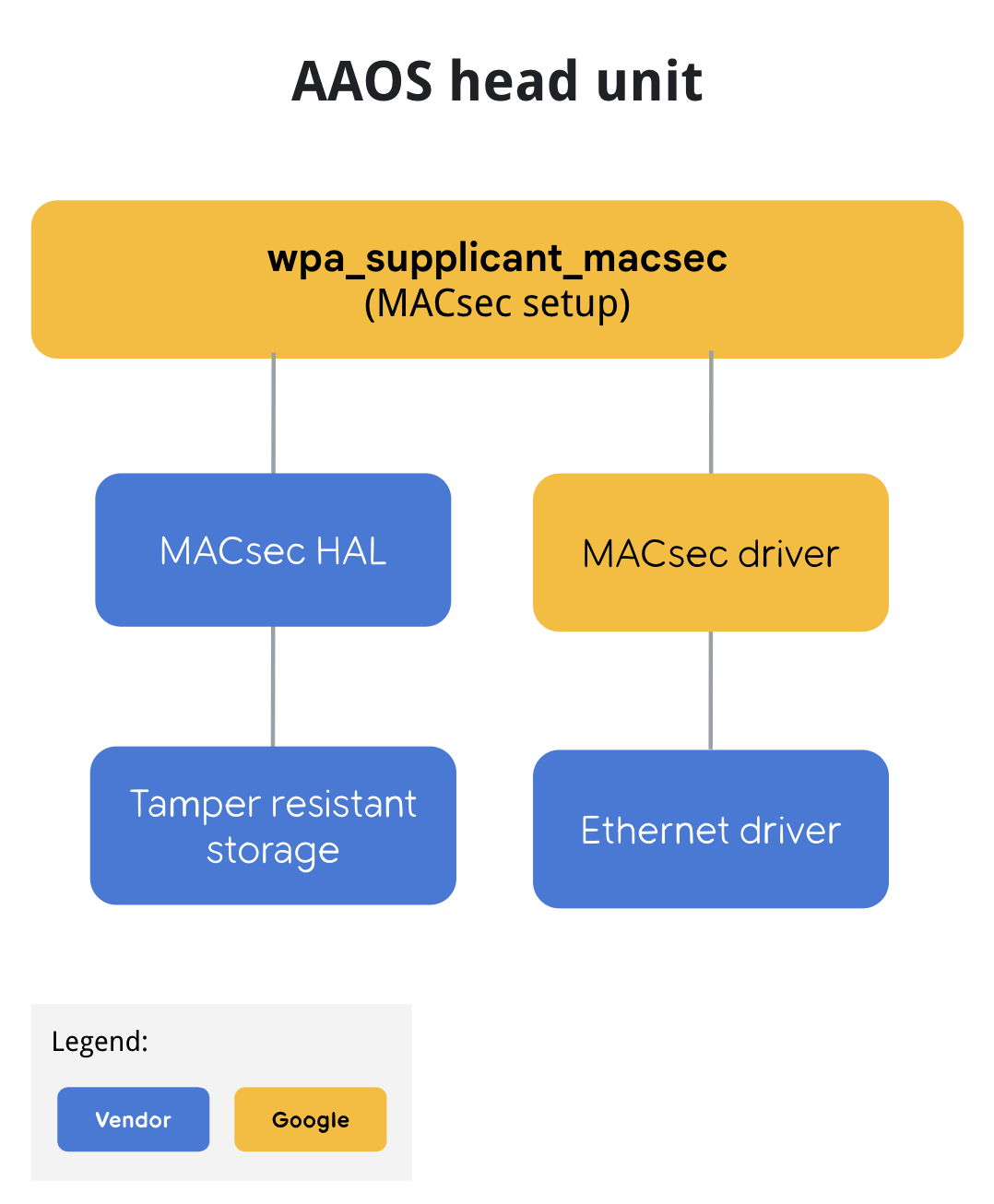

Pour activer MACsec, wpa_supplicant est utilisé comme daemon pour gérer l'échange de clés MACsec (MKA, MACsec Key Agreement). Un HAL MACsec est défini pour stocker de manière sécurisée la clé pré-partagée MACsec, appelée clé d'association de connectivité (CAK). Le HAL MACsec n'est compatible qu'avec CAK. Ce HAL MACsec spécifique au fournisseur stocke le CAK de manière sécurisée dans un espace de stockage inviolable. Le provisionnement de la clé dépend de l'implémentation du fournisseur.

Flux MACsec

La figure 1 illustre le flux MACsec sur l'unité principale.

Activer MACsec

Pour prendre en charge les fonctionnalités avec la clé CAK MACsec, MACsec pour Ethernet doit être explicitement activé avec un HAL MACsec spécifique au fournisseur.

Pour activer cette fonctionnalité, activez wpa_supplicant_macsec et le macsec-service spécifique au fournisseur sur PRODUCT_PACKAGES, ainsi que le fichier de configuration pour wpa_supplicant_macsec, le script init rc sur PRODUCT_COPY_FILES.

Par exemple, ce fichier [device-product].mk:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

(par exemple, wpa_supplicant_macsec.conf).

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Exemple wpa_supplicant_macsec.conf sur eth0. Lorsque plusieurs interfaces réseau doivent être protégées par MACsec, vous pouvez démarrer plusieurs services.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Démarrez wpa_supplicant_macsec une fois l'interface Ethernet prête. Si l'Ethernet du système n'est pas prêt, wpa_supplicant renvoie immédiatement une erreur.

Pour éviter les conditions de concurrence, un délai d'attente (le délai avant expiration par défaut est de cinq (5) secondes) pour /sys//class/net/${eth_interface} peut être nécessaire.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Configurer l'adresse IP de l'interface MACsec

La configuration de l'adresse IP de l'interface MACsec peut être effectuée par le gestionnaire de connectivité système une fois que zygote démarre. Voici un exemple de fichier XML de superposition pour la connectivité. Si l'adresse IP de l'interface MACsec doit être prête avant le démarrage de zygote, un démon spécifique au fournisseur doit écouter l'interface macsec0 et la configurer à la place, car le gestionnaire de connectivité système ne démarre qu'après le démarrage de zygote.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

HAL MACsec

Le HAL spécifique au fournisseur MACsec doit implémenter les fonctions suivantes pour protéger la clé CAK. Tout le chiffrement et le déchiffrement avec la clé sont effectués directement sans exposer la clé à wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Implémentation de référence

Une implémentation de référence est fournie dans hardware/interfaces/macsec/aidl/default, qui fournit une implémentation logicielle du HAL avec des clés intégrées. Cette implémentation ne fournit qu'une référence fonctionnelle au HAL, car les clés ne sont pas prises en charge par un stockage anti-piratage.

Tester le HAL MACsec

Un test HAL MACsec est fourni dans hardware/interfaces/automotive/macsec/aidl/vts/functional.

Pour exécuter le test:

$ atest VtsHalMacsecPskPluginV1Test

Cela appelle addTestKey-- pour insérer une clé de test dans le HAL et pour la comparer aux valeurs attendues pour calcIcv, generateSak, wrapSak et unwrapSak.

Pour vérifier que MACsec fonctionne, pour les tests d'intégration, effectuez un ping entre deux machines dans l'interface MACsec:

# ping -I macsec0 10.10.10.1

Pour tester Cuttlefish avec l'hôte, echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask dans l'hôte est nécessaire pour permettre le passthrough des trames LLDP requises pour MACsec.