Bu sayfada, Ethernet özellikleri için MACsec'in nasıl etkinleştirileceği açıklanmaktadır.

Araç içi bilgi-eğlence sistemi (IVI) tarafından farklı ECU birimleri için kullanılan Ethernet iletişiminin kimliğini doğrulamak ve şifrelemek amacıyla MACsec'i kullanarak verileri kurcalamaya, yeniden oynatmaya veya bilgi ifşasına karşı koruyun. Bunu yapmak için Ethernet ağı için MACsec IEEE 802.11AE'yi etkinleştirin.

Genel Bakış

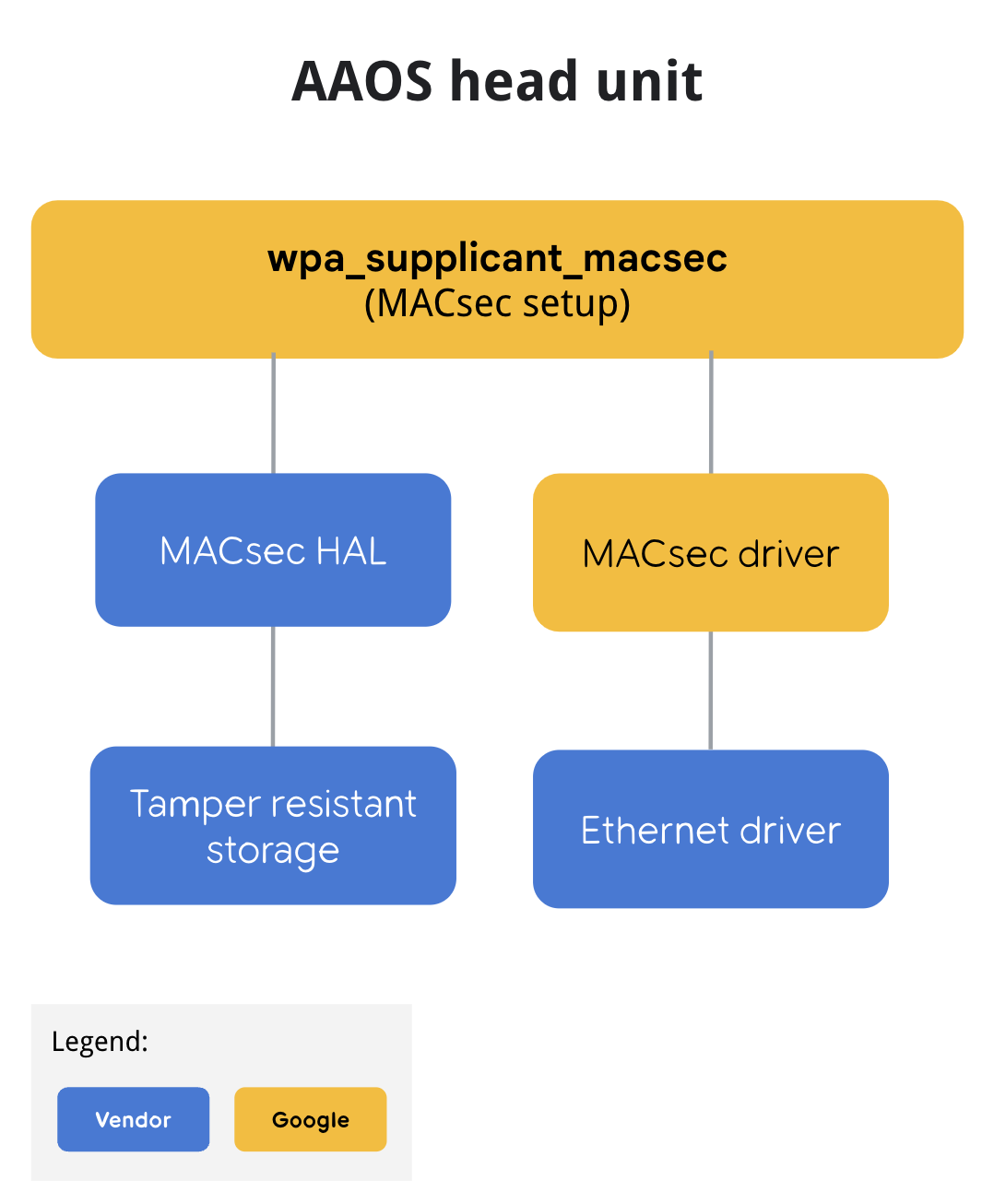

MACsec'i etkinleştirmek için wpa_supplicant , MACsec Anahtar Anlaşması (MKA) el sıkışmasını yönetmek üzere daemon olarak kullanılır. Bağlantı ilişkilendirme anahtarı (CAK) olarak adlandırılan MACsec önceden paylaşılmış anahtarını güvenli bir şekilde depolamak için bir MACsec HAL tanımlanır. MACsec HAL yalnızca CAK'yı destekler. Tedarikçiye özgü bu MACsec HAL, CAK'yı bozulmaya dayanıklı bir depolama alanında güvenli bir şekilde saklar. Anahtar için temel hazırlığın yapılması, tedarikçinin uygulama şekline bağlıdır.

MACsec akışı

Şekil 1'de, ana birimdeki MACsec akışı gösterilmektedir.

MACsec'i etkinleştirme

MACsec CAK anahtarıyla işlevler için destek sağlamak amacıyla Ethernet için MACsec'in, tedarikçiye özgü bir MACsec HAL ile açıkça etkinleştirilmesi gerekir.

Özelliği etkinleştirmek için wpa_supplicant_macsec ve tedarikçiye özgü macsec-service'ü PRODUCT_PACKAGES, wpa_supplicant_macsec için yapılandırma dosyasını ve init rc komut dosyasını PRODUCT_COPY_FILES olarak etkinleştirin.

Örneğin, bu [device-product].mk dosyası:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Örneğin, wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

eth0'da wpa_supplicant_macsec.conf örneği. Birden fazla ağ arayüzünün MACsec ile korunması gerektiğinde birden fazla hizmet başlatabilirsiniz.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Ethernet arayüzü hazır olduktan sonra wpa_supplicant_macsec'ü başlatın. Sistem Ethernet'i hazır değilse wpa_supplicant hemen hata döndürür.

Yarışma koşullarını önlemek için /sys//class/net/${eth_interface} için bekleme (varsayılan zaman aşımı beş (5) saniyedir) gerekebilir.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

MACsec arayüzünün IP adresini yapılandırma

MACsec arayüzü IP adresinin yapılandırması, zygote başlatıldıktan sonra sistem bağlantısı yöneticisi tarafından yapılabilir. Aşağıda, bağlantı için örnek bir yer paylaşımı XML dosyası verilmiştir. MACsec arayüzünün IP adresinin zygote başlatılmadan önce hazır olması gerekiyorsa sistem bağlantısı yöneticisi yalnızca zygote başlatıldıktan sonra başladığından, tedarikçiye özgü bir daemon'un macsec0 arayüzünü dinlemesi ve bunun yerine yapılandırması gerekir.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

MACsec'e özel HAL, CAK anahtarını korumak için aşağıdaki işlevleri uygulamalıdır. Anahtarla yapılan tüm şifreleme ve şifre çözme işlemleri, wpa_supplicant'ye gösterilmeden doğrudan yapılır.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Referans uygulama

hardware/interfaces/macsec/aidl/default'te, HAL'in içine anahtarlar yerleştirilmiş bir yazılım uygulaması sağlayan referans bir uygulama sağlanır. Anahtarlar, bozulmaya dayanıklı depolama alanı tarafından desteklenmediğinden bu uygulama yalnızca HAL'e işlevsel bir referans sağlar.

MACsec HAL'sini test etme

hardware/interfaces/automotive/macsec/aidl/vts/functional bölümünde bir MACsec HAL testi sağlanır.

Testi çalıştırmak için:

$ atest VtsHalMacsecPskPluginV1Test

Bu, HAL'e bir test anahtarı eklemek ve calcIcv, generateSak, wrapSak ve unwrapSak için beklenen değerlerle doğrulamak üzere addTestKey çağrır.

MACsec'in çalıştığını doğrulamak için entegrasyon testlerinde MACsec arayüzünde iki makine arasında ping gönderin:

# ping -I macsec0 10.10.10.1

Cuttlefish'i ana makineyle test etmek için MACsec için gereken LLDP çerçevelerinin iletilmesine izin vermek amacıyla ana makinede echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask etkinleştirilmelidir.