Esta página explica como ativar o MACsec para recursos Ethernet.

Use o MACsec para autenticar e criptografar a comunicação Ethernet usada pelo sistema de infoentretenimento veicular (IVI, na sigla em inglês) para diferentes unidades de ECU, protegendo os dados contra adulteração, repetição ou divulgação de informações. Isso permite ativar o MACsec IEEE 802.11AE para a rede Ethernet.

Visão geral

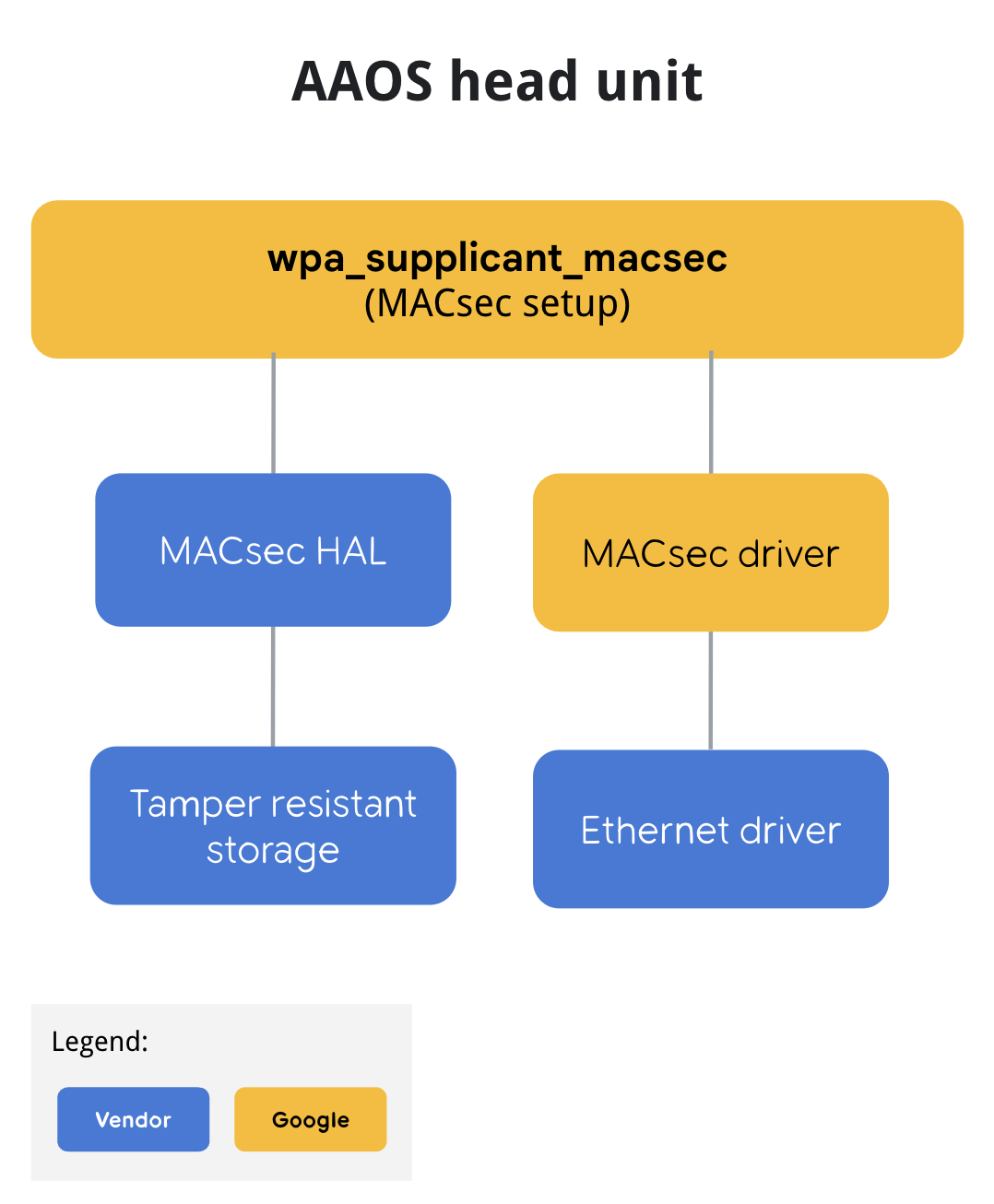

Para ativar o MACsec, o wpa_supplicant é usado como o daemon para processar o

handshake do acordo de chaves (MKA) do MACsec. Um HAL do MACsec é definido para armazenar a chave pré-compartilhada

do MACsec, chamada de chave de associação de conectividade (CAK, na sigla em inglês). O HAL do MACsec

só oferece suporte ao CAK. Esse HAL MACsec específico do fornecedor armazena o CAK com segurança em um armazenamento

resistente a adulterações. O provisionamento da chave depende da implementação do fornecedor.

Fluxo MACsec

A Figura 1 ilustra o fluxo do MACsec na unidade principal.

Ativar MACsec

Para oferecer suporte a funcionalidades com a chave CAK do MACsec, o MACsec para Ethernet precisa ser ativado explicitamente com uma HAL do MACsec específica do fornecedor.

Para ativar o recurso, ative wpa_supplicant_macsec e o macsec-service específico do fornecedor

para PRODUCT_PACKAGES e o arquivo de configuração

para wpa_supplicant_macsec, script init rc para

PRODUCT_COPY_FILES.

Por exemplo, este arquivo [device-product].mk:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

Por exemplo, wpa_supplicant_macsec.conf.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

Amostra wpa_supplicant_macsec.conf em eth0. Quando várias interfaces de rede

precisam ser protegidas por MACsec, é possível iniciar vários serviços.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

Inicie wpa_supplicant_macsec depois que a interface Ethernet estiver pronta. Se a

Ethernet do sistema não estiver pronta, wpa_supplicant retornará um erro imediatamente.

Para evitar condições de disputa, pode ser necessário aguardar (o tempo limite padrão é de cinco (5) segundos) para

/sys//class/net/${eth_interface}.

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

Configurar o endereço IP para a interface MACsec

A configuração do endereço IP da interface MACsec pode ser feita pelo gerenciador de conectividade do sistema quando o zygote é iniciado. Confira um exemplo de arquivo XML de sobreposição para conectividade. Se o endereço IP da interface MACsec precisar estar pronto antes do início do zygote, um daemon específico do fornecedor precisará detectar a interface macsec0 e fazer a configuração, já que o gerenciador de conectividade do sistema só é iniciado após o início do zygote.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

HAL do MACsec

A HAL específica do fornecedor do MACsec precisa implementar as funções a seguir para proteger a chave

CAK. Toda a criptografia e descriptografia com a chave é feita diretamente, sem expor a chave a

wpa_supplicant.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

Implementação de referência

Uma implementação de referência é fornecida em

hardware/interfaces/macsec/aidl/default, que fornece uma implementação

de software do HAL com chaves incorporadas. Essa implementação fornece apenas

uma referência funcional ao HAL, já que as chaves não são armazenadas em um armazenamento resistente a adulterações.

Testar o HAL do MACsec

Um teste HAL do MACsec é fornecido em

hardware/interfaces/automotive/macsec/aidl/vts/functional.

Para executar o teste:

$ atest VtsHalMacsecPskPluginV1Test

Isso chama addTestKey-- para inserir uma chave de teste no HAL e verificar os

valores esperados para calcIcv, generateSak, wrapSak e

unwrapSak.

Para confirmar se o MACsec está funcionando, para testes de integração, faça um ping entre duas máquinas na interface MACsec:

# ping -I macsec0 10.10.10.1

Para testar o Cuttlefish com o host,

echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask no host é

necessário para permitir a passagem dos frames LLDP necessários para o MACsec.