Em dispositivos com sensor de impressão digital, os usuários podem registrar uma ou mais impressões digitais e usá-las para desbloquear o dispositivo e realizar outras tarefas. O Android usa a linguagem de definição de interface de hardware (HIDL, na sigla em inglês) de impressão digital para se conectar a uma biblioteca específica do fornecedor e ao hardware de impressão digital (por exemplo, um sensor de impressão digital).

Para implementar o HIDL de impressão digital, é necessário implementar IBiometricsFingerprint.hal

em uma biblioteca específica do fornecedor.

Correspondência de impressões digitais

O sensor de impressão digital de um dispositivo geralmente fica inativo. No entanto, em resposta a uma chamada para authenticate ou enroll, o sensor de impressão digital aguarda um toque. A tela também pode ser ativada quando um usuário toca no sensor. O fluxo de alto nível da correspondência de impressões digitais inclui as seguintes etapas:

- O usuário coloca um dedo no sensor de impressão digital.

- A biblioteca específica do fornecedor determina se há uma correspondência de impressão digital no conjunto atual de modelos de impressão digital registrados.

- Os resultados correspondentes são transmitidos para

FingerprintService.

Este fluxo pressupõe que uma impressão digital já foi registrada no dispositivo, ou seja, a biblioteca específica do fornecedor registrou um modelo para a impressão digital. Para mais detalhes, consulte Autenticação.

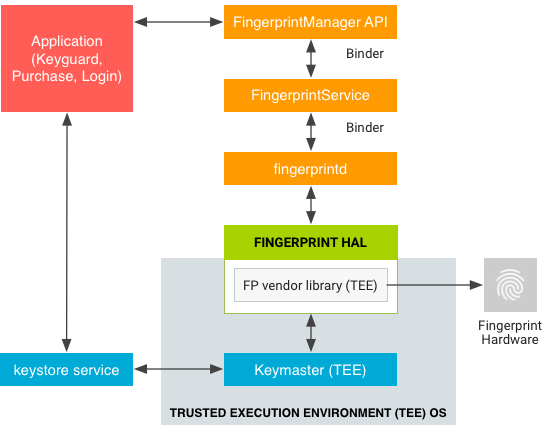

Arquitetura

O HAL de impressão digital interage com os seguintes componentes.

- O

BiometricManagerinterage diretamente com um app em um processo de app. Cada app tem uma instância deIBiometricsFingerprint.hal - O

FingerprintServiceopera no processo do sistema, que lida com a comunicação com a HAL de impressão digital. - O Fingerprint HAL é uma implementação em C/C++ da interface IBiometricsFingerprint HIDL. Ela contém a biblioteca específica do fornecedor que se comunica com o hardware específico do dispositivo.

- Os componentes API Keystore e KeyMint (antes Keymaster) oferecem criptografia com suporte de hardware para armazenamento seguro de chaves em um ambiente seguro, como o ambiente de execução confiável (TEE).

Uma implementação de HAL específica do fornecedor precisa usar o protocolo de comunicação exigido por um TEE. Imagens brutas e recursos de impressão digital processados não podem ser transmitidos em memória não confiável. Todos esses dados biométricos precisam ser armazenados em hardware seguro, como o TEE. O acesso root não pode comprometer dados biométricos.

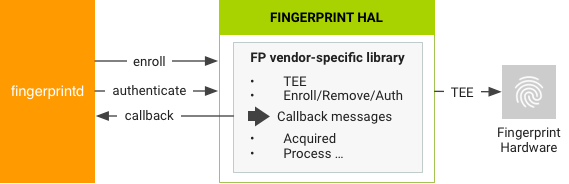

FingerprintService e fingerprintd fazem chamadas pela HAL de impressão digital para

a biblioteca específica do fornecedor para registrar impressões digitais e realizar outras

operações.

Diretrizes de implementação

As diretrizes a seguir da HAL de impressão digital foram criadas para garantir que os dados de impressão digital não sejam vazados e sejam removidos quando um usuário é removido de um dispositivo:

- Os dados brutos de impressão digital ou derivados (por exemplo, modelos) nunca podem ser acessados de fora do driver do sensor ou do TEE. Se o hardware for compatível com um TEE, o acesso a ele deve ser limitado e protegido por uma política do SELinux. O canal da interface periférica serial (SPI, na sigla em inglês) precisa estar acessível apenas ao TEE, e é necessário haver uma política explícita do SELinux em todos os arquivos do dispositivo.

- A aquisição, o registro e o reconhecimento de impressões digitais precisam ocorrer dentro do TEE.

- Somente a forma criptografada dos dados de impressão digital pode ser armazenada no sistema de arquivos, mesmo que ele seja criptografado.

- Os modelos de impressão digital precisam ser assinados com uma chave privada específica do dispositivo. Para o Padrão avançado de criptografia (AES), no mínimo, um modelo precisa ser assinado com o caminho absoluto do sistema de arquivos, o grupo e o ID da impressão digital para que os arquivos de modelo não possam ser usados em outro dispositivo ou por qualquer pessoa que não seja o usuário que os registrou no mesmo dispositivo. Por exemplo, a cópia dos dados de impressão digital de um usuário diferente no mesmo dispositivo ou em outro não deve funcionar.

- As implementações precisam usar o caminho do sistema de arquivos fornecido pela função

setActiveGroup()ou oferecer uma maneira de apagar todos os dados de modelos do usuário quando ele for removido. Recomendamos que os arquivos de modelo de impressão digital sejam armazenados criptografados e no caminho fornecido. Se isso for inviável devido aos requisitos de armazenamento do TEE, o implementador precisará adicionar hooks para garantir a remoção dos dados quando o usuário for removido.

Métodos de impressão digital

A interface HIDL de impressão digital contém os seguintes métodos principais em

IBiometricsFingerprint.hal.

| Método | Descrição |

|---|---|

enroll() |

Muda a máquina de estado HAL para iniciar a coleta e o armazenamento de um modelo de impressão digital. Quando a inscrição é concluída ou após um tempo limite, a máquina de estado HAL retorna ao estado inativo. |

preEnroll() |

Gera um token exclusivo para indicar o início de um

registro de impressão digital. Fornece um token à função enroll para garantir que houve autenticação anterior, por exemplo, usando uma senha. Para evitar

adulterações, o token é encapsulado depois que a credencial do dispositivo

é confirmada. O token precisa ser verificado durante o registro para confirmar

se ele ainda é válido. |

getAuthenticatorId() |

Retorna um token associado ao conjunto de impressões digitais atual. |

cancel() |

Cancela as operações pendentes de inscrição ou autenticação. A máquina de estado da HAL volta ao estado inativo. |

enumerate() |

Chamada síncrona para enumerar todos os modelos de impressão digital conhecidos. |

remove() |

Exclui um modelo de impressão digital. |

setActiveGroup() |

Restringe uma operação de HAL a um conjunto de impressões digitais que pertencem a um grupo especificado, identificado por um identificador de grupo (GID). |

authenticate() |

Autentica uma operação relacionada a impressões digitais (identificada por um ID de operação). |

setNotify() |

Registra uma função de usuário que recebe notificações da HAL. Se a máquina de estado HAL estiver ocupada, a função será bloqueada até que o HAL saia desse estado. |

postEnroll() |

Conclui a operação de inscrição e invalida o

desafio gerado pelo preEnroll(). Isso precisa ser chamado no final de uma

sessão de inscrição com vários dedos para indicar que não é possível adicionar mais dedos. |

Para mais detalhes, consulte os comentários em IBiometricsFingerprint.hal.