Parmak izi sensörü olan cihazlarda kullanıcılar bir veya daha fazla parmak izi kaydedebilir ve bu parmak izlerini cihazın kilidini açmak ve diğer görevleri gerçekleştirmek için kullanabilir. Android, tedarikçiye özel bir kitaplığa ve parmak izi donanımına (ör. parmak izi sensörü) bağlanmak için Parmak İzi Donanım Arabirim Tanım Dilini (HIDL) kullanır.

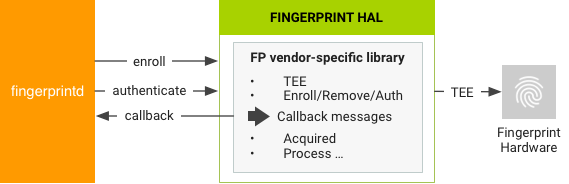

Fingerprint HIDL'yi uygulamak için IBiometricsFingerprint.hal'yi tedarikçiye özel bir kitaplıkta uygulamanız gerekir.

Parmak izi eşleştirme

Bir cihazın parmak izi sensörü genellikle boştadır. Ancak authenticate veya enroll'a yapılan bir aramaya yanıt olarak parmak izi sensörü dokunmayı dinler (kullanıcı parmak izi sensörüne dokunduğunda ekran da uyanabilir). Parmak izi eşleştirme sürecinin genel akışında aşağıdaki adımlar yer alır:

- Kullanıcı, parmağını parmak izi sensörüne yerleştirir.

- Tedarikçiye özel kitaplık, kayıtlı parmak izi şablonlarının mevcut kümesinde parmak izi eşleşmesi olup olmadığını belirler.

- Eşleşen sonuçlar

FingerprintService'ya iletilir.

Bu akışta, cihazda parmak izi kaydının zaten yapıldığı, yani tedarikçiye özel kitaplığın parmak izi için bir şablon kaydettiği varsayılır. Daha fazla bilgi için Kimlik doğrulama başlıklı makaleyi inceleyin.

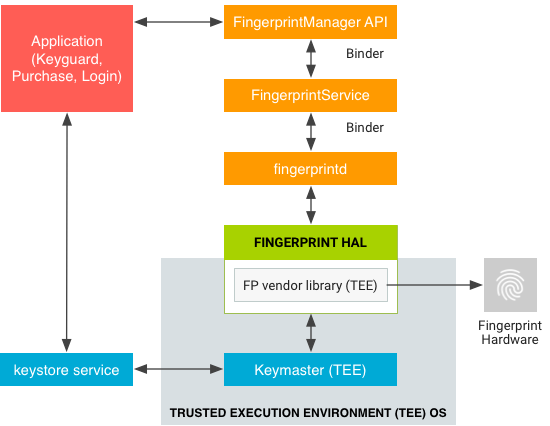

Mimari

Parmak izi HAL'si aşağıdaki bileşenlerle etkileşime girer.

BiometricManagerbir uygulama sürecindeki uygulamayla doğrudan etkileşime girer. Her uygulamanınIBiometricsFingerprint.halörneği vardır.FingerprintService, parmak izi HAL ile iletişimi yöneten sistem sürecinde çalışır.- Fingerprint HAL, IBiometricsFingerprint HIDL arayüzünün C/C++ uygulamasıdır. Bu, cihaza özgü donanımla iletişim kuran satıcıya özgü kitaplığı içerir.

- Keystore API ve KeyMint (eski adıyla Keymaster) bileşenleri, güvenilir yürütme ortamı (TEE) gibi güvenli bir ortamda güvenli anahtar depolama için donanım destekli kriptografi sağlar.

Tedarikçiye özel bir HAL uygulaması, TEE tarafından gerekli kılınan iletişim protokolünü kullanmalıdır. Ham görüntüler ve işlenmiş parmak izi özellikleri, güvenilmeyen bellekte aktarılmamalıdır. Bu tür tüm biyometrik veriler, TEE gibi güvenli donanımda saklanmalıdır. Root erişimi, biyometrik verilerin güvenliğinin ihlal edilmesine neden olmamalıdır.

FingerprintService ve fingerprintd, parmak izi kaydetmek ve diğer işlemleri gerçekleştirmek için parmak izi HAL üzerinden tedarikçiye özel kitaplığı çağırır.

Uygulama yönergeleri

Aşağıdaki parmak izi HAL yönergeleri, parmak izi verilerinin sızıntı yapmamasını ve bir kullanıcı cihazdan kaldırıldığında kaldırılmasını sağlamak için tasarlanmıştır:

- Ham parmak izi verilerine veya türevlerine (ör. şablonlar) hiçbir zaman sensör sürücüsünün ya da TEE'nin dışından erişilememelidir. Donanım TEE'yi destekliyorsa donanım erişimi TEE ile sınırlanmalı ve bir SELinux ilkesiyle korunmalıdır. Seri Çevre Birimi Arayüzü (SPI) kanalı yalnızca TEE'ye erişilebilir olmalı ve tüm cihaz dosyalarında açık bir SELinux politikası bulunmalıdır.

- Parmak izi edinme, kaydetme ve tanıma işlemleri TEE içinde yapılmalıdır.

- Parmak izi verilerinin yalnızca şifrelenmiş biçimi dosya sisteminde depolanabilir (dosya sisteminin kendisi şifrelenmiş de olsa).

- Parmak izi şablonları, özel ve cihaza özgü bir anahtarla imzalanmalıdır. Gelişmiş Şifreleme Standardı (AES) için şablon dosyalarının başka bir cihazda veya aynı cihaza kaydettiren kullanıcı dışında herhangi biri tarafından kullanılamaması amacıyla şablonun en azından mutlak dosya sistemi yolu, grup ve parmak kimliği ile imzalanması gerekir. Örneğin, parmak izi verilerinin aynı cihazda başka bir kullanıcıdan veya başka bir cihazdan kopyalanması durumunda çalışmaması gerekmektedir.

- Uygulamalar,

setActiveGroup()işlevi tarafından sağlanan dosya sistemi yolunu kullanmalı veya kullanıcı kaldırıldığında tüm kullanıcı şablonu verilerini silmenin bir yolunu sağlamalıdır. Parmak izi şablon dosyalarının şifrelenmiş olarak saklanması ve belirtilen yolda depolanması önemle tavsiye edilir. TEE depolama gereksinimleri nedeniyle bu mümkün değilse uygulayıcı, kullanıcı kaldırıldığında verilerin kaldırılmasını sağlamak için kancalar eklemelidir.

Parmak izi yöntemleri

Fingerprint HIDL arayüzü, IBiometricsFingerprint.hal içinde aşağıdaki başlıca yöntemleri içerir.

| Yöntem | Açıklama |

|---|---|

enroll() |

Parmak izi şablonunun toplanması ve depolanması için HAL durum makinesini değiştirir. Kayıt işlemi tamamlandığında veya zaman aşımından sonra HAL durum makinesi boşta durumuna geri döner. |

preEnroll() |

Parmak izi kaydının başlangıcını belirtmek için benzersiz bir jeton oluşturur. Önceden kimlik doğrulama yapıldığından emin olmak için enroll işlevine jeton sağlar (ör. şifre kullanılarak). Kurcalamayı önlemek için jeton, cihaz kimlik bilgisi onaylandıktan sonra sarmalanır. Jetonun hâlâ geçerli olduğunu doğrulamak için kayıt sırasında kontrol edilmesi gerekir. |

getAuthenticatorId() |

Geçerli parmak izi grubuyla ilişkilendirilmiş bir jeton döndürür. |

cancel() |

Beklemede olan kaydolma veya kimlik doğrulama işlemlerini iptal eder. HAL durum makinesi boşta durma durumuna döndürülür. |

enumerate() |

Bilinen tüm parmak izi şablonlarını numaralandırmak için senkron çağrı. |

remove() |

Parmak izi şablonunu siler. |

setActiveGroup() |

Bir HAL işlemini, grup tanımlayıcısı (GID) ile tanımlanan belirli bir gruba ait bir dizi parmak iziyle kısıtlar. |

authenticate() |

Parmak iziyle ilgili bir işlemi (işlem kimliğiyle tanımlanır) doğrular. |

setNotify() |

HAL'den bildirim alan bir kullanıcı işlevini kaydeder. HAL durum makinesi meşgul durumdaysa HAL meşgul durumdan çıkana kadar işlev engellenir. |

postEnroll() |

Kaydolma işlemini tamamlar ve oluşturulan preEnroll() sorgusunu geçersiz kılar. Bu işlev, parmak ekleme oturumunun sonunda başka parmak eklenemeyeceğini belirtmek için çağrılmalıdır. |

Bunlarla ilgili daha fazla bilgi için IBiometricsFingerprint.hal bölümündeki yorumlara bakın.