Agar dianggap kompatibel dengan Android, implementasi perangkat harus memenuhi persyaratan yang disajikan dalam Compatibility Definition Document (CDD) Android. CDD Android mengevaluasi keamanan implementasi biometrik menggunakan keamanan arsitektur dan spoofability.

- Keamanan arsitektur: Ketahanan pipeline biometrik terhadap kompromi kernel atau platform. Pipeline dianggap aman jika kompromi kernel dan platform tidak memberikan kemampuan untuk membaca data biometrika mentah atau memasukkan data sintetis ke dalam pipeline untuk memengaruhi keputusan autentikasi.

- Performa keamanan biometrik: Performa keamanan biometrik diukur dengan Rasio Penerimaan Spoof (SAR), Rasio Penerimaan Palsu (FAR), dan, jika berlaku, Rasio Penerimaan Imposter (IAR) dari biometrik. SAR adalah metrik yang diperkenalkan di Android 9 untuk mengukur ketahanan biometrik terhadap serangan presentasi fisik. Saat mengukur biometrik, Anda harus mengikuti protokol yang dijelaskan di bawah.

Android menggunakan tiga jenis metrik untuk mengukur performa keamanan biometrik.

- Rasio Penerimaan Spoof (SAR): Menentukan metrik peluang model biometrik menerima sampel yang baik dan telah direkam sebelumnya. Misalnya, dengan fitur buka dengan suara, hal ini akan mengukur peluang membuka kunci ponsel pengguna menggunakan sampel rekaman suara mereka yang mengucapkan: "Ok, Google" Kami menyebut serangan tersebut sebagai serangan spoof. Juga dikenal sebagai Rasio Pencocokan Presentasi Serangan Penipu (IAPMR).

- Rasio Penerimaan Penipu (IAR): Menentukan metrik peluang model biometrik menerima input yang dimaksudkan untuk meniru sampel yang dikenal baik. Misalnya, dalam mekanisme voice trusted (voice unlock) Smart Lock, hal ini akan mengukur seberapa sering seseorang yang mencoba meniru suara pengguna (menggunakan nada dan aksen yang serupa) dapat membuka kunci perangkatnya. Kami menyebut serangan tersebut sebagai serangan penipu.

- Rasio Penerimaan Palsu (FAR): Menentukan metrik frekuensi model salah menerima input yang salah yang dipilih secara acak. Meskipun merupakan ukuran yang berguna, hal ini tidak memberikan informasi yang memadai untuk mengevaluasi seberapa baik model bertahan terhadap serangan yang ditargetkan.

Perangkat dipercaya

Android 10 mengubah perilaku Agen Kepercayaan. Agen Kepercayaan tidak dapat membuka kunci perangkat, tetapi hanya dapat memperpanjang durasi buka kunci untuk perangkat yang sudah terbuka kuncinya. Wajah tepercaya tidak digunakan lagi di Android 10.

Class biometrik

Keamanan biometrik diklasifikasikan menggunakan hasil dari pengujian keamanan arsitektur dan spoofability. Penerapan biometrik dapat diklasifikasikan sebagai Class 3 (sebelumnya Kuat), Class 2, (sebelumnya Lemah), atau Class 1 (sebelumnya Kemudahan). Tabel di bawah menjelaskan persyaratan umum untuk setiap class biometrik.

Untuk mengetahui detail selengkapnya, lihat CDD Android saat ini.

| Class biometrik | Metrik | Pipeline biometrik | Batasan |

|---|---|---|---|

| Kelas 3 (sebelumnya Kuat) |

SAR semua spesies PAI: 0-7% SAR spesies PAI Level A: <=7% SAR spesies PAI Level B: <=20% SAR setiap spesies PAI <= 40% (sangat direkomendasikan <= 7%) FAR: 1/50k FRR: 10% |

Aman |

|

| Kelas 2 (sebelumnya Lemah) |

SAR semua spesies PAI: 7-20% SAR spesies PAI Level A: <=20% SAR spesies PAI Level B: <=30% SAR setiap spesies PAI <= 40% (sangat direkomendasikan <= 20%) FAR: 1/50k FRR: 10% |

Aman |

|

| Kelas 1 (sebelumnya Convenience) |

SAR semua spesies PAI: 20-30% SAR spesies PAI Level A: <=30% SAR spesies PAI Level B: <=40% SAR setiap spesies PAI <= 40% (sangat direkomendasikan <= 30%) FAR: 1/50k FRR: 10% |

Tidak aman atau aman |

|

Modalitas Class 3 versus Class 2 versus Class 1

Kelas keamanan biometrik ditetapkan berdasarkan keberadaan pipeline yang aman dan tiga rasio penerimaan - FAR, IAR, dan SAR. Jika serangan penipu tidak ada, kami hanya mempertimbangkan FAR dan SAR.

Lihat Dokumen Definisi Kompatibilitas Android (CDD) untuk mengetahui tindakan yang harus dilakukan untuk semua modalitas buka kunci.

Autentikasi wajah dan iris

Proses evaluasi

Proses evaluasi terdiri dari dua fase. Fase kalibrasi menentukan serangan presentasi yang optimal untuk solusi autentikasi tertentu (yaitu posisi yang dikalibrasi). Fase pengujian menggunakan posisi yang dikalibrasi untuk melakukan beberapa serangan dan mengevaluasi frekuensi serangan yang berhasil. Produsen perangkat Android dan sistem biometrik harus menghubungi Android untuk mendapatkan panduan pengujian terbaru dengan mengirimkan formulir ini.

Penting untuk menentukan posisi yang dikalibrasi terlebih dahulu karena SAR hanya boleh diukur menggunakan serangan terhadap titik kelemahan terbesar pada sistem.

Fase kalibrasi

Ada tiga parameter untuk autentikasi wajah dan iris yang perlu dioptimalkan selama fase kalibrasi untuk memastikan nilai yang optimal untuk fase pengujian: alat serangan presentasi (PAI), format presentasi, dan performa di seluruh keragaman subjek.

WAJAH

|

IRIS

|

Menguji keragaman

Model wajah dan iris dapat berperforma berbeda di seluruh gender, kelompok usia, dan ras/etnis. Kalibrasi serangan presentasi di berbagai wajah untuk memaksimalkan peluang menemukan kesenjangan performa.

Fase pengujian

Fase pengujian adalah saat performa keamanan biometrik diukur menggunakan serangan presentasi yang dioptimalkan dari fase sebelumnya.

Menghitung upaya dalam fase pengujian

Satu upaya dihitung sebagai periode antara menampilkan wajah (asli atau dipalsukan), dan menerima beberapa masukan dari ponsel (peristiwa buka kunci atau pesan yang terlihat pengguna). Setiap upaya saat ponsel tidak dapat memperoleh data yang memadai untuk mencoba pencocokan tidak boleh disertakan dalam jumlah total upaya yang digunakan untuk menghitung SAR.

Protokol evaluasi

Pendaftaran

Sebelum memulai fase kalibrasi untuk autentikasi wajah atau iris, buka setelan perangkat dan hapus semua profil biometrik yang ada. Setelah semua profil yang ada dihapus, daftarkan profil baru dengan wajah atau iris target yang akan digunakan untuk kalibrasi dan pengujian. Anda harus berada di lingkungan yang terang saat menambahkan profil iris atau wajah baru dan perangkat harus ditempatkan dengan benar tepat di depan wajah target dengan jarak 20 cm hingga 80 cm.

Fase kalibrasi

Lakukan fase kalibrasi untuk setiap spesies PAI karena spesies yang berbeda memiliki ukuran dan karakteristik lain yang berbeda yang dapat memengaruhi kondisi optimal untuk pengujian. Siapkan PAI.

WAJAH

|

IRIS

|

Melakukan fase kalibrasi

Posisi referensi

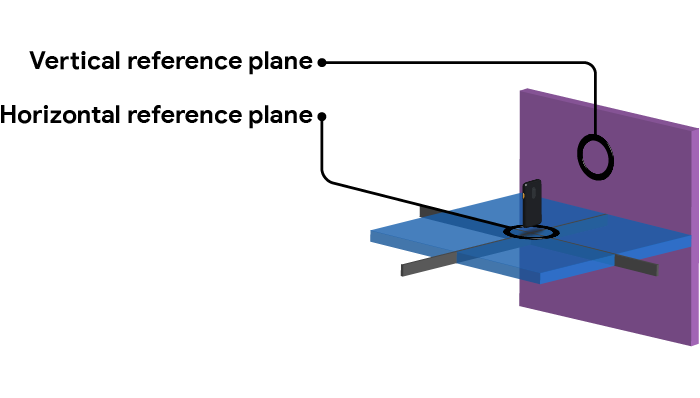

- Posisi referensi: Posisi referensi ditentukan dengan menempatkan PAI pada jarak yang sesuai (20-80 cm) di depan perangkat sedemikian rupa sehingga PAI terlihat jelas dalam tampilan perangkat tetapi benda lain yang digunakan (seperti dudukan untuk PAI) tidak terlihat.

- Bidang referensi horizontal: Saat PAI berada dalam posisi referensi, bidang horizontal antara perangkat dan PAI adalah bidang referensi horizontal.

- Bidang referensi vertikal: Saat PAI berada dalam posisi referensi, bidang vertikal antara perangkat dan PAI adalah bidang referensi vertikal.

Gambar 1. Bidang referensi.

Busur vertikal

Tentukan posisi referensi, lalu uji PAI dalam busur vertikal yang mempertahankan jarak yang sama dari perangkat seperti posisi referensi. Naikkan PAI di bidang vertikal yang sama, sehingga menciptakan sudut 10 derajat antara perangkat dan bidang referensi horizontal, lalu uji fitur buka dengan wajah.

Lanjutkan menaikkan dan menguji PAI dalam penambahan 10 derajat hingga PAI tidak lagi terlihat di bidang pandang perangkat. Catat posisi apa pun yang berhasil membuka kunci perangkat. Ulangi proses ini, tetapi gerakkan PAI dalam busur ke bawah, di bawah bidang referensi horizontal. Lihat gambar 2 di bawah untuk contoh pengujian busur.

Busur horizontal

Kembalikan PAI ke posisi referensi, lalu gerakkan di sepanjang bidang horisontal untuk membuat sudut 10 derajat dengan bidang referensi vertikal. Lakukan pengujian busur vertikal dengan PAI di posisi baru ini. Pindahkan PAI di sepanjang bidang horizontal dengan penambahan 10 derajat dan lakukan pengujian busur vertikal di setiap posisi baru.

Gambar 2. Pengujian di sepanjang busur vertikal dan horizontal.

Pengujian busur perlu diulang dengan penambahan 10 derajat untuk sisi kiri dan kanan perangkat serta di atas dan di bawah perangkat.

Posisi yang menghasilkan hasil pembukaan kunci yang paling andal adalah posisi yang dikalibrasi untuk jenis spesies PAI (misalnya, spesies PAI 2D atau 3D).

Fase pengujian

Di akhir fase kalibrasi, harus ada satu posisi terkalibrasi per spesies PAI. Jika posisi terkalibrasi tidak dapat ditetapkan, posisi referensi harus digunakan. Metodologi pengujian ini umum untuk menguji spesies PAI 2D dan 3D.

- Di seluruh wajah terdaftar, dengan E>= 10, dan menyertakan minimal 10 wajah

unik.

- Mendaftarkan wajah/iris

- Dengan menggunakan posisi terkalibrasi dari fase sebelumnya, lakukan upaya buka kunci U, dengan menghitung upaya seperti yang dijelaskan di bagian sebelumnya, dan dengan U >= 10. Catat jumlah kunci yang berhasil dibuka S.

- SAR kemudian dapat diukur sebagai:

Dalam hal ini:

- E = jumlah pendaftaran

- U = jumlah upaya buka kunci per pendaftaran

- Si = jumlah kunci yang berhasil dibuka untuk pendaftaran i

Iterasi yang diperlukan untuk mendapatkan sampel rasio error yang valid secara statistik: asumsi keyakinan 95% untuk semua di bawah, N besar

| Margin error | Iterasi pengujian yang diperlukan per subjek |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Waktu yang diperlukan (30 detik per percobaan, 10 subjek)

| Margin error | Waktu total |

|---|---|

| 1% | 799,6 jam |

| 2% | 200,1 jam |

| 3% | 88,9 jam |

| 5% | 32,1 jam |

| 10% | 8,1 jam |

Sebaiknya targetkan margin error 5%, yang memberikan tingkat error sebenarnya dalam populasi sebesar 2% hingga 12%.

Cakupan

Fase pengujian mengukur ketahanan autentikasi wajah terutama terhadap fotokopi wajah pengguna target. Fitur ini tidak mengatasi serangan berbasis faksimile seperti menggunakan LED, atau pola yang berfungsi sebagai cetakan utama. Meskipun belum terbukti efektif terhadap sistem autentikasi wajah berbasis kedalaman, secara konseptual tidak ada yang mencegah hal ini terjadi. Ada kemungkinan dan kemungkinan bahwa riset mendatang akan menunjukkan hal ini. Pada tahap ini, protokol ini akan direvisi untuk menyertakan pengukuran ketahanan terhadap serangan ini.

Autentikasi sidik jari

Di Android 9, standar ditetapkan pada ketahanan minimum terhadap PAI seperti yang diukur dengan Rasio Penerimaan Spoof (SAR) yang kurang dari atau sama dengan 7%. Alasan singkat mengapa 7% khususnya dapat ditemukan di postingan blog ini.

Proses evaluasi

Proses evaluasi terdiri dari dua fase. Fase kalibrasi menentukan serangan presentasi yang optimal untuk solusi autentikasi sidik jari tertentu (yaitu, posisi yang dikalibrasi). Fase pengujian menggunakan posisi yang dikalibrasi untuk melakukan beberapa serangan dan mengevaluasi frekuensi serangan yang berhasil. Produsen perangkat Android dan sistem biometrika harus menghubungi Android untuk mendapatkan panduan pengujian terbaru dengan mengirimkan formulir ini.

Fase kalibrasi

Ada tiga parameter untuk autentikasi sidik jari yang perlu dioptimalkan untuk memastikan nilai yang optimal untuk fase pengujian: instrumen serangan presentasi (PAI), format presentasi, dan performa di seluruh keanekaragaman subjek

- PAI adalah spoof fisik, seperti sidik jari

yang dicetak atau replika yang dibentuk adalah contoh media presentasi. Materi spoofing berikut sangat direkomendasikan

- Sensor sidik jari optik (FPS)

- Kertas Fotokopi/Transparansi dengan tinta non-konduktif

- Gelatin Knox

- Cat Lateks

- Elmer's Glue All

- FPS Kapasitif

- Gelatin Knox

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Cat Lateks

- Ultrasonic FPS

- Gelatin Knox

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Cat Lateks

- Sensor sidik jari optik (FPS)

- Format presentasi berkaitan dengan manipulasi PAI atau lingkungan lebih lanjut, dengan cara yang membantu spoofing. Misalnya, retouching atau mengedit gambar sidik jari beresolusi tinggi sebelum membuat replika 3D.

- Performa di seluruh keberagaman subjek sangat relevan untuk menyesuaikan algoritma. Menguji alur kalibrasi di seluruh gender subjek, grup usia, dan ras/etnis sering kali dapat mengungkapkan performa yang jauh lebih buruk untuk segmen populasi global dan merupakan parameter penting untuk dikalibrasi dalam fase ini.

Menguji keragaman

Pembaca sidik jari dapat berperforma berbeda di seluruh gender, kelompok usia, dan ras/etnis. Sebagian kecil populasi memiliki sidik jari yang sulit dikenali, sehingga berbagai sidik jari harus digunakan untuk menentukan parameter optimal untuk pengenalan dan dalam pengujian spoof.

Fase pengujian

Fase pengujian adalah saat performa keamanan biometrik diukur. Setidaknya, pengujian harus dilakukan dengan cara yang tidak kooperatif, yang berarti bahwa sidik jari yang dikumpulkan dilakukan dengan mengangkatnya dari permukaan lain, bukan meminta target untuk berpartisipasi secara aktif dalam pengumpulan sidik jarinya, seperti membuat cetakan jari subjek yang kooperatif. Yang terakhir diizinkan, tetapi tidak wajib.

Menghitung upaya dalam fase pengujian

Satu upaya dihitung sebagai periode antara menampilkan sidik jari (asli atau palsu) ke sensor, dan menerima beberapa masukan dari ponsel (peristiwa buka kunci atau pesan yang terlihat pengguna).

Setiap upaya saat ponsel tidak dapat memperoleh cukup data untuk mencoba pencocokan tidak boleh disertakan dalam jumlah total upaya yang digunakan untuk menghitung SAR.

Protokol evaluasi

Pendaftaran

Sebelum memulai fase kalibrasi untuk autentikasi sidik jari, buka setelan perangkat dan hapus semua profil biometrik yang ada. Setelah semua profil yang ada dihapus, daftarkan profil baru dengan sidik jari target yang akan digunakan untuk kalibrasi dan pengujian. Ikuti semua petunjuk di layar hingga profil berhasil didaftarkan.

Fase kalibrasi

FPS Optik

Ini mirip dengan fase kalibrasi ultrasonik dan kapasitif, tetapi dengan spesies PAI 2D dan 2,5D dari sidik jari pengguna target.

- Mengangkat salinan laten sidik jari dari permukaan.

- Menguji dengan spesies PAI 2D

- Tempatkan sidik jari yang diangkat ke sensor

- Uji dengan spesies PAI 2,5D.

- Membuat PAI sidik jari

- Letakkan PAI pada sensor

FPS Ultrasonik

Kalibrasi untuk ultrasonik melibatkan pengambilan salinan laten dari sidik jari target. Misalnya, hal ini dapat dilakukan menggunakan sidik jari yang diambil melalui bubuk sidik jari, atau salinan cetak sidik jari dan dapat mencakup penyebutan ulang gambar sidik jari secara manual untuk mendapatkan spoofing yang lebih baik.

Setelah salinan laten sidik jari target diperoleh, PAI akan dibuat.

FPS Kapasitif

Kalibrasi untuk kapasitif melibatkan langkah-langkah yang sama seperti yang dijelaskan di atas untuk kalibrasi ultrasonik.

Fase pengujian

- Dapatkan setidaknya 10 orang unik untuk mendaftar menggunakan parameter yang sama dengan yang digunakan saat menghitung FRR/FAR

- Membuat PAI untuk setiap orang

- SAR kemudian dapat diukur sebagai:

Iterasi yang diperlukan untuk mendapatkan sampel rasio error yang valid secara statistik: asumsi keyakinan 95% untuk semua di bawah, N besar

| Margin error | Iterasi pengujian yang diperlukan per subjek |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Waktu yang diperlukan (30 detik per percobaan, 10 subjek)

| Margin error | Waktu total |

|---|---|

| 1% | 799,6 jam |

| 2% | 200,1 jam |

| 3% | 88,9 jam |

| 5% | 32,1 jam |

| 10% | 8,1 jam |

Sebaiknya targetkan margin error 5%, yang memberikan tingkat error sebenarnya dalam populasi sebesar 2% hingga 12%.

Cakupan

Proses ini disiapkan untuk menguji ketahanan autentikasi sidik jari terutama terhadap faksimil sidik jari pengguna target. Metodologi pengujian didasarkan pada biaya, ketersediaan, dan teknologi material saat ini. Protokol ini akan direvisi untuk menyertakan pengukuran ketahanan terhadap bahan dan teknik baru saat bahan dan teknik tersebut menjadi praktis untuk dijalankan.

Pertimbangan umum

Meskipun setiap modalitas memerlukan penyiapan pengujian yang berbeda, ada beberapa aspek umum yang berlaku untuk semuanya.

Menguji hardware yang sebenarnya

Metrik SAR/IAR yang dikumpulkan dapat tidak akurat saat model biometrik diuji dalam kondisi ideal dan pada hardware yang berbeda dengan yang sebenarnya muncul di perangkat seluler. Misalnya, model buka dengan suara yang dikalibrasi di ruang anechoic menggunakan penyiapan multi-mikrofon berperilaku sangat berbeda saat digunakan pada satu perangkat mikrofon di lingkungan yang bising. Untuk mendapatkan metrik yang akurat, pengujian harus dilakukan pada perangkat yang sebenarnya dengan hardware yang diinstal, dan jika tidak, dengan hardware seperti yang akan muncul di perangkat.

Menggunakan serangan yang diketahui

Sebagian besar modalitas biometrik yang digunakan saat ini telah berhasil di-spoof, dan dokumentasi publik tentang metodologi serangan tersebut ada. Di bawah ini kami memberikan ringkasan umum singkat tentang penyiapan pengujian untuk modalitas dengan serangan yang diketahui. Sebaiknya gunakan penyiapan yang diuraikan di sini jika memungkinkan.

Mengantisipasi serangan baru

Untuk modalitas yang telah mengalami peningkatan baru yang signifikan, dokumen penyiapan pengujian mungkin tidak berisi penyiapan yang sesuai, dan mungkin tidak ada serangan publik yang diketahui. Modalitas yang ada mungkin juga perlu penyesuaian penyiapan pengujiannya setelah serangan yang baru ditemukan. Dalam kedua kasus tersebut, Anda perlu membuat penyiapan pengujian yang wajar. Gunakan link Masukan Situs di bagian bawah halaman ini untuk memberi tahu kami jika Anda telah menyiapkan mekanisme yang wajar yang dapat ditambahkan.

Penyiapan untuk berbagai modalitas

Sidik jari

| IAR | Tidak diperlukan. |

| SAR |

|

Wajah dan iris

| IAR | Batas bawah akan diambil oleh SAR sehingga pengukuran secara terpisah tidak diperlukan. |

| SAR |

|

Suara

| IAR |

|

| SAR |

|