Para que se consideren compatibles con Android, las implementaciones del dispositivo deben cumplir con los requisitos que se presentan en el Documento de definición de compatibilidad de Android (CDD). El CDD de Android evalúa la seguridad de una implementación biométrica con seguridad arquitectónica y falsificación.

- Seguridad arquitectónica: Es la capacidad de recuperación de una canalización biométrica contra el compromiso del kernel o la plataforma. Una canalización se considera segura si los compromisos del kernel y la plataforma no otorgan la capacidad de leer datos biométricos sin procesar o insertar datos sintéticos en la canalización para influir en la decisión de autenticación.

- Rendimiento de la seguridad biométrica: El rendimiento de la seguridad biométrica se mide con la tasa de aceptación de falsificadores de identidad (SAR), la tasa de aceptación falsa (FAR) y, cuando corresponda, la tasa de aceptación de impostores (IAR) de la biométrica. La SAR es una métrica que se introdujo en Android 9 para medir la capacidad de respuesta de un elemento biométrico ante un ataque de presentación física. Cuando midas los datos biométricos, debes seguir los protocolos que se describen a continuación.

Android usa tres tipos de métricas para medir el rendimiento de la seguridad biométrica.

- Tasa de aceptación de falsificación (SAR): Define la métrica de la probabilidad de que un modelo biométrico acepte una muestra conocida y registrada con anterioridad. Por ejemplo, con el desbloqueo por voz, se medirían las probabilidades de desbloquear el teléfono de un usuario con una muestra grabada de él diciendo: "Hey Google". A estos ataques los llamamos ataques de falsificación. También se conoce como tasa de coincidencia de presentación de ataques de impostor (IAPMR).

- Tasa de aceptación de impostores (IAR): Define la métrica de la probabilidad de que un modelo biométrico acepte una entrada que está destinada a imitar un ejemplo conocido como bueno. Por ejemplo, en el mecanismo de voz de confianza (desbloqueo por voz) de Smart Lock, se mediría la frecuencia con la que alguien que intenta imitar la voz de un usuario (con un tono y un acento similares) puede desbloquear su dispositivo. A estos ataques los llamamos ataques de impostor.

- Tasa de aceptación falsa (FAR): Define las métricas de la frecuencia con la que un modelo acepta por error una entrada incorrecta elegida al azar. Si bien esta es una medida útil, no proporciona información suficiente para evaluar qué tan bien el modelo resiste los ataques dirigidos.

Agentes de confianza

Android 10 cambia el comportamiento de los agentes de confianza. Los agentes de confianza no pueden desbloquear un dispositivo, solo pueden extender la duración del desbloqueo de un dispositivo que ya está desbloqueado. El rostro conocido dejó de estar disponible en Android 10.

Clases biométricas

La seguridad biométrica se clasifica según los resultados de las pruebas de seguridad arquitectónica y falsificación. Una implementación biométrica se puede clasificar como clase 3 (anteriormente fuerte), clase 2 (anteriormente débil) o clase 1 (anteriormente conveniencia). En la siguiente tabla, se describen los requisitos generales de cada clase de datos biométricos.

Para obtener más información, consulta el CDD de Android actual.

| Clase biométrica | Métricas | Canalización biométrica | Restricciones |

|---|---|---|---|

| Clase 3 (anteriormente Sólida) |

SAR de todas las especies de PAI: 0-7% SAR de las especies de PAI de nivel A: <=7% SAR de las especies de PAI de nivel B: <=20% SAR de cualquier especie de PAI individual <= 40% (se recomienda <= 7%) FAR: 1/50,000 FRR: 10% |

Seguro |

|

| Clase 2 (anteriormente Débil) |

SAR de todas las especies de PAI: 7-20% SAR de las especies de PAI de nivel A: <=20% SAR de las especies de PAI de nivel B: <=30% SAR de cualquier especie de PAI individual <= 40% (se recomienda <= 20%) FAR: 1/50,000 FRR: 10% |

Seguro |

|

| Clase 1 (anteriormente, comodidad) |

SAR de todas las especies de PAI: 20-30% SAR de las especies de PAI de nivel A: <=30% SAR de las especies de PAI de nivel B: <=40% SAR de cualquier especie de PAI individual <= 40% (se recomienda <= 30%) FAR: 1/50,000 FRR: 10% |

Inseguro o seguro |

|

Modalidades de clase 3, clase 2 y clase 1

Las clases de seguridad biométrica se asignan en función de la presencia de una canalización segura y las tres tasas de aceptación: FAR, IAR y SAR. En los casos en los que no existe un ataque de impostor, solo consideramos la FAR y la SAR.

Consulta el Documento de definición de compatibilidad de Android (CDD) para conocer las medidas que se deben tomar en todas las modalidades de desbloqueo.

Autenticación facial y del iris

Proceso de evaluación

El proceso de evaluación consta de dos fases. La fase de calibración determina el ataque de presentación óptimo para una solución de autenticación determinada (es decir, la posición calibrada). La fase de prueba usa la posición calibrada para realizar varios ataques y evalúa la cantidad de veces que el ataque fue exitoso. Los fabricantes de dispositivos Android y sistemas biométricos deben enviar este formulario para obtener la guía de prueba más actualizada.

Es importante determinar primero la posición calibrada, ya que el SAR solo debe medirse con ataques contra el punto más débil del sistema.

Fase de calibración

Existen tres parámetros para la autenticación de rostro y iris que se deben optimizar durante la fase de calibración para garantizar valores óptimos para la fase de prueba: instrumento de ataque de presentación (PAI), formato de presentación y rendimiento en la diversidad de sujetos.

FACE

|

IRIS

|

Pruebas de diversidad

Es posible que los modelos de rostro y iris tengan un rendimiento diferente en función del género, el grupo etario y la raza o etnia. Calibra los ataques de presentación en una variedad de rostros para maximizar las posibilidades de descubrir brechas en el rendimiento.

Fase de prueba

En la fase de prueba, se mide el rendimiento de la seguridad biométrica con el ataque de presentación optimizado de la fase anterior.

Cuenta los intentos en la fase de prueba

Un solo intento se cuenta como el período entre la presentación de un rostro (real o falsificado) y la recepción de algunos comentarios del teléfono (un evento de desbloqueo o un mensaje visible para el usuario). Los intentos en los que el teléfono no puede obtener suficientes datos para intentar una coincidencia no deben incluirse en la cantidad total de intentos que se usan para calcular el SAR.

Protocolo de evaluación

Inscripción

Antes de iniciar la fase de calibración de la autenticación facial o del iris, navega a la configuración del dispositivo y quita todos los perfiles biométricos existentes. Después de quitar todos los perfiles existentes, inscribe un perfil nuevo con el iris o el rostro objetivo que se usará para la calibración y las pruebas. Es importante estar en un entorno bien iluminado cuando se agrega un rostro o un perfil de iris nuevos, y que el dispositivo esté ubicado correctamente frente al rostro objetivo, a una distancia de 20 a 80 cm.

Fase de calibración

Realiza la fase de calibración para cada una de las especies de PAI, ya que las diferentes especies tienen diferentes tamaños y otras características que pueden afectar las condiciones óptimas para las pruebas. Prepara el PAI.

FACE

|

IRIS

|

Realiza la fase de calibración

Posiciones de referencia

- Posición de referencia: La posición de referencia se determina colocando el PAI a una distancia adecuada (de 20 a 80 cm) frente al dispositivo de modo que el PAI se vea claramente en la vista del dispositivo, pero no se vea nada más que se esté usando (como un soporte para el PAI).

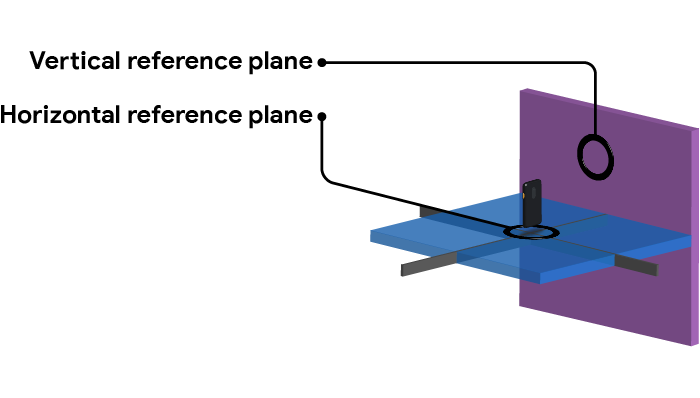

- Plano de referencia horizontal: Mientras el PAI está en la posición de referencia, el plano horizontal entre el dispositivo y el PAI es el plano de referencia horizontal.

- Plano de referencia vertical: Mientras el PAI está en la posición de referencia, el plano vertical entre el dispositivo y el PAI es el plano de referencia vertical.

Figura 1: Planos de referencia

Arco vertical

Determina la posición de referencia y, luego, prueba el PAI en un arco vertical manteniendo la misma distancia del dispositivo que la posición de referencia. Levanta el PAI en el mismo plano vertical, crea un ángulo de 10 grados entre el dispositivo y el plano de referencia horizontal y prueba el desbloqueo facial.

Sigue aumentando y probando el PAI en incrementos de 10 grados hasta que el PAI ya no sea visible en el campo de visión de los dispositivos. Registra las posiciones que desbloquearon correctamente el dispositivo. Repite este proceso, pero mueve el PAI en un arco hacia abajo, debajo del plano de referencia horizontal. Consulta la figura 2 a continuación para ver un ejemplo de las pruebas de arco.

Arco horizontal

Regresa el PAI a la posición de referencia y, luego, muévelo a lo largo del plano horizontal para crear un ángulo de 10 grados con el plano de referencia vertical. Realiza la prueba del arco vertical con el PAI en esta nueva posición. Mueve el PAI a lo largo del plano horizontal en incrementos de 10 grados y realiza la prueba del arco vertical en cada posición nueva.

Figura 2: Pruebas a lo largo del arco vertical y horizontal.

Las pruebas de arco deben repetirse en incrementos de 10 grados para el lado izquierdo y derecho del dispositivo, así como arriba y debajo del dispositivo.

La posición que genera los resultados de desbloqueo más confiables es la posición calibrada para el tipo de especie de PAI (por ejemplo, especies de PAI 2D o 3D).

Fase de prueba

Al final de la fase de calibración, debe haber una posición calibrada por especie de PAI. Si no se puede establecer una posición calibrada, se debe usar la posición de referencia. La metodología de prueba es común para probar especies de PAI 2D y 3D.

- En todos los rostros inscritos, donde E>= 10, y se incluyen al menos 10 rostros únicos.

- Inscribe tu rostro o iris

- Con la posición calibrada de la fase anterior, realiza U intentos de desbloqueo, contando los intentos como se describe en la sección anterior, y donde U >= 10. Registrar la cantidad de desbloqueos correctos S.

- Luego, el SAR se puede medir de la siguiente manera:

En la que:

- E = la cantidad de inscripciones

- U = la cantidad de intentos de desbloqueo por inscripción

- Si = la cantidad de desbloqueos correctos para la inscripción i

Iteraciones necesarias para obtener muestras estadísticamente válidas de los porcentajes de error: Suposición de confianza del 95% para todo lo que se indica a continuación, N grande

| Margen de error | Iteraciones de prueba requeridas por tema |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tiempo requerido (30 segundos por intento, 10 sujetos)

| Margen de error | Tiempo total |

|---|---|

| 1% | 799.6 horas |

| 2% | 200.1 horas |

| 3% | 88.9 horas |

| 5% | 32.1 horas |

| 10% | 8.1 horas |

Recomendamos establecer un objetivo de margen de error del 5%, lo que proporciona una tasa de error real en la población del 2% al 12%.

Alcance

La fase de prueba mide la capacidad de recuperación de la autenticación facial principalmente contra facsímiles del rostro del usuario objetivo. No aborda los ataques que no se basan en facsímiles, como el uso de LED o patrones que actúan como impresiones principales. Si bien aún no se demostró que sean eficaces contra los sistemas de autenticación facial basados en la profundidad, no hay nada que, conceptualmente, impida que esto sea cierto. Es posible y plausible que las investigaciones futuras demuestren que este es el caso. En este punto, se revisará este protocolo para incluir la medición de la capacidad de recuperación contra estos ataques.

Autenticación con huella digital

En Android 9, la barra se estableció en una resiliencia mínima a los PAI, medida por una tasa de aceptación de falsificación (SAR) inferior o igual al 7%. Puedes encontrar una breve explicación de por qué el 7% específicamente en esta entrada de blog.

Proceso de evaluación

El proceso de evaluación consta de dos fases. La fase de calibración determina el ataque de presentación óptimo para una solución de autenticación de huellas dactilares determinada (es decir, la posición calibrada). La fase de prueba usa la posición calibrada para realizar varios ataques y evalúa la cantidad de veces que el ataque fue exitoso. Los fabricantes de dispositivos Android y sistemas biométricos deben enviar este formulario para obtener la guía de prueba más actualizada.

Fase de calibración

Existen tres parámetros para la autenticación de huellas dactilares que se deben optimizar para garantizar valores óptimos para la fase de prueba: el instrumento de ataque de presentación (PAI), el formato de presentación y el rendimiento en la diversidad de sujetos.

- El PAI es la falsificación física, como las huellas dactilares impresas o una réplica moldeada, que son ejemplos de medios de presentación. Se recomiendan los siguientes materiales de falsificación

- Sensores ópticos de huellas dactilares (FPS)

- Papel de copia o transparencia con tinta no conductiva

- Gelatina Knox

- Pintura de látex

- Pegamento de Elmer

- FPS capacitivos

- Gelatina Knox

- Pegamento para madera interior de carpintero de Elmer

- Pegamento de Elmer

- Pintura de látex

- FPS ultrasónicos

- Gelatina Knox

- Pegamento para madera interior de carpintero de Elmer

- Pegamento de Elmer

- Pintura de látex

- Sensores ópticos de huellas dactilares (FPS)

- El formato de presentación se relaciona con una mayor manipulación de la PAI o el entorno, de una manera que ayuda a la falsificación. Por ejemplo, retocar o editar una imagen de alta resolución de una huella dactilar antes de crear la réplica 3D.

- El rendimiento en la diversidad de temas es especialmente relevante para ajustar el algoritmo. Probar el flujo de calibración en los géneros, los grupos etarios y las razas o etnias de los sujetos suele revelar un rendimiento mucho peor para los segmentos de la población mundial y es un parámetro importante para calibrar en esta fase.

Pruebas de diversidad

Es posible que los lectores de huellas dactilares tengan un rendimiento diferente según el género, los grupos etarios y las etnias. Un pequeño porcentaje de la población tiene huellas dactilares que son difíciles de reconocer, por lo que se debe usar una variedad de huellas dactilares para determinar los parámetros óptimos para el reconocimiento y en las pruebas de falsificación.

Fase de prueba

En la fase de prueba, se mide el rendimiento de la seguridad biométrica. Como mínimo, las pruebas deben realizarse de forma no cooperativa, lo que significa que las huellas dactilares que se recopilen se deben levantar de otra superficie, en lugar de que la persona objetivo participe activamente en la recopilación de su huella dactilar, como hacer un molde cooperativo del dedo del sujeto. La última opción es permitida, pero no obligatoria.

Cuenta los intentos en la fase de prueba

Un solo intento se cuenta como el período entre presentar una huella dactilar (real o falsificada) al sensor y recibir algunos comentarios del teléfono (un evento de desbloqueo o un mensaje visible para el usuario).

Los intentos en los que el teléfono no puede obtener suficientes datos para intentar una coincidencia no deben incluirse en la cantidad total de intentos que se usan para calcular el SAR.

Protocolo de evaluación

Inscripción

Antes de iniciar la fase de calibración de la autenticación con huellas dactilares, navega a la configuración del dispositivo y quita todos los perfiles biométricos existentes. Después de quitar todos los perfiles existentes, inscribe un perfil nuevo con la huella dactilar objetivo que se usará para la calibración y las pruebas. Sigue todas las instrucciones en pantalla hasta que el perfil se haya inscripto correctamente.

Fase de calibración

FPS ópticos

Esto es similar a las fases de calibración de los sistemas ultrasónicos y capacitivos, pero con especies de PAI 2D y 2.5D de la huella dactilar del usuario objetivo.

- Levantar una copia latente de la huella dactilar de una superficie

- Prueba con especies de PAI 2D

- Coloca la huella dactilar levantada en el sensor

- Realiza pruebas con especies de PAI 2.5D.

- Crea un PAI de la huella dactilar

- Coloca el PAI en el sensor

FPS ultrasónicos

La calibración para ultrasonidos implica levantar una copia latente de la huella dactilar objetivo. Por ejemplo, esto se puede hacer con huellas dactilares levantadas con polvo dactilar o copias impresas de una huella dactilar, y puede incluir el retoque manual de la imagen de la huella dactilar para lograr una falsificación mejor.

Después de obtener la copia latente de la huella digital de destino, se crea una PAI.

FPS capacitivos

La calibración capacitiva implica los mismos pasos que se describieron anteriormente para la calibración ultrasónica.

Fase de prueba

- Haz que al menos 10 personas únicas se inscriban con los mismos parámetros que se usan cuando se calcula el FRR/FAR.

- Crea PAI para cada persona

- Luego, el SAR se puede medir de la siguiente manera:

Iteraciones necesarias para obtener muestras estadísticamente válidas de los porcentajes de error: Suposición de confianza del 95% para todo lo que se indica a continuación, N grande

| Margen de error | Iteraciones de prueba requeridas por tema |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tiempo requerido (30 segundos por intento, 10 sujetos)

| Margen de error | Tiempo total |

|---|---|

| 1% | 799.6 horas |

| 2% | 200.1 horas |

| 3% | 88.9 horas |

| 5% | 32.1 horas |

| 10% | 8.1 horas |

Recomendamos establecer un objetivo de margen de error del 5%, lo que proporciona una tasa de error real en la población del 2% al 12%.

Alcance

Este proceso se configura para probar la capacidad de recuperación de la autenticación de huellas dactilares, principalmente en comparación con facsímiles de la huella dactilar del usuario objetivo. La metodología de pruebas se basa en los costos, la disponibilidad y la tecnología de los materiales actuales. Este protocolo se revisará para incluir la medición de la resiliencia contra nuevos materiales y técnicas a medida que se vuelvan prácticos de ejecutar.

Consideraciones comunes

Si bien cada modalidad requiere una configuración de prueba diferente, hay algunos aspectos comunes que se aplican a todas ellas.

Prueba el hardware real

Las métricas de SAR/IAR recopiladas pueden ser imprecisas cuando los modelos biométricos se prueban en condiciones ideales y en hardware diferente del que realmente aparece en un dispositivo móvil. Por ejemplo, los modelos de desbloqueo por voz que se calibran en una cámara anecoica con una configuración de varios micrófonos se comportan de manera muy diferente cuando se usan en un dispositivo con un solo micrófono en un entorno ruidoso. Para capturar métricas precisas, las pruebas deben realizarse en un dispositivo real con el hardware instalado y, de no ser así, con el hardware como aparecería en el dispositivo.

Usar ataques conocidos

La mayoría de las modalidades biométricas que se usan en la actualidad se falsificaron con éxito y existe documentación pública de la metodología de ataque. A continuación, proporcionamos una breve descripción general de alto nivel de las configuraciones de prueba para modalidades con ataques conocidos. Te recomendamos que uses la configuración que se describe aquí siempre que sea posible.

Anticiparse a nuevos ataques

En el caso de las modalidades en las que se realizaron mejoras nuevas significativas, es posible que el documento de configuración de prueba no contenga una configuración adecuada y que no exista un ataque público conocido. Es posible que las modalidades existentes también deban ajustar su configuración de prueba después de un ataque recientemente descubierto. En ambos casos, debes crear una configuración de prueba razonable. Usa el vínculo Comentarios sobre el sitio que se encuentra en la parte inferior de esta página para informarnos si configuraste un mecanismo razonable que se pueda agregar.

Configuraciones para diferentes modalidades

Fingerprint

| IAR | No es necesario. |

| SAR |

|

Rostro y iris

| IAR | SAR capturará el límite inferior, por lo que no es necesario medirlo por separado. |

| SAR |

|

Voz

| IAR |

|

| SAR |

|