Para serem consideradas compatíveis com o Android, as implementações de dispositivos precisam atender aos requisitos apresentados no Documento de definição de compatibilidade do Android (CDD). O CDD do Android avalia a segurança de uma implementação biométrica usando segurança arquitetônica e spoofability.

- Segurança da arquitetura:a resiliência de um pipeline biométrico contra comprometimento do kernel ou da plataforma. Um pipeline é considerado seguro se os comprometimentos do kernel e da plataforma não permitem ler dados biométricos brutos ou injetar dados sintéticos no pipeline para influenciar a decisão de autenticação.

- Desempenho da segurança biométrica:o desempenho da segurança biométrica é medido pela taxa de aceitação de spoofing (SAR, na sigla em inglês), pela taxa de falsa aceitação (FAR, na sigla em inglês) e, quando aplicável, pela taxa de aceitação de impostor (IAR, na sigla em inglês) da biometria. A SAR é uma métrica introduzida no Android 9 para medir a resistência de um sistema biométrico a um ataque de apresentação física. Ao medir biometrias, você precisa seguir os protocolos descritos abaixo.

O Android usa três tipos de métricas para medir o desempenho da segurança biométrica.

- Taxa de aceitação de falsificação (SAR, na sigla em inglês): define a métrica da chance de um modelo biométrico aceitar uma amostra conhecida e boa gravada anteriormente. Por exemplo, com o desbloqueio por voz, isso mediria as chances de desbloquear o smartphone de um usuário usando uma amostra gravada dele dizendo: "Ok, Google". Chamamos esses ataques de ataques de spoofing. Também conhecida como taxa de correspondência de apresentação de ataque de impostor (IAPMR, na sigla em inglês).

- Taxa de aceitação de impostores (IAR, na sigla em inglês): define a métrica da chance de um modelo biométrico aceitar uma entrada que imite uma amostra conhecida. Por exemplo, no mecanismo de voz confiável (desbloqueio por voz) do Smart Lock, isso mediria a frequência com que alguém tenta imitar a voz de um usuário (usando tom e sotaque semelhantes) para desbloquear o dispositivo. Chamamos esses ataques de ataques de falsificação de identidade.

- Taxa de falsa aceitação (FAR): define as métricas de quantas vezes um modelo aceita por engano uma entrada incorreta escolhida aleatoriamente. Embora essa seja uma medida útil, ela não fornece informações suficientes para avaliar o quanto o modelo resiste a ataques direcionados.

Agentes de confiança

O Android 10 muda o comportamento dos agentes de confiança. Os agentes de confiança não podem desbloquear um dispositivo, eles só podem estender a duração do desbloqueio de um dispositivo que já está desbloqueado. O recurso Rosto de confiança foi descontinuado no Android 10.

Classes biométricas

A segurança biométrica é classificada usando os resultados dos testes de segurança de arquitetura e spoofability. Uma implementação biométrica pode ser classificada como Classe 3 (anteriormente Forte), Classe 2 (anteriormente Fraca) ou Classe 1 (anteriormente Conveniente). A tabela abaixo descreve os requisitos gerais de cada classe biométrica.

Para mais detalhes, consulte o CDD do Android atual.

| Classe biométrica | Métricas | Pipeline biométrico | Restrições |

|---|---|---|---|

| Classe 3 (antes Forte) |

SAR de todas as espécies de PAI: 0 a 7% SAR de espécies de PAI de nível A: <=7% SAR de espécies de PAI de nível B: <=20% SAR de qualquer espécie individual de PAI <= 40% (recomendado <= 7%) FAR: 1/50k FRR: 10% |

Seguro |

|

| Classe 2 (antes fraco) |

SAR de todas as espécies de PAI: 7 a 20% SAR de espécies de PAI de nível A: <=20% SAR de espécies de PAI de nível B: <=30% SAR de qualquer espécie de PAI individual <= 40% (recomendado <= 20%) FAR: 1/50k FRR: 10% |

Seguro |

|

| Classe 1 (antiga conveniência) |

SAR de todas as espécies de PAI: 20 a 30% SAR de espécies de PAI de nível A: <=30% SAR de espécies de PAI de nível B: <=40% SAR de qualquer espécie de PAI individual <= 40% (recomendado <= 30%) FAR: 1/50k FRR: 10% |

Não seguro ou seguro |

|

Modalidades de classe 3, 2 e 1

As classes de segurança biométrica são atribuídas com base na presença de um pipeline seguro e nas três taxas de aceitação: FAR, IAR e SAR. Nos casos em que um ataque de falsificação não existe, consideramos apenas a FAR e a SAR.

Consulte o Documento de definição de compatibilidade do Android (CDD, na sigla em inglês) para saber quais medidas precisam ser tomadas para todas as modalidades de desbloqueio.

Autenticação facial e por íris

Processo de avaliação

O processo de avaliação é composto por duas fases. A fase de calibragem determina o ataque de apresentação ideal para uma determinada solução de autenticação (que é a posição calibrada). A fase de teste usa a posição calibrada para realizar vários ataques e avalia o número de vezes que o ataque foi bem-sucedido. Os fabricantes de dispositivos Android e sistemas biométricos precisam entrar em contato com o Android para receber as orientações de teste mais atualizadas. Para isso, preencha este formulário.

É importante determinar primeiro a posição calibrada, porque o SAR só pode ser medido usando ataques contra o maior ponto de fraqueza do sistema.

Fase de calibração

Há três parâmetros de autenticação facial e de íris que precisam ser otimizados durante a fase de calibração para garantir valores ideais para a fase de teste: instrumento de ataque de apresentação (PAI, na sigla em inglês), formato de apresentação e desempenho em toda a diversidade de sujeitos.

FACE

|

IRIS

|

Testar a diversidade

É possível que os modelos de rosto e íris tenham desempenhos diferentes em gêneros, grupos etários e raças/etnias. Calibre os ataques de apresentação em várias faces para maximizar as chances de descobrir lacunas na performance.

Fase de teste

A fase de teste é quando o desempenho da segurança biométrica é medido usando o ataque de apresentação otimizado da fase anterior.

Contagem de tentativas na fase de teste

Uma única tentativa é contada como o período entre a apresentação de um rosto (real ou falsificado) e o recebimento de algum feedback do smartphone (um evento de desbloqueio ou uma mensagem visível para o usuário). As tentativas em que o smartphone não consegue coletar dados suficientes para tentar uma correspondência não são incluídas no número total de tentativas usadas para calcular o SAR.

Protocolo de avaliação

Registro

Antes de iniciar a fase de calibração para a autenticação facial ou da íris, acesse as configurações do dispositivo e remova todos os perfis biométricos. Depois que todos os perfis atuais forem removidos, registre um novo perfil com o rosto ou a íris de destino que será usado para calibração e teste. É importante estar em um ambiente bem iluminado ao adicionar um novo perfil de rosto ou de íris e que o dispositivo esteja posicionado corretamente na frente do rosto alvo a uma distância de 20 a 80 cm.

Fase de calibração

Realize a fase de calibração para cada uma das espécies de PAI, porque espécies diferentes têm tamanhos e outras características que podem afetar as condições ideais para o teste. Prepare o PAI.

FACE

|

IRIS

|

Realizar a fase de calibragem

Posições de referência

- Posição de referência:é determinada colocando o PAI a uma distância adequada (20 a 80 cm) na frente do dispositivo, de modo que o PAI fique claramente visível na visualização do dispositivo, mas nada mais que esteja sendo usado (como um suporte para o PAI) não esteja visível.

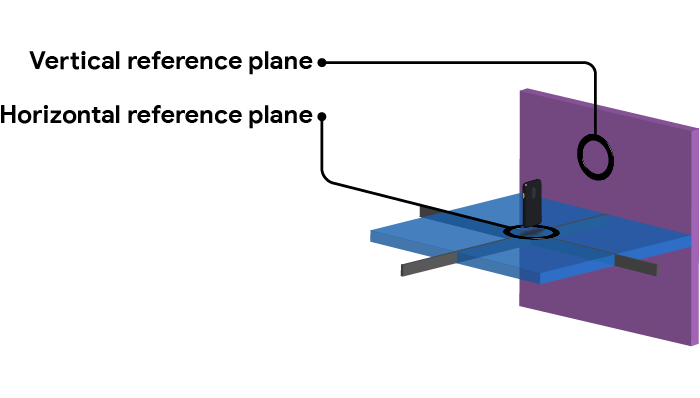

- Plano de referência horizontal:enquanto o PAI está na posição de referência, o plano horizontal entre o dispositivo e o PAI é o plano de referência horizontal.

- Plano de referência vertical:enquanto o PAI está na posição de referência, o plano vertical entre o dispositivo e o PAI é o plano de referência vertical.

Figura 1. Planos de referência.

Arco vertical

Determine a posição de referência e teste o PAI em um arco vertical mantendo a mesma distância do dispositivo que a posição de referência. Eleve o PAI no mesmo plano vertical, criando um ângulo de 10 graus entre o dispositivo e o plano de referência horizontal e teste o desbloqueio facial.

Continue aumentando e testando o PAI em incrementos de 10 graus até que ele não esteja mais visível no campo de visão dos dispositivos. Grave todas as posições que desbloquearam o dispositivo. Repita esse processo, mas movendo o PAI em um arco para baixo, abaixo do plano de referência horizontal. Consulte a Figura 2 abaixo para conferir um exemplo dos testes de arco.

Arco horizontal

Retorne o PAI à posição de referência e mova-o ao longo do plano horizontal para criar um ângulo de 10 graus com o plano de referência vertical. Realize o teste de arco vertical com o PAI nessa nova posição. Mova o PAI ao longo do plano horizontal em incrementos de 10 graus e realize o teste de arco vertical em cada nova posição.

Figura 2. Teste no arco vertical e horizontal.

Os testes de arco precisam ser repetidos em incrementos de 10 graus para o lado esquerdo e direito do dispositivo, bem como acima e abaixo dele.

A posição que produz os resultados de desbloqueio mais confiáveis é a posição calibrada para o tipo de espécie de PAI (por exemplo, espécies de PAI 2D ou 3D).

Fase de teste

Ao final da fase de calibração, deve haver uma posição calibrada por espécie de PAI. Se não for possível estabelecer uma posição calibrada, use a posição de referência. A metodologia de teste é comum para testar espécies de PAI 2D e 3D.

- Em todos os rostos registrados, em que E>= 10 e inclui pelo menos 10 rostos

únicos.

- Registrar rosto/íris

- Usando a posição calibrada da fase anterior, faça tentativas de desbloqueio U, contando as tentativas conforme descrito na seção anterior, e onde U >= 10. Registre o número de desbloqueios bem-sucedidos S.

- O SAR pode ser medido da seguinte forma:

Em que:

- E = o número de matrículas

- U = o número de tentativas de desbloqueio por registro

- Si = o número de desbloqueios bem-sucedidos para a inscrição i

Iterações necessárias para conseguir amostras estatisticamente válidas de taxas de erro: suposição de confiança de 95% para todos os valores abaixo, N grande

| Margem de erro | Iterações de teste necessárias por sujeito |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tempo necessário (30 segundos por tentativa, 10 pessoas)

| Margem de erro | Duração total |

|---|---|

| 1% | 799,6 horas |

| 2% | 200,1 horas |

| 3% | 88,9 horas |

| 5% | 32,1 horas |

| 10% | 8,1 horas |

Recomendamos segmentar uma margem de erro de 5%, o que gera uma taxa de erro real na população de 2% a 12%.

Escopo

A fase de teste mede a resiliência da autenticação facial principalmente em relação a fac-símiles do rosto do usuário de destino. Ele não aborda ataques não baseados em facsímile, como o uso de LEDs ou padrões que funcionam como impressões principais. Embora eles ainda não tenham sido mostrados como eficazes contra sistemas de autenticação facial baseados em profundidade, não há nada que impeça conceitualmente que isso aconteça. É possível e plausível que pesquisas futuras mostrem esse resultado. Nesse ponto, esse protocolo será revisado para incluir a medição da resiliência contra esses ataques.

Autenticação por impressão digital

No Android 9, a barra foi definida com uma resiliência mínima para PAIs, medida por uma taxa de aceitação de falsificação (SAR, na sigla em inglês) menor ou igual a 7%. Uma breve explicação de por que 7% específico pode ser encontrado em esta postagem do blog.

Processo de avaliação

O processo de avaliação é composto por duas fases. A fase de calibração determina o ataque de apresentação ideal para uma determinada solução de autenticação por impressão digital, ou seja, a posição calibrada. A fase de teste usa a posição calibrada para realizar vários ataques e avalia o número de vezes que o ataque foi bem-sucedido. Os fabricantes de dispositivos Android e sistemas biometrias precisam entrar em contato com o Android para receber as orientações de teste mais atualizadas. Para isso, envie este formulário.

Fase de calibração

Há três parâmetros de autenticação por impressão digital que precisam ser otimizados para garantir valores ideais para a fase de teste: o instrumento de ataque de apresentação (PAI), o formato de apresentação e o desempenho em toda a diversidade de sujeitos.

- A PAI é a falsificação física, como impressões

digitais impressas ou uma réplica moldada, que são exemplos de mídia de apresentação. Os

materiais de falsificação a seguir são altamente recomendados

- Sensores ópticos de impressão digital (FPS)

- Papel de cópia/transparência com tinta não condutora

- Knox Gelatin

- Tinta látex

- Elmer's Glue All

- QPS capacitivo

- Knox Gelatin

- Cola para madeira Elmer's Carpenter's Interior

- Elmer's Glue All

- Tinta látex

- QPS ultrassônico

- Knox Gelatin

- Cola para madeira Elmer's Carpenter's Interior

- Elmer's Glue All

- Tinta látex

- Sensores ópticos de impressão digital (FPS)

- O formato de apresentação se relaciona a mais manipulação do PAI ou do ambiente, de uma forma que ajude a falsificação. Por exemplo, retocar ou editar uma imagem de alta resolução de uma impressão digital antes de criar a réplica 3D.

- A performance na diversidade de assuntos é especialmente relevante para ajustar o algoritmo. Testar o fluxo de calibração entre gêneros, grupos de idade e raças/etnias de sujeitos muitas vezes pode revelar uma performance substancialmente pior para segmentos da população global e é um parâmetro importante para calibrar nessa fase.

Testar a diversidade

É possível que os leitores de impressão digital tenham desempenhos diferentes de acordo com gênero, faixa etária e raça/etnia. Uma pequena porcentagem da população tem impressões digitais difíceis de reconhecer. Por isso, é necessário usar uma variedade de impressões digitais para determinar os parâmetros ideais de reconhecimento e nos testes de falsificação.

Fase de teste

A fase de teste é quando o desempenho da segurança biométrica é medido. No mínimo, o teste precisa ser feito de forma não cooperativa, ou seja, todas as impressões digitais coletadas são feitas levantando-as de outra superfície, em vez de fazer com que o alvo participe ativamente da coleta da impressão digital, como fazer um molde cooperativo do dedo do sujeito. O último é permitido, mas não obrigatório.

Contagem de tentativas na fase de teste

Uma única tentativa é contada como o período entre a apresentação de uma impressão digital (real ou falsificada) ao sensor e o recebimento de algum feedback do smartphone (um evento de desbloqueio ou uma mensagem visível para o usuário).

As tentativas em que o smartphone não consegue coletar dados suficientes para tentar uma correspondência não devem ser incluídas no número total de tentativas usadas para calcular a SAR.

Protocolo de avaliação

Registro

Antes de iniciar a fase de calibração para a autenticação por impressão digital, navegue até as configurações do dispositivo e remova todos os perfis biométricos. Depois que todos os perfis atuais forem removidos, registre um novo perfil com a impressão digital de destino que será usada para calibração e teste. Siga todas as instruções na tela até que o perfil seja registrado.

Fase de calibração

QPS óptico

Isso é semelhante às fases de calibração de ultrassom e capacitiva, mas com as espécies de PAI 2D e 2,5D da impressão digital do usuário de destino.

- Elevar uma cópia latente da impressão digital de uma superfície.

- Testar com espécies de 2D PAI

- Coloque a impressão digital levantada no sensor

- Teste com espécies de PAI 2.5D.

- Criar uma PAI da impressão digital

- Coloque o PAI no sensor

QPS ultrassônico

A calibragem para ultrassom envolve a extração de uma cópia latente da impressão digital alvo. Por exemplo, isso pode ser feito usando impressões digitais retiradas com pó para impressão digital ou cópias impressas de uma impressão digital e pode incluir retoques manuais da imagem da impressão digital para obter uma falsificação melhor.

Depois que a cópia latente da impressão digital de destino é obtida, uma PAI é feita.

QPS capacitivo

A calibração capacitiva envolve as mesmas etapas descritas acima para a calibração ultrassônica.

Fase de teste

- Conseguir que pelo menos 10 pessoas únicas se inscrevam usando os mesmos parâmetros usados ao calcular a FRR/FAR

- Criar PAIs para cada pessoa

- O SAR pode ser medido da seguinte forma:

Iterações necessárias para conseguir amostras estatisticamente válidas de taxas de erro: suposição de confiança de 95% para todos os valores abaixo, N grande

| Margem de erro | Iterações de teste necessárias por sujeito |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tempo necessário (30 segundos por tentativa, 10 pessoas)

| Margem de erro | Duração total |

|---|---|

| 1% | 799,6 horas |

| 2% | 200,1 horas |

| 3% | 88,9 horas |

| 5% | 32,1 horas |

| 10% | 8,1 horas |

Recomendamos segmentar uma margem de erro de 5%, o que gera uma taxa de erro real na população de 2% a 12%.

Escopo

Esse processo é configurado para testar a resiliência da autenticação por impressão digital principalmente contra fac-símiles da impressão digital do usuário de destino. A metodologia de teste é baseada nos custos, na disponibilidade e na tecnologia atuais. Esse protocolo será revisado para incluir a medição da resiliência em relação a novos materiais e técnicas à medida que eles se tornam práticos de executar.

Considerações comuns

Embora cada modalidade exija uma configuração de teste diferente, há alguns aspectos comuns que se aplicam a todas elas.

Testar o hardware real

As métricas de SAR/IAR coletadas podem ser imprecisas quando os modelos biométricos são testados em condições ideais e em hardware diferente do que realmente apareceria em um dispositivo móvel. Por exemplo, os modelos de desbloqueio por voz calibrados em uma câmara anecoica usando uma configuração de vários microfones se comportam de maneira muito diferente quando usados em um único dispositivo de microfone em um ambiente barulhento. Para capturar métricas precisas, os testes precisam ser realizados em um dispositivo real com o hardware instalado e, se não for possível, com o hardware como ele aparece no dispositivo.

Usar ataques conhecidos

A maioria das modalidades biométricas em uso hoje foram falsificadas, e existe documentação pública da metodologia de ataque. Confira abaixo uma breve visão geral de alto nível das configurações de teste para modalidades com ataques conhecidos. Recomendamos usar a configuração descrita aqui sempre que possível.

Prever novos ataques

Para modalidades em que foram feitas melhorias significativas, o documento de configuração do teste pode não conter uma configuração adequada e nenhum ataque público conhecido pode existir. As modalidades atuais também podem precisar de ajustes na configuração do teste após um ataque recém-descoberto. Em ambos os casos, você precisa criar uma configuração de teste razoável. Use o link Feedback do site na parte de baixo desta página para nos informar se você configurou um mecanismo razoável que pode ser adicionado.

Configurações para diferentes modalidades

Impressão digital

| IAR | Não é necessário. |

| SAR |

|

Rosto e íris

| IAR | O limite inferior será capturado pelo SAR, portanto, não é necessário medir isso separadamente. |

| SAR |

|

Voz

| IAR |

|

| SAR |

|