Le projet Android Open Source (AOSP) fournit une règle de base solide pour les applications et les services communs à tous les appareils Android. Les contributeurs à AOSP affinent régulièrement ce règlement. La stratégie de base devrait représenter environ 90 à 95% de la stratégie finale sur l'appareil, les personnalisations spécifiques à l'appareil représentant les 5 à 10 % restants. Cet article se concentre sur ces personnalisations spécifiques à l'appareil, sur la façon d'écrire des règles spécifiques à l'appareil et sur certains des écueils à éviter.

Mise en service de l'appareil

Lorsque vous rédigez une stratégie spécifique à un appareil, procédez comme suit.

Exécuter en mode permissif

Lorsqu'un appareil est en mode permissif, les refus sont consignés, mais pas appliqués. Le mode permissif est important pour deux raisons:

- Le mode permissif garantit que la mise en service des règles ne retarde pas les autres tâches de mise en service précoce de l'appareil.

- Un refus forcé peut masquer d'autres refus. Par exemple, l'accès aux fichiers implique généralement une recherche de répertoire, l'ouverture du fichier, puis la lecture du fichier. En mode d'application, seul le refus de recherche dans le répertoire se produit. Le mode permissif garantit que tous les refus sont visibles.

Le moyen le plus simple de mettre un appareil en mode permissif consiste à utiliser la ligne de commande du kernel. Vous pouvez l'ajouter au fichier BoardConfig.mk de l'appareil :

platform/device/<vendor>/<target>/BoardConfig.mk.

Après avoir modifié la ligne de commande, exécutez make clean, puis make bootimage, et flashez la nouvelle image de démarrage.

Confirmez ensuite le mode permissif avec:

adb shell getenforce

Deux semaines est une durée raisonnable pour utiliser le mode Permissif global. Une fois que vous avez résolu la majorité des refus, revenez en mode d'application et corrigez les bugs au fur et à mesure. Les domaines qui continuent de générer des refus ou les services en cours de développement peuvent être temporairement mis en mode permissif, mais ils doivent être rétablis en mode d'application dès que possible.

Appliquer dès le début

En mode d'application, les refus sont à la fois consignés et appliqués. Il est recommandé de mettre votre appareil en mode d'application dès que possible. Attendre de créer et d'appliquer une règle spécifique à l'appareil entraîne souvent un produit buggé et une mauvaise expérience utilisateur. Commencez suffisamment tôt pour participer au dogfooding et assurer une couverture complète des tests des fonctionnalités dans un usage réel. Commencer tôt permet de s'assurer que les préoccupations de sécurité guident les décisions de conception. À l'inverse, accorder des autorisations uniquement en fonction des refus observés est une approche dangereuse. Profitez de ce moment pour effectuer un audit de sécurité de l'appareil et signaler les bugs liés à un comportement qui ne devrait pas être autorisé.

Supprimer une règle existante

Il existe plusieurs bonnes raisons de créer une règle spécifique à un appareil à partir de zéro sur un nouvel appareil, par exemple:

- Audit de sécurité

- Règle trop permissive

- Réduction de la taille des règles

- Règlement sur les contenus montrant un décès

Refus d'adresses pour les services principaux

Les refus générés par les services principaux sont généralement gérés par le libellé de fichier. Exemple :

avc: denied { open } for pid=1003 comm=”mediaserver” path="/dev/kgsl-3d0”

dev="tmpfs" scontext=u:r:mediaserver:s0 tcontext=u:object_r:device:s0

tclass=chr_file permissive=1

avc: denied { read write } for pid=1003 name="kgsl-3d0" dev="tmpfs"

scontext=u:r:mediaserver:s0

tcontext=u:object_r:device:s0 tclass=chr_file permissive=1

est complètement résolu en étiquetant correctement /dev/kgsl-3d0. Dans cet exemple, tcontext est device. Il s'agit d'un contexte par défaut dans lequel tout ce qui se trouve dans /dev reçoit l'étiquette

appareil, sauf si une étiquette plus spécifique est attribuée. Le simple fait d'accepter la sortie de audit2allow ici entraînerait une règle incorrecte et trop permissive.

Pour résoudre ce type de problème, attribuez au fichier un libellé plus spécifique, qui est gpu_device dans ce cas. Aucune autre autorisation n'est nécessaire, car le médiaserver dispose déjà des autorisations nécessaires dans le règlement principal pour accéder au gpu_device.

Autres fichiers spécifiques à l'appareil qui doivent être libellés avec des types prédéfinis dans la règle de base:

- bloquer les appareils

- appareils audio

- appareils vidéo

- capteurs

- nfc

- gps_device

- Fichiers dans /sys

- Fichiers dans /proc

En général, il est incorrect d'accorder des autorisations aux libellés par défaut. De nombreuses autorisations ne sont pas autorisées par les règles neverallow, mais même si elles ne sont pas explicitement interdites, il est recommandé de fournir un libellé spécifique.

Étiqueter les nouveaux services et les refus d'adresse

Les services lancés par init doivent s'exécuter dans leurs propres domaines SELinux. L'exemple suivant place le service "foo" dans son propre domaine SELinux et lui accorde des autorisations.

Le service est lancé dans le fichier init.device.rc de notre appareil comme suit:

service foo /system/bin/foo

class core

- Créer un domaine "foo"

Créez le fichier

device/manufacturer/device-name/sepolicy/foo.teavec le contenu suivant:# foo service type foo, domain; type foo_exec, exec_type, file_type; init_daemon_domain(foo)

Il s'agit du modèle initial du domaine SELinux foo, auquel vous pouvez ajouter des règles en fonction des opérations spécifiques effectuées par cet exécutable.

- Étiquette

/system/bin/foo

Ajoutez les éléments suivants à

device/manufacturer/device-name/sepolicy/file_contexts:/system/bin/foo u:object_r:foo_exec:s0

Cela garantit que l'exécutable est correctement libellé afin que SELinux exécute le service dans le bon domaine.

- Créez et flashez les images de démarrage et système.

- Affinez les règles SELinux du domaine.

Utilisez les refus pour déterminer les autorisations requises. L'outil audit2allow fournit de bonnes consignes, mais ne l'utilisez que pour vous aider à rédiger des règles. Ne vous contentez pas de copier la sortie.

Revenir au mode d'application

Vous pouvez effectuer le dépannage en mode permissif, mais revenez au mode d'application dès que possible et essayez de le conserver.

Erreurs courantes

Voici quelques solutions aux erreurs courantes qui se produisent lors de la rédaction de règles spécifiques à l'appareil.

Utilisation excessive de la négation

L'exemple de règle suivant équivaut à verrouiller la porte d'entrée, mais à laisser les fenêtres ouvertes:

allow { domain -untrusted_app } scary_debug_device:chr_file rw_file_permsL'intention est claire: tout le monde, sauf les applications tierces, peut avoir accès à l'appareil de débogage.

Cette règle présente plusieurs défauts. L'exclusion de untrusted_app est facile à contourner, car toutes les applications peuvent exécuter des services dans le domaine isolated_app. De même, si de nouveaux domaines pour des applications tierces sont ajoutés à l'AOSP, ils ont également accès à scary_debug_device.

La règle est trop permissive. La plupart des domaines n'ont pas besoin d'accéder à cet outil de débogage. La règle aurait dû être écrite de manière à n'autoriser que les domaines qui ont besoin d'un accès.

Fonctionnalités de débogage en production

Les fonctionnalités de débogage ne doivent pas être présentes dans les builds de production, ni leur stratégie.

La solution la plus simple consiste à n'autoriser la fonctionnalité de débogage que lorsque SELinux est désactivé sur les builds eng/userdebug, tels que adb root et adb shell setenforce 0.

Une autre alternative sûre consiste à encapsuler les autorisations de débogage dans une instruction userdebug_or_eng.

Explosion de la taille des règles

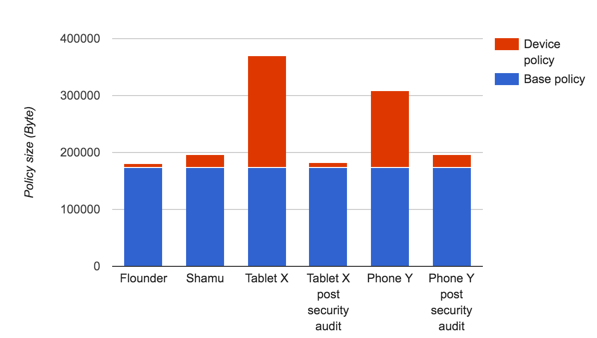

Characterizing SEAndroid Policies in the Wild décrit une tendance préoccupante concernant la croissance des personnalisations des règles relatives aux appareils. Les règles spécifiques à l'appareil doivent représenter 5 à 10% de la règle globale exécutée sur un appareil. Les personnalisations de plus de 20%contiennent presque certainement des domaines sur-privilégiés et des règles obsolètes.

Règle trop volumineuse:

- La mémoire est doublement sollicitée, car la stratégie se trouve dans le ramdisk et est également chargée dans la mémoire du noyau.

- Gâche de l'espace disque en nécessitant une image de démarrage plus importante.

- Affichage des temps de recherche des règles d'exécution.

L'exemple suivant montre deux appareils dont la stratégie spécifique au fabricant représentait 50% et 40% de la stratégie sur l'appareil. La réécriture de la stratégie a permis d'améliorer considérablement la sécurité sans perdre de fonctionnalités, comme indiqué ci-dessous. (Les appareils AOSP Shamu et Flounder sont inclus à des fins de comparaison.)

Figure 1 : Comparaison de la taille des règles spécifiques à l'appareil après un audit de sécurité.

Dans les deux cas, la taille et le nombre d'autorisations de la règle ont été considérablement réduits. La diminution de la taille de la stratégie est presque entièrement due à la suppression d'autorisations inutiles, dont beaucoup étaient probablement des règles générées par audit2allow et ajoutées indistinctement à la stratégie. Les domaines morts étaient également un problème pour les deux appareils.

Accorder la capacité dac_override

Un refus dac_override signifie que le processus incriminé tente d'accéder à un fichier avec des autorisations utilisateur/groupe/monde Unix incorrectes.

La solution appropriée consiste presque toujours à ne pas accorder l'autorisation dac_override.

Modifiez plutôt les autorisations Unix sur le fichier ou le processus. Quelques domaines tels que init, vold et installd ont vraiment besoin de pouvoir remplacer les autorisations de fichiers Unix pour accéder aux fichiers d'autres processus.

Pour en savoir plus, consultez le blog de Dan Walsh.