Схема подписи APK v2 — это схема подписи всего файла, которая увеличивает скорость проверки и усиливает гарантии целостности за счет обнаружения любых изменений в защищенных частях APK.

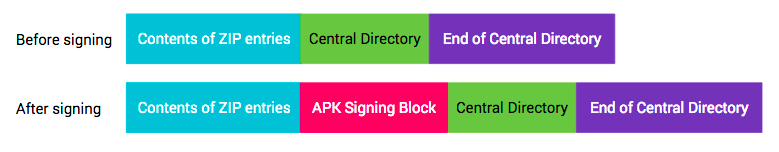

При подписании с использованием схемы подписи APK v2 блок подписи APK вставляется в файл APK непосредственно перед разделом центрального каталога ZIP. Внутри блока подписи APK подписи v2 и идентификационная информация подписывающего лица хранятся в блоке схемы подписи APK v2 .

Рисунок 1. APK до и после подписания

Схема подписи APK v2 была представлена в Android 7.0 (Nougat). Чтобы APK можно было установить на устройствах Android 6.0 (Marshmallow) и более ранних версий, перед подписанием по схеме v2 необходимо подписать APK с использованием подписи JAR .

Блок подписи APK

Для обеспечения обратной совместимости с форматом APK версии 1 подписи APK версии 2 и более новых хранятся внутри блока подписи APK — нового контейнера, представленного для поддержки схемы подписи APK v2. В APK-файле блок подписи APK расположен непосредственно перед центральным каталогом ZIP, который находится в конце файла.

Блок содержит пары идентификатор-значение, упакованные таким образом, чтобы его было легче найти в APK. Подпись v2 APK хранится в виде пары идентификатор-значение с идентификатором 0x7109871a.

Формат

Формат блока подписи APK следующий (все числовые поля имеют прямой порядок байтов):

-

size of blockв байтах (без учета этого поля) (uint64) - Последовательность пар идентификатор-значение с префиксом длины uint64:

-

ID(uint32) -

value(variable-length: длина пары — 4 байта)

-

-

size of blockв байтах — такой же, как и самое первое поле (uint64) -

magic«APK Sig Block 42» (16 байт)

APK анализируется путем обнаружения начала центрального каталога ZIP (путем обнаружения записи конца ZIP центрального каталога в конце файла, а затем считывания начального смещения центрального каталога из записи). magic значение позволяет быстро определить, что то, что предшествует Central Directory, скорее всего, является блоком подписи APK. Тогда size of block эффективно указывает на начало блока в файле.

Пары идентификатор-значение с неизвестными идентификаторами следует игнорировать при интерпретации блока.

Блок схемы подписи APK v2

APK подписывается одним или несколькими подписывающими лицами/идентификаторами, каждый из которых представлен ключом подписи. Эта информация хранится в виде блока схемы подписи APK v2. Для каждого подписывающего лица сохраняется следующая информация:

- (алгоритм подписи, дайджест, подпись) кортежи. Дайджест сохраняется, чтобы отделить проверку подписи от проверки целостности содержимого APK.

- Цепочка сертификатов X.509, представляющая личность подписывающего лица.

- Дополнительные атрибуты в виде пар ключ-значение.

Для каждого подписывающего лица APK проверяется с использованием поддерживаемой подписи из предоставленного списка. Подписи с неизвестными алгоритмами подписи игнорируются. Каждая реализация сама выбирает, какую сигнатуру использовать при обнаружении нескольких поддерживаемых сигнатур. Это позволит в будущем внедрять более надежные методы подписи с обратной совместимостью. Предлагаемый подход заключается в проверке самой сильной подписи.

Формат

Блок схемы подписи APK v2 хранится внутри блока подписи APK под идентификатором 0x7109871a .

Формат блока схемы подписи APK v2 следующий (все числовые значения имеют прямой порядок байтов, все поля с префиксом длины используют uint32 для длины):

- Последовательность с префиксом длины

signerс префиксом длины:-

signed dataпрефиксом длины:- последовательность

digestsс префиксом длины:-

signature algorithm ID(uint32) - (с префиксом длины)

digest— см. содержимое, защищенное от целостности.

-

- Последовательность

certificatesX.509 с префиксом длины:-

certificateX.509 с префиксом длины (форма ASN.1 DER)

-

- последовательность

additional attributesс префиксом длины:-

ID(uint32) -

value(variable-length: длина дополнительного атрибута — 4 байта)

-

- последовательность

- последовательность

signaturesс префиксом длины:-

signature algorithm ID(uint32) -

signatureс префиксом длины надsigned data

-

- Открытый

public keyс префиксом длины (SubjectPublicKeyInfo, форма ASN.1 DER)

-

Идентификаторы алгоритмов подписи

- 0x0101 — RSASSA-PSS с дайджестом SHA2-256, SHA2-256 MGF1, 32 байта соли, трейлер: 0xbc

- 0x0102 — RSASSA-PSS с дайджестом SHA2-512, SHA2-512 MGF1, 64 байта соли, трейлер: 0xbc

- 0x0103 — RSASSA-PKCS1-v1_5 с дайджестом SHA2-256. Это для систем сборки, которым требуются детерминированные подписи.

- 0x0104 — RSASSA-PKCS1-v1_5 с дайджестом SHA2-512. Это для систем сборки, которым требуются детерминированные подписи.

- 0x0201 — ECDSA с дайджестом SHA2-256.

- 0x0202 — ECDSA с дайджестом SHA2-512.

- 0x0301 — DSA с дайджестом SHA2-256.

Все вышеперечисленные алгоритмы подписи поддерживаются платформой Android. Инструменты подписи могут поддерживать подмножество алгоритмов.

Поддерживаемые размеры ключей и кривые EC:

- RSA: 1024, 2048, 4096, 8192, 16384.

- ЕС: НИСТ P-256, P-384, P-521.

- ДСА: 1024, 2048, 3072

Содержимое, защищенное целостностью

В целях защиты содержимого APK APK состоит из четырех разделов:

- Содержимое записей ZIP (от смещения 0 до начала блока подписи APK)

- Блок подписи APK

- Центральный каталог ZIP

- ZIP Конец центрального каталога

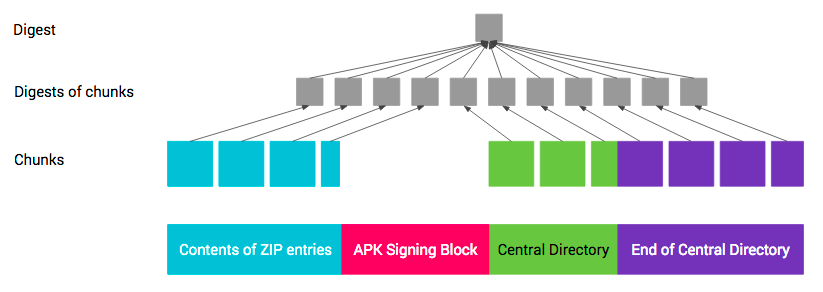

Рисунок 2. Разделы APK после подписания

Схема подписи APK v2 защищает целостность разделов 1, 3, 4 и signed data блока схемы подписи APK v2, содержащихся внутри раздела 2.

Целостность разделов 1, 3 и 4 защищена одним или несколькими дайджестами их содержимого, хранящимися в signed data , которые, в свою очередь, защищены одной или несколькими подписями.

Дайджест по разделам 1, 3 и 4 рассчитывается следующим образом, аналогично двухуровневому дереву Меркла . Каждый раздел разделен на последовательные фрагменты по 1 МБ (2 20 байт). Последний фрагмент в каждом разделе может быть короче. Дайджест каждого фрагмента вычисляется путем объединения байта 0xa5 , длины фрагмента в байтах (uint32 с прямым порядком байтов) и содержимого фрагмента. Дайджест верхнего уровня вычисляется на основе объединения байта 0x5a , количества фрагментов (с прямым порядком байтов uint32) и объединения дайджестов фрагментов в том порядке, в котором фрагменты появляются в APK. Дайджест вычисляется по частям, чтобы ускорить вычисления за счет их распараллеливания.

Рисунок 3. Дайджест APK

Защита раздела 4 (конец ZIP центрального каталога) усложняется разделом, содержащим смещение центрального каталога ZIP. Смещение меняется при изменении размера блока подписи APK, например, при добавлении новой подписи. Таким образом, при вычислении дайджеста по концу ZIP центрального каталога поле, содержащее смещение центрального каталога ZIP, должно рассматриваться как содержащее смещение блока подписи APK.

Защита от отката

Злоумышленник может попытаться проверить APK, подписанный версией 2, как APK, подписанный версией 1, на платформах Android, поддерживающих проверку APK, подписанных версией 2. Чтобы смягчить эту атаку, APK-файлы с подписью v2, которые также имеют подпись v1, должны содержать атрибут X-Android-APK-Signed в основном разделе своих файлов META-INF/*.SF. Значением атрибута является набор идентификаторов схемы подписи APK, разделенных запятыми (идентификатор этой схемы равен 2). При проверке подписи v1 верификатор APK должен отклонять APK, которые не имеют подписи для схемы подписи APK, которую верификатор предпочитает из этого набора (например, схемы v2). Эта защита основана на том факте, что содержимое файлов META-INF/*.SF защищено подписями версии 1. См. раздел о проверке APK, подписанного JAR .

Злоумышленник может попытаться удалить более сильные подписи из блока APK Signature Scheme v2. Чтобы смягчить эту атаку, список идентификаторов алгоритмов подписи, с помощью которых подписывался APK, хранится в signed data , который защищен каждой подписью.

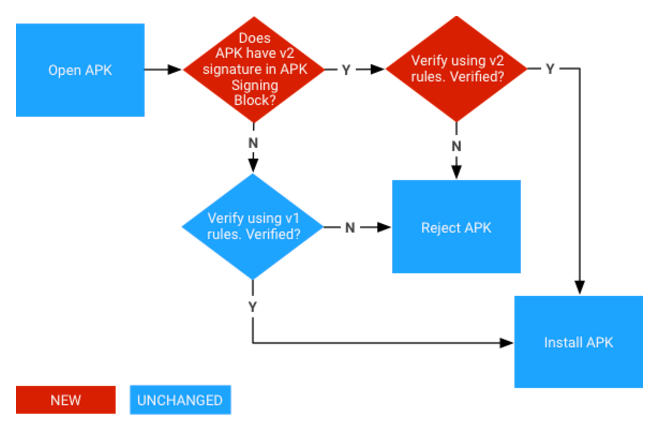

Проверка

В Android 7.0 и более поздних версиях APK-файлы можно проверять по схеме подписи APK v2+ или подписи JAR (схема v1). Старые платформы игнорируют подписи версии 2 и проверяют только подписи версии 1.

Рисунок 4. Процесс проверки подписи APK (новые шаги выделены красным)

Проверка схемы подписи APK v2

- Найдите блок подписи APK и убедитесь, что:

- Два поля размера блока подписи APK содержат одно и то же значение.

- Сразу за ZIP Central Directory следует запись ZIP End of Central Directory.

- ZIP Конец центрального каталога не сопровождается дополнительными данными.

- Найдите первый блок схемы подписи APK v2 внутри блока подписи APK. Если блок v2 присутствует, перейдите к шагу 3. В противном случае вернитесь к проверке APK с использованием схемы v1 .

- Для каждого

signerв блоке схемы подписи APK v2:- Выберите самый надежный

signature algorithm IDизsignatures. Порядок прочности зависит от каждой версии реализации/платформы. - Проверьте соответствующую

signatureизsignaturesпротивsigned dataс помощьюpublic key. (Теперь можно безопасно анализироватьsigned data.) - Убедитесь, что упорядоченный список идентификаторов алгоритмов подписи в

digestsиsignaturesидентичен. (Это сделано для предотвращения удаления/добавления подписи.) - Вычислите дайджест содержимого APK, используя тот же алгоритм дайджеста, что и алгоритм дайджеста, используемый алгоритмом подписи.

- Убедитесь, что вычисленный дайджест идентичен соответствующему

digestизdigests. - Убедитесь, что subjectPublicKeyInfo первого

certificatecertificatesидентиченpublic key.

- Выберите самый надежный

- Проверка считается успешной, если был найден хотя бы один

signerи шаг 3 выполнен успешно для каждого найденногоsigner.

Примечание . APK не должен проверяться по схеме v1, если на шаге 3 или 4 произошел сбой.

Проверка APK с подписью JAR (схема v1)

APK-файл, подписанный JAR, — это стандартный подписанный JAR-файл , который должен содержать в точности записи, перечисленные в META-INF/MANIFEST.MF, и где все записи должны быть подписаны одним и тем же набором подписывающих лиц. Его целостность проверяется следующим образом:

- Каждая подписывающая сторона представлена записью JAR META-INF/<signer>.SF и META-INF/<signer>.(RSA|DSA|EC).

- <signer>.(RSA|DSA|EC) — это CMS ContentInfo PKCS #7 со структурой SignedData, подпись которой проверяется в файле <signer>.SF.

- Файл <signer>.SF содержит дайджест всего файла META-INF/MANIFEST.MF и дайджесты каждого раздела META-INF/MANIFEST.MF. Проверяется дайджест всего файла MANIFEST.MF. Если это не удается, вместо этого проверяется дайджест каждого раздела MANIFEST.MF.

- META-INF/MANIFEST.MF содержит для каждой записи JAR с защитой целостности раздел с соответствующим именем, содержащий дайджест несжатого содержимого записи. Все эти дайджесты проверены.

- Проверка APK завершается неудачей, если APK содержит записи JAR, которые не указаны в MANIFEST.MF и не являются частью подписи JAR.

Таким образом, цепочка защиты представляет собой <подписавший>.(RSA|DSA|EC) -> <подписавший>.SF -> MANIFEST.MF -> содержимое каждой записи JAR с защитой целостности.