Das APK-Signaturschema v2 ist ein Signaturschema für die gesamte Datei, das die Überprüfungsgeschwindigkeit erhöht und die Integrität garantiert, indem alle Änderungen an den geschützten Teilen des APK erkannt werden.

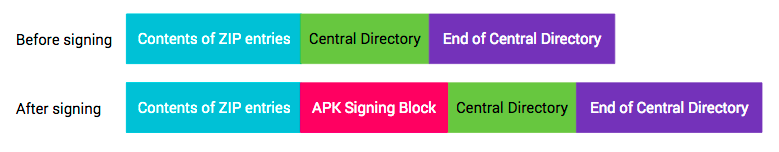

Bei der Signatur mit dem APK-Signaturschema v2 wird direkt vor dem ZIP-Central-Directory-Abschnitt ein APK-Signaturblock in die APK-Datei eingefügt. Innerhalb des APK-Signaturblocks werden V2-Signaturen und Informationen zur Identität des Unterzeichners in einem APK-Signaturschema V2-Block gespeichert.

Abbildung 1: APK vor und nach der Signatur

Das APK-Signaturschema v2 wurde mit Android 7.0 (Nougat) eingeführt. Damit eine APK auf Android 6.0 (Marshmallow) und älteren Geräten installiert werden kann, muss sie mit der JAR-Signatur signiert werden, bevor sie mit dem V2-Schema signiert wird.

Blockierung der APK-Signatur

Zur Aufrechterhaltung der Abwärtskompatibilität mit dem APK-Format v1 werden APK-Signaturen der Version 2 und höher in einem APK-Signaturblock gespeichert. Dies ist ein neuer Container, der zur Unterstützung des APK-Signaturschemas v2 eingeführt wurde. In einer APK-Datei befindet sich der APK-Signaturblock direkt vor dem ZIP Central Directory, das sich am Ende der Datei befindet.

Der Block enthält ID-Wert-Paare, die so umschlossen sind, dass der Block im APK leichter zu finden ist. Die V2-Signatur des APK wird als ID-Wertpaar mit der ID 0x7109871a gespeichert.

Formatieren

Das Format des APK-Signaturblocks sieht so aus (alle numerischen Felder sind im Little-Endian-Format):

size of blockin Byte (ohne dieses Feld) (uint64)- Sequenz von ID-Wert-Paaren mit uint64-Längenpräfix:

ID(uint32)value(variable Länge: Länge des Paars – 4 Byte)

size of blockin Byte – entspricht dem ersten Feld (uint64)magic„APK Sig Block 42“ (16 Byte)

Das APK wird analysiert, indem zuerst der Beginn des ZIP-Zentralverzeichnisses ermittelt wird. Dazu wird der ZIP-Eintrags-Ende-Zentralverzeichnis-Eintrag am Ende der Datei gefunden und dann der Startoffset des Zentralverzeichnisses aus dem Eintrag gelesen. Anhand des Werts magic lässt sich schnell feststellen, dass das, was dem Central Directory vorausgeht, wahrscheinlich der Block zur APK-Signatur ist. Der Wert size of

block verweist dann effizient auf den Anfang des Blocks in der Datei.

ID-Wert-Paare mit unbekannten IDs sollten bei der Blockauswertung ignoriert werden.

Blockierung des APK-Signaturschemas v2

Das APK wird von einem oder mehreren Unterzeichnern/Identitäten signiert, die jeweils durch einen Signaturschlüssel vertreten sind. Diese Informationen werden als APK-Signaturschema v2-Block gespeichert. Für jeden Unterzeichner werden die folgenden Informationen gespeichert:

- Tupel vom Typ (Signaturalgorithmus, Hashwert, Signatur). Der Hashwert wird gespeichert, um die Signaturprüfung von der Integritätsprüfung des APK-Inhalts zu entkoppeln.

- X.509-Zertifikatskette, die die Identität des Unterzeichners darstellt.

- Zusätzliche Attribute als Schlüssel/Wert-Paare.

Für jeden Unterzeichner wird das APK mit einer unterstützten Signatur aus der angegebenen Liste überprüft. Signaturen mit unbekannten Signaturalgorithmen werden ignoriert. Bei mehreren unterstützten Signaturen muss die jeweilige Implementierung auswählen, welche Signatur verwendet werden soll. So können in Zukunft rückwärtskompatible, leistungsfähigere Signaturmethoden eingeführt werden. Wir empfehlen, die stärkste Signatur zu prüfen.

Formatieren

Der Block „APK Signature Scheme v2“ wird im Block „APK Signing“ unter der ID 0x7109871a gespeichert.

Das Format des Blocks „APK Signature Scheme V2“ ist wie folgt (alle numerischen Werte sind im Little-Endian-Format, alle Felder mit Längenpräfix verwenden uint32 für die Länge):

- Sequenz mit Längenpräfix von

signermit Längenpräfix:- Längenpräfix

signed data:- Sequenz mit Längenpräfix von

digestsmit Längenpräfix:signature algorithm ID(uint32)- (length-prefixed)

digest– siehe Inhalte mit Integritätsschutz

- Eine mit einer Längenpräfixe versehene Sequenz von X.509-

certificates:- X.509

certificatemit Längenpräfix (ASN.1 DER-Format)

- X.509

- Sequenz mit Längenpräfix von

additional attributesmit Längenpräfix:ID(uint32)value(variable Länge: Länge des zusätzlichen Attributs – 4 Byte)

- Sequenz mit Längenpräfix von

- Sequenz mit Längenpräfix von

signaturesmit Längenpräfix:signature algorithm ID(uint32)- Längenpräfix

signatureübersigned data

public keymit Längenpräfix (SubjectPublicKeyInfo, ASN.1 DER-Format)

- Längenpräfix

Signaturalgorithmus-IDs

- 0x0101 – RSASSA-PSS mit SHA2-256-Digest, SHA2-256-MGF1, 32 Byte Salt, Trailer: 0xbc

- 0x0102 – RSASSA-PSS mit SHA2-512-Digest, SHA2-512 MGF1, 64 Byte Salt, Trailer: 0xbc

- 0x0103 – RSASSA-PKCS1-v1_5 mit SHA2-256-Digest Dies gilt für Build-Systeme, die deterministische Signaturen erfordern.

- 0x0104 – RSASSA-PKCS1-v1_5 mit SHA2-512-Digest Dies gilt für Build-Systeme, die deterministische Signaturen erfordern.

- 0x0201 – ECDSA mit SHA2-256-Digest

- 0x0202 – ECDSA mit SHA2-512-Digest

- 0x0301 – DSA mit SHA2-256-Digest

Alle oben genannten Signaturalgorithmen werden von der Android-Plattform unterstützt. Signaturtools können nur einen Teil der Algorithmen unterstützen.

Unterstützte Schlüsselgrößen und EC-Kurven:

- RSA: 1024, 2048, 4096, 8192, 16384

- EC: NIST P-256, P-384, P-521

- DSA: 1024, 2048, 3072

Integritätsgeschützte Inhalte

Zum Schutz des APK-Inhalts besteht ein APK aus vier Abschnitten:

- Inhalt der ZIP-Einträge (von Offset 0 bis zum Beginn des APK-Signaturblocks)

- Blockierung der APK-Signatur

- ZIP Central Directory

- ZIP End of Central Directory

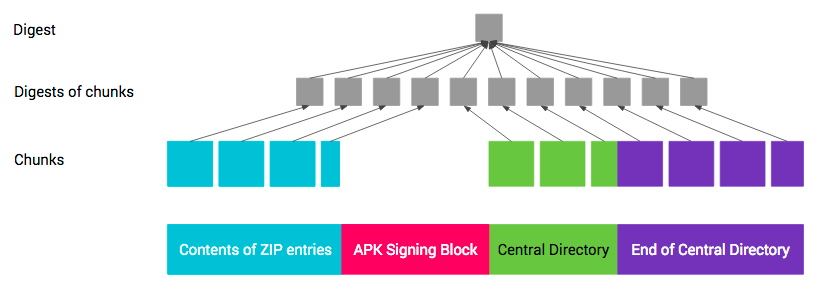

Abbildung 2: APK-Abschnitte nach der Signatur

Das APK-Signaturschema v2 schützt die Integrität der Abschnitte 1, 3 und 4 sowie die signed data-Blöcke des APK-Signaturschemas v2-Blocks in Abschnitt 2.

Die Integrität der Abschnitte 1, 3 und 4 wird durch einen oder mehrere Digests ihres Inhalts geschützt, die in signed data-Blöcken gespeichert sind, die wiederum durch eine oder mehrere Signaturen geschützt sind.

Der Digest für die Abschnitte 1, 3 und 4 wird ähnlich wie bei einem zweistufigen Merkle-Baum berechnet.

Jeder Abschnitt wird in aufeinanderfolgende 1-MB-Chunks (220 Byte) aufgeteilt. Der letzte Block in jedem Abschnitt kann kürzer sein. Der Hashwert jedes Chunks wird aus der Konkatenierung von Byte 0xa5, der Länge des Chunks in Byte (Little-Endian-uint32) und dem Inhalt des Chunks berechnet. Der Digest der obersten Ebene wird aus der Konkatenierung von Byte 0x5a, der Anzahl der Blöcke (Little-Endian-uint32) und der Konkatenierung der Digests der Blöcke in der Reihenfolge berechnet, in der sie im APK erscheinen. Der Hashwert wird in Form von Chunks berechnet, um die Berechnung durch Parallelisierung zu beschleunigen.

Abbildung 3: APK-Digest

Der Schutz von Abschnitt 4 (ZIP End of Central Directory) ist durch den Abschnitt mit dem Offset des ZIP Central Directory erschwert. Der Offset ändert sich, wenn sich die Größe des APK-Signaturblocks ändert, z. B. wenn eine neue Signatur hinzugefügt wird. Bei der Berechnung des Digests über das ZIP End of Central Directory muss das Feld mit dem Offset des ZIP Central Directory als Offset des APK-Signaturblocks behandelt werden.

Rollback-Schutz

Ein Angreifer könnte versuchen, ein mit V2 signiertes APK auf Android-Plattformen, die die Überprüfung von mit V2 signierten APKs unterstützen, als mit V1 signiertes APK bestätigen zu lassen. Um diesen Angriff abzuschwächen, müssen APKs, die sowohl mit V2 als auch mit V1 signiert sind, im Hauptabschnitt ihrer META-INF/*.SF-Dateien das Attribut „X-Android-APK-Signed“ enthalten. Der Wert des Attributs ist eine durch Kommas getrennte Liste von APK-Signaturschema-IDs (die ID dieses Schemas ist 2). Bei der Überprüfung der V1-Signatur muss der APK-Verifier APKs ablehnen, die keine Signatur für das APK-Signaturschema haben, das der Verifier aus diesem Set bevorzugt (z.B. V2-Schema). Dieser Schutz beruht darauf, dass der Inhalt von META-INF/*.SF-Dateien durch V1-Signaturen geschützt ist. Weitere Informationen finden Sie im Abschnitt zur Überprüfung von JAR-signierten APKs.

Ein Angreifer könnte versuchen, stärkere Signaturen aus dem Block „APK Signature Scheme v2“ zu entfernen. Um diesen Angriff zu verhindern, wird die Liste der Signaturalgorithmus-IDs, mit denen das APK signiert wurde, im signed data-Block gespeichert, der durch jede Signatur geschützt ist.

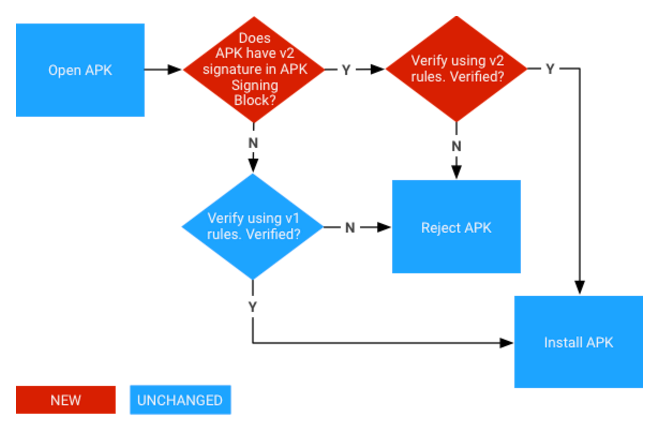

Bestätigung

Unter Android 7.0 und höher können APKs gemäß dem APK-Signaturschema v2 oder höher oder der JAR-Signatur (Schema v1) überprüft werden. Ältere Plattformen ignorieren V2-Signaturen und prüfen nur V1-Signaturen.

Abbildung 4: Überprüfungsprozess für APK-Signaturen (neue Schritte rot)

Überprüfung des APK-Signaturschemas v2

- Suchen Sie den Block für die APK-Signatur und prüfen Sie Folgendes:

- Zwei Feldgrößen des APK-Signaturblocks enthalten denselben Wert.

- Auf das ZIP-Zentralverzeichnis folgt unmittelbar der ZIP-Eintrags-Schlüssel für das Ende des Zentralverzeichnisses.

- Dem ZIP-End of Central Directory folgen keine weiteren Daten.

- Suchen Sie im Block „APK-Signatur“ nach dem ersten Block „APK-Signaturschema v2“. Wenn der v2-Block vorhanden ist, fahren Sie mit Schritt 3 fort. Andernfalls können Sie die APK-Signatur mit dem V1-Schema überprüfen.

- Für jede

signerim Block „APK Signature Scheme v2“:- Wählen Sie die stärkste unterstützte

signature algorithm IDaussignaturesaus. Die Reihenfolge der Stärke ist von der jeweiligen Implementierung/Plattformversion abhängig. - Prüfen Sie mit

public key, ob der entsprechendesignatureaussignaturesmitsigned dataübereinstimmt. (signed datakann jetzt sicher geparst werden.) - Prüfen Sie, ob die sortierte Liste der Signaturalgorithmus-IDs in

digestsundsignaturesidentisch ist. So wird verhindert, dass Signaturen entfernt oder hinzugefügt werden. - Berechnen Sie den Digest des APK-Inhalts mit demselben Digest-Algorithmus wie der vom Signaturalgorithmus verwendete Digest-Algorithmus.

- Prüfen Sie, ob der berechnete Digest mit dem entsprechenden

digestausdigestsidentisch ist. - Prüfen Sie, ob das SubjectPublicKeyInfo der ersten

certificatevoncertificatesmitpublic keyidentisch ist.

- Wählen Sie die stärkste unterstützte

- Die Überprüfung ist erfolgreich, wenn mindestens eine

signergefunden wurde und Schritt 3 für jede gefundenesignererfolgreich war.

Hinweis: Das APK darf nicht mit dem V1-Schema überprüft werden, wenn in Schritt 3 oder 4 ein Fehler auftritt.

Überprüfung von JAR-signierten APKs (Schema v1)

Das JAR-signierte APK ist eine standardmäßig signierte JAR-Datei, die genau die in META-INF/MANIFEST.MF aufgeführten Einträge enthalten muss. Alle Einträge müssen von denselben Unterzeichnern signiert sein. Die Integrität wird so überprüft:

- Jeder Unterzeichner wird durch einen META-INF/<signer>.SF- und META-INF/<signer>.(RSA|DSA|EC)-JAR-Eintrag dargestellt.

- <signer>.(RSA|DSA|EC) ist eine PKCS #7 CMS ContentInfo mit SignedData-Struktur, deren Signatur über die Datei <signer>.SF überprüft wird.

- Die Datei <signer>.SF enthält einen Datei-Digest der gesamten Datei META-INF/MANIFEST.MF und Digests für jeden Abschnitt von META-INF/MANIFEST.MF. Der Digest der gesamten Datei MANIFEST.MF wird geprüft. Wenn das fehlschlägt, wird stattdessen der Digest jedes Abschnitts von MANIFEST.MF überprüft.

- META-INF/MANIFEST.MF enthält für jeden ‑integritätsgeschützten JAR-Eintrag einen entsprechend benannten Abschnitt mit dem Hashwert des entpackten Inhalts des Eintrags. Alle diese Zusammenfassungen sind bestätigt.

- Die APK-Überprüfung schlägt fehl, wenn das APK JAR-Einträge enthält, die nicht in MANIFEST.MF aufgeführt sind und nicht Teil der JAR-Signatur sind.

Die Schutzkette besteht also aus <signer>.(RSA|DSA|EC) -> <signer>.SF -> MANIFEST.MF -> Inhalt jedes JAR-Eintrags mit Integritätsschutz.