O Android 4.4 e versões mais recentes oferecem suporte à Inicialização verificada pelo recurso device-mapper-verity (dm-verity) opcional do kernel, que oferece verificação de integridade transparente de dispositivos de bloco. O dm-verity ajuda a evitar rootkits persistentes que podem manter privilégios de root e comprometer dispositivos. Esse recurso ajuda os usuários do Android a ter certeza de que, ao inicializar um dispositivo, ele está no mesmo estado em que estava quando foi usado pela última vez.

Aplicativos potencialmente nocivos (PHAs, na sigla em inglês) com privilégios de raiz podem se esconder de programas de detecção e se mascarar. O software de acesso root pode fazer isso porque geralmente é mais privilegiado do que os detectores, permitindo que o software "minta" para os programas de detecção.

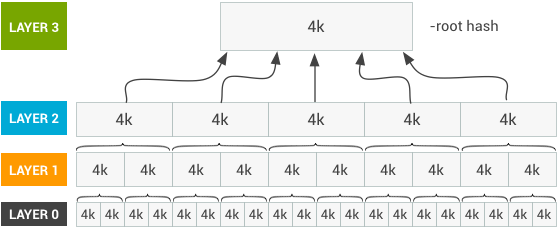

O recurso dm-verity permite analisar um dispositivo de bloco, a camada de armazenamento subjacente do sistema de arquivos, e determinar se ele corresponde à configuração esperada. Ele faz isso usando uma árvore hash criptográfica. Para cada bloco (geralmente 4k), há um hash SHA256.

Como os valores de hash são armazenados em uma árvore de páginas, apenas o hash "raiz" de nível superior precisa ser confiável para verificar o restante da árvore. A capacidade de modificar qualquer um dos blocos seria equivalente a quebrar o hash criptográfico. Confira o diagrama a seguir para ver uma representação dessa estrutura.

Figura 1.Tabela de hash dm-verity

Uma chave pública é incluída na partição de inicialização, que precisa ser verificada externamente pelo fabricante do dispositivo. Essa chave é usada para verificar a assinatura do hash e confirmar que a partição do sistema do dispositivo está protegida e inalterada.

Operação

A proteção dm-verity está no kernel. Portanto, se o software de acesso root comprometer o sistema antes que o kernel seja inicializado, ele manterá esse acesso. Para reduzir esse risco, a maioria dos fabricantes verifica o kernel usando uma chave gravada no dispositivo. Essa chave não pode ser alterada depois que o dispositivo sai da fábrica.

Os fabricantes usam essa chave para verificar a assinatura no carregador de inicialização de primeiro nível, que por sua vez verifica a assinatura nos níveis subsequentes, o carregador de inicialização do app e, por fim, o kernel. Cada fabricante que quiser aproveitar a inicialização verificada precisa ter um método para verificar a integridade do kernel. Supondo que o kernel tenha sido verificado, ele pode analisar um dispositivo de bloco e verificar se ele está montado.

Uma maneira de verificar um dispositivo de bloco é gerar um hash direto do conteúdo e compará-lo a um valor armazenado. No entanto, a tentativa de verificar um dispositivo de bloco inteiro pode levar um período prolongado e consumir muita energia do dispositivo. Os dispositivos demoravam muito para inicializar e descarregavam muito antes do uso.

Em vez disso, o dm-verity verifica os blocos individualmente e somente quando cada um é acessado. Quando lido na memória, o bloco é gerado em paralelo. Em seguida, o hash é verificado na árvore. Como ler o bloco é uma operação cara, a latência introduzida por essa verificação no nível do bloco é relativamente nominal.

Se a verificação falhar, o dispositivo vai gerar um erro de E/S indicando que o bloco não pode ser lido. Parece que o sistema de arquivos foi corrompido, como esperado.

Os apps podem optar por continuar sem os dados resultantes, por exemplo, quando esses resultados não são necessários para a função principal do app. No entanto, se o app não puder continuar sem os dados, ele falhará.

Correção de erros direta

O Android 7.0 e versões mais recentes melhoram a robustez da dm-verity com correção de erro forward (FEC). A implementação do AOSP começa com o código de correção de erros Reed-Solomon comum e aplica uma técnica chamada interposição para reduzir a sobrecarga de espaço e aumentar o número de blocos corrompidos que podem ser recuperados. Para mais detalhes sobre a FEC, consulte Inicialização verificada com correção de erros aplicada de forma rigorosa.Implementação

Resumo

- Gere uma imagem do sistema ext4.

- Gerar uma árvore de hash para essa imagem.

- Crie uma tabela dm-verity para essa árvore de hash.

- Assine essa tabela dm-verity para gerar uma assinatura de tabela.

- Agrupe a assinatura da tabela e a tabela dm-verity em metadados de verificação.

- Concatenar a imagem do sistema, os metadados de verificação e a árvore de hash.

Consulte Projetos do Chromium: inicialização verificada para uma descrição detalhada da árvore de hash e da tabela dm-verity.

Gerar a árvore de hash

Conforme descrito na introdução, a árvore de hashes é essencial para a dm-verity. A ferramenta cryptsetup gera uma árvore de hash para você. Como alternativa, uma compatível é definida aqui:

<your block device name> <your block device name> <block size> <block size> <image size in blocks> <image size in blocks + 8> <root hash> <salt>

Para formar o hash, a imagem do sistema é dividida na camada 0 em blocos de 4k, cada um atribuído a um hash SHA256. A camada 1 é formada pela união de apenas esses hashes SHA256 em blocos de 4k, resultando em uma imagem muito menor. A camada 2 é formada de forma idêntica, com os hashes SHA256 da camada 1.

Isso é feito até que os hashes SHA256 da camada anterior caibam em um único bloco. Quando você recebe o SHA256 desse bloco, você tem o hash raiz da árvore.

O tamanho da árvore de hash (e o uso correspondente do espaço em disco) varia de acordo com o tamanho da partição verificada. Na prática, o tamanho das árvores de hash tende a ser pequeno, geralmente menos de 30 MB.

Se você tiver um bloco em uma camada que não é preenchido naturalmente pelos hashes da camada anterior, preencha-o com zeros para alcançar os 4k esperados. Isso permite que você saiba que a árvore de hash não foi removida e está completa com dados em branco.

Para gerar a árvore de hashes, concatenar os hashes da camada 2 com os da camada 1, os da camada 3 com os da camada 2 e assim por diante. Grave tudo isso no disco. Isso não faz referência à camada 0 do hash raiz.

Para recapitular, o algoritmo geral para construir a árvore de hashes é o seguinte:

- Escolha uma camada de proteção aleatória (codificação hexadecimal).

- Descompacte a imagem do sistema em blocos de 4k.

- Para cada bloco, receba o hash SHA256 (com sal).

- Concatenar esses hashes para formar um nível

- Preencha o nível com 0s até um limite de bloco de 4k.

- Concatenar o nível à árvore de hashes.

- Repita as etapas de 2 a 6 usando o nível anterior como a origem do próximo até chegar a um único hash.

O resultado é um único hash, que é o hash raiz. Esse valor e o sal são usados durante a construção da tabela de mapeamento do dm-verity.

Criar a tabela de mapeamento dm-verity

Crie a tabela de mapeamento dm-verity, que identifica o dispositivo de bloco (ou destino)

para o kernel e o local da árvore de hash (que é o mesmo valor). Esse mapeamento é usado para a geração e a inicialização de fstab. A tabela também identifica

o tamanho dos blocos e o hash_start, o local de início da árvore de hash,

especificamente, o número de bloco do início da imagem.

Consulte cryptsetup para uma descrição detalhada dos campos da tabela de mapeamento de destino da Verity.

Assinar a tabela dm-verity

Assine a tabela dm-verity para produzir uma assinatura de tabela. Ao verificar uma partição, a assinatura da tabela é validada primeiro. Isso é feito com uma chave na imagem de inicialização em um local fixo. As chaves geralmente são incluídas nos sistemas de build dos fabricantes para inclusão automática em dispositivos em um local fixo.

Para verificar a partição com essa combinação de assinatura e chave:

- Adicione uma chave RSA-2048 no formato compatível com libmincrypt à

partição

/bootem/verity_key. Identifique o local da chave usada para verificar a árvore de hash. - No fstab da entrada relevante, adicione

verifyàs flagsfs_mgr.

Agrupar a assinatura da tabela em metadados

Agrupar a assinatura da tabela e a tabela dm-verity em metadados de verity. O bloco inteiro de metadados é versionado para que possa ser estendido, como adicionar um segundo tipo de assinatura ou mudar a ordem.

Como verificação de sanidade, um número mágico é associado a cada conjunto de metadados de tabela que ajuda a identificar a tabela. Como o comprimento é incluído no cabeçalho da imagem do sistema ext4, isso oferece uma maneira de pesquisar os metadados sem conhecer o conteúdo dos dados.

Isso garante que você não tenha escolhido verificar uma partição não verificada. Se sim,

a ausência desse número mágico interrompe o processo de verificação. Esse número se parece com

0xb001b001.

Os valores de byte em hexadecimal são:

- Primeiro byte = b0

- Segundo byte = 01

- Terceiro byte = b0

- Quarto byte = 01

O diagrama a seguir mostra o detalhamento dos metadados de verificação:

<magic number>|<version>|<signature>|<table length>|<table>|<padding>

\-------------------------------------------------------------------/

\----------------------------------------------------------/ |

| |

| 32K

block content

E esta tabela descreve esses campos de metadados.

Tabela 1. Campos de metadados da Verity

| Campo | Objetivo | Tamanho | Valor |

|---|---|---|---|

| número mágico | usado pelo fs_mgr como uma verificação de sanidade | 4 bytes | 0xb001b001 |

| versão | usado para fazer a versão do bloco de metadados | 4 bytes | atualmente 0 |

| assinatura | a assinatura da tabela no formulário preenchido de PKCS1.5 | 256 bytes | |

| comprimento da tabela | o comprimento da tabela dm-verity em bytes | 4 bytes | |

| tabela | a tabela dm-verity descrita anteriormente | bytes de comprimento da tabela | |

| preenchimento | Essa estrutura é preenchida com 0 até 32k de comprimento | 0 |

Otimizar o dm-verity

Para ter o melhor desempenho do dm-verity, faça o seguinte:

- No kernel, ative o NEON SHA-2 para ARMv7 e as extensões SHA-2 para ARMv8.

- Teste diferentes configurações de leitura antecipada e prefetch_cluster para encontrar a melhor configuração para seu dispositivo.