Android 9 では、APK アップデートの一環としてアプリで署名鍵を変更できる APK の鍵ローテーションがサポートされています。ローテーションを実施するには、APK で新旧の署名鍵間の信頼レベルを示す必要があります。鍵ローテーションをサポートするために、APK 署名スキームは v2 から v3 に更新されて新旧の鍵を使用できるようになりました。v3 では、サポートされる SDK バージョンと proof-of-rotation 構造に関する情報が APK 署名ブロックに追加されています。

APK 署名ブロック

v1 APK 形式との下位互換性を維持するため、v2 および v3 APK 署名は、ZIP セントラル ディレクトリの直前にある APK 署名ブロック内に格納されます。

v3 APK 署名ブロックの形式は、v2 と同じです。APK の v3 署名は、ID を 0xf05368c0 とする ID と値のペアとして格納されます。

APK 署名スキーム v3 ブロック

v3 スキームの設計は、v2 スキームによく似ています。おおよその形式は同じで、署名アルゴリズム ID、鍵サイズ、EC 曲線をサポートしています。

ただし、v3 スキームには、サポートされる SDK バージョンと proof-of-rotation 構造に関する情報が追加されています。

形式

APK 署名スキーム v3 ブロックは、0xf05368c0 という ID で APK 署名ブロック内に格納されます。

APK 署名スキーム v3 のブロックの形式は、次のように v2 の形式に準拠します。

- 長さプレフィックス付き

signerの長さプレフィックス付きシーケンス:- 長さプレフィックス付き

signed data:- 長さプレフィックス付き

digestsの長さプレフィックス付きシーケンス:signature algorithm ID(4 バイト)digest(長さプレフィックス付き)

- X.509

certificatesの長さプレフィックス付きシーケンス:- 長さプレフィックス付き X.509

certificate(ASN.1 DER 形式)

- 長さプレフィックス付き X.509

minSDK(uint32)- プラットフォームのバージョンがこの数値を下回る場合、この署名者は無視されます。maxSDK(uint32)- プラットフォームのバージョンがこの数値を上回る場合、この署名者は無視されます。- 長さプレフィックス付き

additional attributesの長さプレフィックス付きシーケンス:ID(uint32)value(可変長: 追加属性の長さ - 4 バイト)ID - 0x3ba06f8cvalue -proof-of-rotation 構造

- 長さプレフィックス付き

minSDK(uint32)- 署名付きデータ セクションの minSDK 値の複製 - 現在のプラットフォームが条件を満たさない場合、この署名の検証をスキップするために使用されます。署名付きデータの値と一致する必要があります。maxSDK(uint32)- 署名付きデータ セクションの maxSDK 値の複製 - 現在のプラットフォームが条件を満たさない場合、この署名の検証をスキップするために使用されます。署名付きデータの値と一致する必要があります。- 長さプレフィックス付き

signaturesの長さプレフィックス付きシーケンス:signature algorithm ID(uint32)signed dataに関する長さプレフィックス付きsignature

- 長さプレフィックス付き

public key(SubjectPublicKeyInfo、ASN.1 DER 形式)

- 長さプレフィックス付き

proof-of-rotation 構造と self-trusted-old-certs 構造

proof-of-rotation 構造によって、アプリは、他のアプリと通信を行ってもブロックされずに署名証明書をローテーションさせることができます。これを実現するために、アプリの署名には次の 2 つの新しいデータが含まれています。

- アプリの古い署名証明書が信頼されている場所ならどこでも、新しい証明書を信頼できるという第三者へのアサーション

- アプリ自体が信頼するアプリの古い署名証明書

署名付きデータ セクションの proof-of-rotation 属性は個々に紐付けられたリストで構成され、各ノードには前バージョンのアプリの署名で使用された署名証明書が含まれます。この属性には、概念的な proof-of-rotation と self-trusted-old-certs のデータ構造が含まれることになります。このリストはバージョン順に並んでいて、最も古い署名証明書がルートノードに対応します。proof-of-rotation データ構造は、リストの各ノードの証明書が次のノードの証明書を署名し、新しい鍵が古い鍵と同様に信頼されるべきであるという証拠を埋め込むことによって構築されます。

self-trusted-old-certs のデータ構造は、セット内のメンバーシップおよびプロパティを示すフラグを各ノードに追加することによって構築されます。たとえば、特定のノードの署名証明書が Android の署名権限を取得するための信頼できる署名書であることを示すフラグが存在する場合もあります。このフラグを使用すると、古い証明書で署名された他のアプリに、新たな署名証明書で署名されたアプリで定義された署名権限を付与できます。proof-of-rotation 属性はすべて v3 signer フィールドの署名付きデータ セクションに格納されるため、そこに含まれる APK の署名に使用される鍵によって保護されます。

この形式には複数の署名鍵が含まれません。また、上位の別の署名証明書からもう一方(単一の共通シンクへの複数の開始ノード)へのコンバージェンスが発生しないようになります。

形式

proof-of-rotation は、0x3ba06f8c という ID で APK 署名スキーム v3 ブロック内に格納されます。形式は次のとおりです。

- 長さプレフィックス付き

levelsの長さプレフィックス付きシーケンス:- 長さプレフィックス付き

signed data(存在する場合は、前の証明書によるもの)- 長さプレフィックス付き X.509

certificate(ASN.1 DER 形式) signature algorithm ID(uint32)- 前のレベルの証明書で使用されたアルゴリズム

- 長さプレフィックス付き X.509

flags(uint32)- この証明書を self-trusted-old-certs 構造に含める必要があるかどうか、およびその操作を示すフラグ。signature algorithm ID(uint32)- 次のレベルの署名付きデータ セクションのものと一致する必要があります。- 上述の

signed dataに対する長さプレフィックス付きsignature

- 長さプレフィックス付き

複数の証明書

複数の署名者がサポートされていません。Google Play では、複数の証明書で署名されたアプリは公開されません。

確認

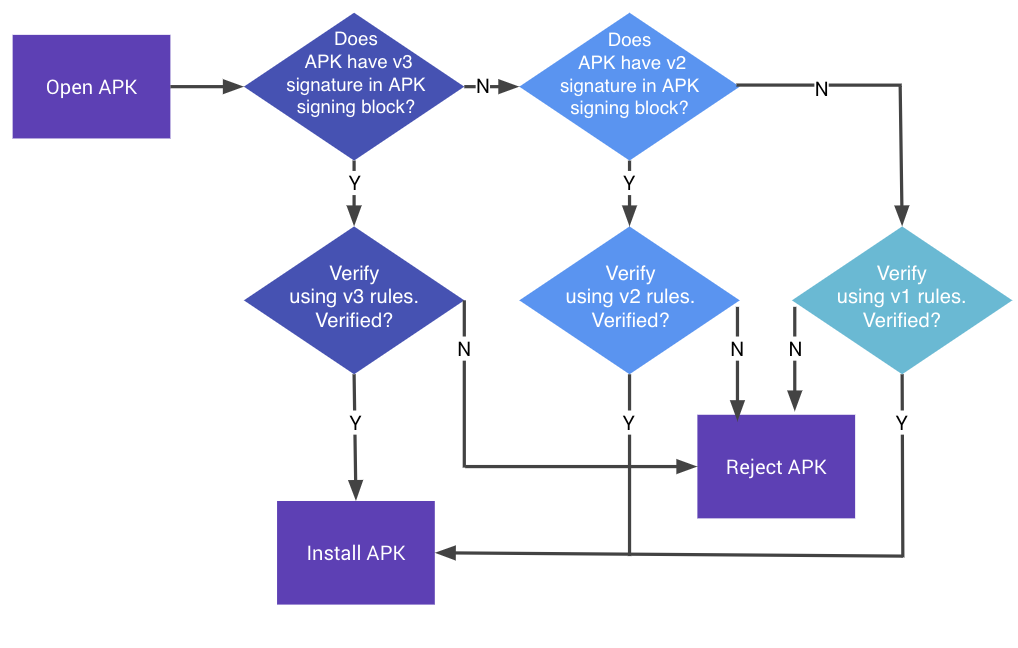

Android 9 以降では、APK 署名スキーム v3、v2 スキーム、または v1 スキームに準じて APK を検証できます。それ以前のプラットフォームでは v3 署名が無視され、v2、v1 の順に検証が試行されます。

図 1: APK 署名検証プロセス

APK 署名スキーム v3 の検証

- APK 署名ブロックを検出し、次のことを検証します。

- APK 署名ブロックの 2 つのサイズ フィールドに同じ値が含まれる。

- ZIP セントラル ディレクトリの直後に ZIP セントラル ディレクトリの末尾レコードがある。

- ZIP セントラル ディレクトリの末尾の後に追加のデータがない。

- APK 署名ブロック内の最初の APK 署名スキーム v3 ブロックを検索します。v3 ブロックがある場合は、ステップ 3 に進みます。v3 ブロックがない場合は、v2 スキームを使用した APK の検証に戻ります。

- 現在のプラットフォームの条件に含まれる、最小および最大バージョンの SDK を持つ APK 署名スキーム v3 ブロックの各

signerについては、次のように取り扱われます。signaturesの中からサポート対象となる最も強力なsignature algorithm IDを選択する。強度の順序は、各実装 / プラットフォームのバージョンに応じて異なります。public keyを使用して、signed dataに対するsignaturesから、対応するsignatureを検証する(これでsigned dataの解析が安全に行えるようになります)。- 署名付きデータの最小および最大 SDK バージョンが

signerに指定されたものと一致することを検証します。 digestsとsignaturesの署名アルゴリズム ID の順序付きリストが同一であることを検証する(署名の削除 / 追加を防ぐため)。- 署名アルゴリズムで使用されるアルゴリズムと同一のダイジェスト アルゴリズムを使用して、APK コンテンツのダイジェストを算出する。

- 算出されたダイジェストが

digestsに対応するdigestと同一であることを検証する。 certificatesの最初のcertificateの SubjectPublicKeyInfo がpublic keyと同一であることを検証する。signerに対する proof-of-rotation 属性が存在する場合、構造が有効であり、このsignerがリストの最後の証明書であることを検証します。

- 現在のプラットフォームの条件内で

signerが 1 つだけ検出され、かつこのsignerに対してステップ 3 が成功した場合、検証は正常に完了します。

検証

デバイスで v3 が適切にサポートされていることをテストするには、cts/hostsidetests/appsecurity/src/android/appsecurity/cts/ で PkgInstallSignatureVerificationTest.java CTS テストを実行します。