החל משנת 2026, כדי להתאים את התהליך למודל הפיתוח היציב שלנו ולשמור על יציבות הפלטפורמה בסביבה העסקית, נפרסם קוד מקור ב-AOSP ברבעון השני וברבעון הרביעי. כדי ליצור תוספים ל-AOSP ולתרום לו, מומלץ להשתמש ב-android-latest-release במקום ב-aosp-main. ענף המניפסט android-latest-release תמיד יפנה לגרסה העדכנית ביותר שנדחפה ל-AOSP. מידע נוסף זמין במאמר שינויים ב-AOSP.

אישור מאובטח

קל לארגן דפים בעזרת אוספים

אפשר לשמור ולסווג תוכן על סמך ההעדפות שלך.

בדף הזה מתואר תהליך ההטמעה של ConfirmationUI והצהרות האישור ב-KeyMint.

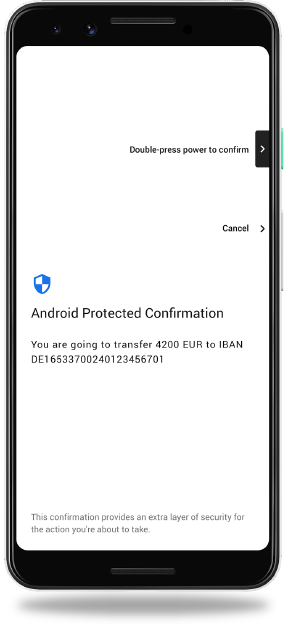

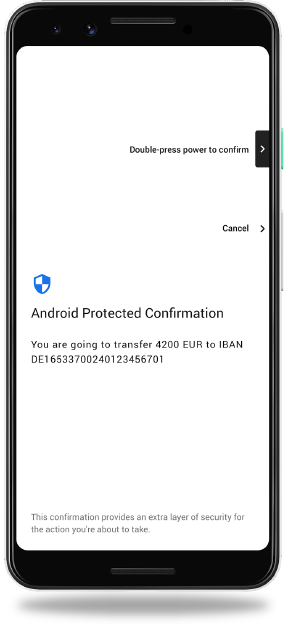

אישור מוגן ב-Android מסתמך על ממשק משתמש מוגן בחומרה שנקרא ממשק משתמש מהימן כדי לאפשר רמת אבטחה גבוהה לעסקאות קריטיות. אישור מוגן ב-Android זמין במכשירים נתמכים עם Android מגרסה 9 (רמת API 28) ואילך.

כשמפעילים אישור מוגן באפליקציה, ממשק המשתמש המהימן שולח למשתמש שאילתה כדי לקבל אישור. ממשק המשתמש המהימן מאשר את הסכמת המשתמש להודעה שמוצגת לו ברמת מהימנות גבוהה, גם אם מערכת Android או ליבת המערכת שלה (Linux) נפגעו. יחד עם KeyMint (לשעבר Keymaster), הטענה הזו מועברת לצד מרוחק.

מפתחים יכולים לעיין במסמכי העזרה למפתחים בנושא אישור מוגן ב-Android בכתובת developer.android.com.

היקף

אפשר לחלק את ההטמעה של אישור מוגן ב-Android לשני חלקים, ששניהם נמצאים בסביבת מחשוב אמינה (TEE). חלק אחד הוא תוסף ל-KeyMint. היא מאפשרת ליצור מפתחות עם דרישת השימוש Tag::TRUSTED_CONFIRMATION_REQUIRED.

החלק השני הוא אפליקציה בשם ConfirmationUI, שמייצרת טוקנים לאישור. האסימונים האלה הם הצהרות קריפטוגרפיות, והם מעבירים ל-KeyMint מידע על כך שהמשתמש אישר הודעה מסוימת.

דוגמאות התוכן והקוד שבדף הזה כפופות לרישיונות המפורטים בקטע רישיון לתוכן. Java ו-OpenJDK הם סימנים מסחריים או סימנים מסחריים רשומים של חברת Oracle ו/או של השותפים העצמאיים שלה.

עדכון אחרון: 2025-12-03 (שעון UTC).

[[["התוכן קל להבנה","easyToUnderstand","thumb-up"],["התוכן עזר לי לפתור בעיה","solvedMyProblem","thumb-up"],["סיבה אחרת","otherUp","thumb-up"]],[["חסרים לי מידע או פרטים","missingTheInformationINeed","thumb-down"],["התוכן מורכב מדי או עם יותר מדי שלבים","tooComplicatedTooManySteps","thumb-down"],["התוכן לא עדכני","outOfDate","thumb-down"],["בעיה בתרגום","translationIssue","thumb-down"],["בעיה בדוגמאות/בקוד","samplesCodeIssue","thumb-down"],["סיבה אחרת","otherDown","thumb-down"]],["עדכון אחרון: 2025-12-03 (שעון UTC)."],[],[]]