פרויקט Android Open Source Project (AOSP) מספק מדיניות בסיסית מוצקה לאפליקציות ולשירותים הנפוצים בכל מכשירי Android. שותפי AOSP משפרים את המדיניות הזו באופן קבוע. המדיניות הבסיסית צפויה להוות כ-90%-95% מהמדיניות הסופית במכשיר, וההתאמות אישיות הספציפיות למכשיר ייצגו את 5%-10% הנותרים. במאמר הזה נסביר על ההתאמות האישיות הספציפיות למכשיר, על אופן כתיבת מדיניות ספציפית למכשיר ועל חלק מהמלכודות שצריך להימנע מהן.

הפעלת מכשיר

כשכותבים מדיניות ספציפית למכשיר, פועלים לפי השלבים הבאים.

הפעלה במצב הרשאות רחבות

כשמכשיר נמצא במצב הרשאה, הדחייה מתועדת ביומן אבל לא נאכפת. מצב הרשאה חשוב משתי סיבות:

- מצב הרשאה מבטיח שהפעלת המדיניות לא תעכב משימות מוקדמות אחרות של הפעלת המכשיר.

- דחייה שהופעלה בכוח עשויה להסתיר דחיות אחרות. לדוגמה, גישה לקובץ כוללת בדרך כלל חיפוש בספרייה, פתיחת הקובץ ואז קריאת הקובץ. במצב אכיפה, רק דחיית החיפוש בספרייה תתרחש. במצב פרובוקציה, כל הדחייה מוצגות.

הדרך הפשוטה ביותר להעביר מכשיר למצב הרשאה רחבה היא באמצעות שורת הפקודה של הליבה. אפשר להוסיף את זה לקובץ BoardConfig.mk של המכשיר:

platform/device/<vendor>/<target>/BoardConfig.mk.

אחרי שמבצעים שינוי בשורת הפקודה, מריצים את הפקודה make clean ואז את הפקודה make bootimage ומבצעים את הפלאש של קובץ האימג' החדש להפעלה.

לאחר מכן, מאשרים את מצב ההרשאה:

adb shell getenforce

שבועיים הם פרק זמן סביר להפעלת מצב הרשאה גלובלי. אחרי שתטפלו ברוב הדחייה, תוכלו לחזור למצב אכיפה ולטפל בבאגים ככל שהם יתקבלו. אפשר להעביר באופן זמני למצב הרשאה דומיינים שעדיין מניבים דחייה או שירותים שעדיין נמצאים בפיתוח אינטנסיבי, אבל צריך להעביר אותם בחזרה למצב אכיפה בהקדם האפשרי.

אכיפה מוקדמת

במצב אכיפה, הדחייה מתועדת וממומשת. מומלץ להעביר את המכשיר למצב אכיפה בהקדם האפשרי. המתנה ליצירה ולאכיפה של מדיניות ספציפית למכשיר לרוב מובילה למוצר עם באגים ולחוויית משתמש גרועה. כדאי להתחיל מספיק מוקדם כדי להשתתף בבדיקות בעצמכם ולוודא שכל הפונקציונליות נבדקת במלואה בשימוש בעולם האמיתי. כדאי להתחיל מוקדם כדי לוודא שחששות לגבי אבטחה ישפיעו על החלטות העיצוב. לעומת זאת, מתן הרשאות על סמך דחיות שנצפו בלבד הוא גישה לא בטוחה. כדאי לנצל את הזמן הזה כדי לבצע ביקורת אבטחה של המכשיר ולדווח על באגים לגבי התנהגות שאסור לאפשר.

הסרה או מחיקה של מדיניות קיימת

יש כמה סיבות טובות ליצור מדיניות ספציפית למכשיר מאפס במכשיר חדש, כולל:

- ביקורת אבטחה

- מדיניות נוחה מדי

- צמצום הגודל של המדיניות

- מדיניות 'לא פעיל'

טיפול בבקשות דחייה של שירותי ליבה

בדרך כלל, דחיות שנוצרות על ידי שירותי הליבה מטופלות באמצעות תיוג קבצים. לדוגמה:

avc: denied { open } for pid=1003 comm=”mediaserver” path="/dev/kgsl-3d0”

dev="tmpfs" scontext=u:r:mediaserver:s0 tcontext=u:object_r:device:s0

tclass=chr_file permissive=1

avc: denied { read write } for pid=1003 name="kgsl-3d0" dev="tmpfs"

scontext=u:r:mediaserver:s0

tcontext=u:object_r:device:s0 tclass=chr_file permissive=1

ניתן לפתור את הבעיה הזו באופן מלא על ידי סימון /dev/kgsl-3d0 בצורה נכונה. בדוגמה הזו, tcontext הוא device. זהו הקשר שמוגדרת לו ברירת המחדל, שבו כל מה שמופיע ב-/dev מקבל את התווית

device, אלא אם הוקצה לו תווית ספציפית יותר. קבלה פשוטה של הפלט מ-audit2allow תוביל לכלל שגוי ומתיר מדי.

כדי לפתור בעיות כאלה, צריך לתת לקובץ תווית ספציפית יותר. במקרה הזה, התווית היא gpu_device. אין צורך בהרשאות נוספות, כי ל-mediaserver כבר יש את ההרשאות הנדרשות במדיניות הליבה כדי לגשת ל-gpu_device.

קבצים אחרים ספציפיים למכשיר שצריך לתייג בסוגים שהוגדרו מראש במדיניות הליבה:

- התקני בלוקים

- מכשירי אודיו

- מכשירי וידאו

- חיישנים

- nfc

- gps_device

- קבצים ב-/sys

- קבצים ב-/proc

באופן כללי, לא מומלץ להקצות הרשאות לתוויות ברירת המחדל. הרבה מההרשאות האלה אסורות על ידי כללי neverallow, אבל גם אם הן לא אסורות באופן מפורש, מומלץ לספק תווית ספציפית.

תיוג שירותים חדשים וטיפול בדחיות

שירותים שהופעלו על ידי Init חייבים לפעול בדומיינים משלהם של SELinux. בדוגמה הבאה, השירות foo מועבר לדומיין SELinux משלו ומקבל הרשאות.

השירות מופעל בקובץ init.device.rc של המכשיר שלנו בתור:

service foo /system/bin/foo

class core

- יוצרים דומיין חדש בשם 'foo'

יוצרים את הקובץ

device/manufacturer/device-name/sepolicy/foo.teעם התוכן הבא:# foo service type foo, domain; type foo_exec, exec_type, file_type; init_daemon_domain(foo)

זהו התבנית הראשונית לדומיין foo SELinux, שאפשר להוסיף אליה כללים על סמך הפעולות הספציפיות שמבוצעות על ידי קובץ ההפעלה הזה.

- תווית

/system/bin/foo

מוסיפים את הפרטים הבאים ל-

device/manufacturer/device-name/sepolicy/file_contexts:/system/bin/foo u:object_r:foo_exec:s0

כך מוודאים שהקובץ ההפעלה מתויג כראוי, כדי ש-SELinux ירוץ את השירות בדומיין המתאים.

- יצירת קובצי האימג' של האתחול והמערכת והעברתם (flash) למכשיר.

- משנים את כללי SELinux לדומיין.

משתמשים בדחיות כדי לקבוע את ההרשאות הנדרשות. בכלי audit2allow יש הנחיות טובות, אבל צריך להשתמש בו רק כדי לקבל מידע שיעזור לכם לכתוב את המדיניות. אל תעתיקו רק את הפלט.

מעבר בחזרה למצב אכיפה

מותר לפתור בעיות במצב הרשאה, אבל צריך לחזור למצב אכיפה בהקדם האפשרי ולנסות להישאר בו.

טעויות נפוצות

ריכזנו כאן כמה פתרונות לטעויות נפוצות שיכולות לקרות כשכותבים כללי מדיניות ספציפיים למכשיר.

שימוש יתר בביטויים של הכחשה

הכלל לדוגמה הבא דומה לנעילת דלת הכניסה אבל השארת החלונות פתוחים:

allow { domain -untrusted_app } scary_debug_device:chr_file rw_file_permsהכוונה ברורה: לכולם יכולה להיות גישה למכשיר לניפוי באגים, חוץ מאפליקציות צד שלישי.

הכלל הזה פגום בכמה דרכים. קל לעקוף את ההחרגה של untrusted_app, כי כל האפליקציות יכולות להפעיל שירותים בדומיין isolated_app באופן אופציונלי. באופן דומה, אם יתווספו ל-AOSP דומיינים חדשים של אפליקציות צד שלישי, גם להם תהיה גישה ל-scary_debug_device.

הכלל מתירני מדי. רוב הדומיינים לא ייהנו מגישה לכלי לניפוי באגים. הכלל היה צריך להיכתב כך שיאפשר גישה רק לדומיינים שדרושה להם גישה.

ניפוי באגים בתכונות בסביבת הייצור

אסור לכלול תכונות ניפוי באגים בגרסאות build בסביבת הייצור, וגם לא את המדיניות שלהן.

החלופה הפשוטה ביותר היא לאפשר את תכונת ניפוי הבאגים רק כש-SELinux מושבת בגרסאות build של eng/userdebug, כמו adb root ו-adb shell setenforce 0.

אפשרות בטוחה אחרת היא להכניס את הרשאות ניפוי הבאגים לתוך טענת userdebug_or_eng.

הגדלת נפח המדיניות

במאמר Characterizing SEAndroid Policies in the Wild מתוארת מגמה מדאיגה של גידול בהתאמות אישיות של מדיניות המכשיר. המדיניות הספציפית למכשיר צריכה להוות 5-10% מהמדיניות הכוללת שפועלת במכשיר. כמעט בטוח שההתאמות אישיות בטווח של 20%ומעלה מכילות דומיינים עם הרשאות יתר ומדיניות לא תקינה.

מדיניות גדולה מדי שלא נדרשת:

- המדיניות נמצאת ב-ramdisk ומוטמעת גם בזיכרון הליבה, כך שהיא צורכת כמות כפולה של זיכרון.

- צורך ב-bootimage גדול יותר, וכתוצאה מכך מבזבז מקום בדיסק.

- משפיעה על זמני החיפוש של מדיניות זמן הריצה.

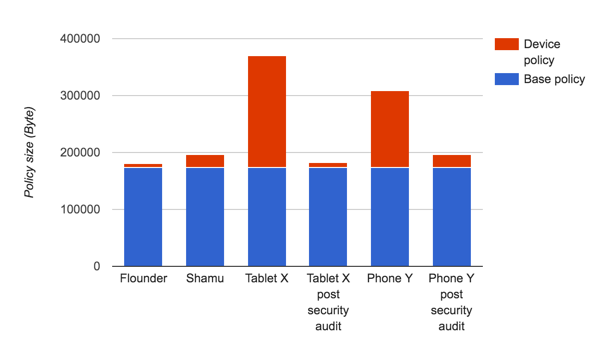

בדוגמה הבאה מוצגים שני מכשירים שבהם המדיניות הספציפית ליצרן כללה 50% ו-40% מהמדיניות במכשיר. כתיבת מחדש של המדיניות הביאה לשיפורים משמעותיים באבטחה ללא פגיעה בפונקציונליות, כפי שמוצג בהמשך. (מכשירי AOSP Shamu ו-Flounder נכללים לצורך השוואה).

איור 1. השוואה של גודל המדיניות הספציפית למכשיר אחרי ביקורת האבטחה.

בשני המקרים, המדיניות צומצמה באופן משמעותי גם בגודל וגם במספר ההרשאות. הירידה בגודל המדיניות נובעת כמעט לחלוטין מהסרת הרשאות מיותרות, שרבות מהן היו ככל הנראה כללים שנוצרו על ידי audit2allow ונוספו למדיניות ללא הבחנה. גם דומיינים לא פעילים היו בעיה בשני המכשירים.

הענקת היכולת dac_override

דחייה מסוג dac_override פירושה שהתהליך הפוגע מנסה לגשת לקובץ עם הרשאות שגויות של משתמש/קבוצה/כל העולם ב-Unix.

כמעט אף פעם הפתרון הנכון הוא להעניק את ההרשאה dac_override.

במקום זאת,

משנים את הרשאות Unix בקובץ או בתהליך. לדומיינים מסוימים, כמו init, vold ו-installd, באמת יש צורך ביכולת לשנות את הרשאות הקבצים ב-Unix כדי לגשת לקבצים של תהליכים אחרים.

הסבר מפורט יותר זמין בבלוג של Dan Walsh.