Damit Geräte als mit Android kompatibel gelten, müssen sie die Anforderungen erfüllen, die im Android Compatibility Definition Document (CDD) beschrieben sind. Die Android-CDD bewertet die Sicherheit einer biometrischen Implementierung anhand von architektonischer Sicherheit und Spoofing-Resistenz.

- Architektonische Sicherheit: Die Widerstandsfähigkeit einer biometrischen Pipeline gegen Kernel- oder Plattformkompromittierungen. Eine Pipeline gilt als sicher, wenn Kernel- und Plattform-Kompromittierungen nicht die Möglichkeit bieten, rohe biometrische Daten zu lesen oder synthetische Daten in die Pipeline einzuschleusen, um die Authentifizierungsentscheidung zu beeinflussen.

- Leistung der biometrischen Sicherheit: Die Leistung der biometrischen Sicherheit wird anhand der Spoof-Akzeptanzrate (SAR), der Falsch-Akzeptanzrate (FAR) und gegebenenfalls der Imitator-Akzeptanzrate (IAR) des biometrischen Verfahrens gemessen. Der SAR ist ein Messwert, der in Android 9 eingeführt wurde, um zu messen, wie widerstandsfähig ein biometrisches Merkmal gegen einen physischen Präsentationsangriff ist. Bei der Messung biometrischer Daten müssen Sie die unten beschriebenen Protokolle einhalten.

Unter Android werden drei Arten von Messwerten verwendet, um die Leistung der biometrischen Sicherheit zu messen.

- Spoof-Akzeptanzrate (SAR): Gibt die Wahrscheinlichkeit an, dass ein biometrisches Modell ein zuvor aufgezeichnetes, als fehlerfrei bekanntes Muster akzeptiert. Bei der Entsperrung per Sprachbefehl wird beispielsweise die Wahrscheinlichkeit gemessen, dass das Smartphone eines Nutzers mit einer aufgezeichneten Sprachprobe entsperrt wird, in der er „Hey Google“ sagt. Solche Angriffe werden als Spoofing-Angriffe bezeichnet. Auch als Impostor Attack Presentation Match Rate (IAPMR) bezeichnet.

- Annahmerate von Impostoren (Imposter Acceptance Rate, IAR): Definiert die Wahrscheinlichkeit, dass ein biometrisches Modell eine Eingabe akzeptiert, die eine bekannte gültige Probe nachahmen soll. Beim Smart Lock-Mechanismus für die Entsperrung per Sprachbefehl wird beispielsweise gemessen, wie oft jemand, der versucht, die Stimme eines Nutzers nachzuahmen (mit ähnlichem Ton und Akzent), das Gerät entsperren kann. Solche Angriffe werden als Identitätsdiebstahl bezeichnet.

- Falsch-Akzeptanz-Rate (FAR): Gibt an, wie oft ein Modell fälschlicherweise eine zufällig ausgewählte falsche Eingabe akzeptiert. Dieser Wert ist zwar nützlich, liefert aber nicht genügend Informationen, um zu beurteilen, wie gut das Modell gegen gezielte Angriffe gewappnet ist.

Trust Agents

Unter Android 10 ändert sich das Verhalten von Trust Agents. Trust Agents können ein Gerät nicht entsperren, sondern nur die Entsperrungsdauer für ein bereits entsperrtes Gerät verlängern. Die Funktion „Vertrauenswürdiges Gesicht“ wird in Android 10 eingestellt.

Biometrische Klassen

Die biometrische Sicherheit wird anhand der Ergebnisse der Architektursicherheits- und Spoofing-Tests klassifiziert. Eine biometrische Implementierung kann als Klasse 3 (früher Hochsicherheit), Klasse 2 (früher Niedrigsicherheit) oder Klasse 1 (früher Mehrfachnutzung) klassifiziert werden. In der folgenden Tabelle sind die allgemeinen Anforderungen für jede biometrische Klasse beschrieben.

Weitere Informationen finden Sie im aktuellen Android-CDD.

| Biometrischer Typ | Messwerte | Biometrische Pipeline | Einschränkungen |

|---|---|---|---|

| Klasse 3 (früher „Strikte Konsistenz“) |

SAR aller PAI-Arten: 0–7% SAR von PAI-Arten der Stufe A: <=7% SAR von PAI-Arten der Stufe B: <=20% SAR einer einzelnen PAI-Art <= 40% (streng empfohlen <= 7%) FAR: 1/50.000 FRR: 10% |

Sicher |

|

| Klasse 2 (früher „Schnell“) |

SAR aller PAI-Arten: 7–20% SAR von PAI-Arten der Stufe A: <=20% SAR von PAI-Arten der Stufe B: <=30% SAR einer einzelnen PAI-Art <= 40% (streng empfohlen <= 20%) FAR: 1/50.000 FRR: 10% |

Sicher |

|

| Klasse 1 (früher „Convenience“) |

SAR aller PAI-Arten: 20–30% SAR von PAI-Arten der Stufe A: <=30% SAR von PAI-Arten der Stufe B: <=40% SAR einer einzelnen PAI-Art <= 40% (streng empfohlen <= 30%) FAR: 1/50.000 FRR: 10% |

Unsicher oder sicher |

|

Modalitäten der Klassen 3, 2 und 1

Biometrische Sicherheitsklassen werden basierend auf der Verfügbarkeit einer sicheren Pipeline und den drei Akzeptanzraten – FAR, IAR und SAR – zugewiesen. Wenn kein Identitätsdiebstahl vorliegt, berücksichtigen wir nur die FAR und SAR.

Im Android Compatibility Definition Document (CDD) finden Sie die Maßnahmen, die für alle Entsperrmethoden ergriffen werden müssen.

Gesichts- und Irisauthentifizierung

Bewertungsprozess

Der Bewertungsprozess besteht aus zwei Phasen. In der Kalibrierungsphase wird der optimale Präsentationsangriff für eine bestimmte Authentifizierungslösung bestimmt (d. h. die kalibrierte Position). In der Testphase wird die kalibrierte Position verwendet, um mehrere Angriffe auszuführen. Dabei wird ausgewertet, wie oft der Angriff erfolgreich war. Hersteller von Android-Geräten und biometrischen Systemen sollten sich über dieses Formular an Android wenden, um die aktuellsten Testrichtlinien zu erhalten.

Es ist wichtig, zuerst die kalibrierte Position zu bestimmen, da der SAR nur mit Angriffen auf die größte Schwachstelle des Systems gemessen werden sollte.

Kalibrierungsphase

Es gibt drei Parameter für die Gesichts- und Irisauthentifizierung, die während der Kalibrierungsphase optimiert werden müssen, um optimale Werte für die Testphase zu erzielen: Präsentationsangriffsinstrument (PAI), Präsentationsformat und Leistung bei unterschiedlichen Personen.

FACE

|

IRIS

|

Vielfalt testen

Die Leistung von Gesichts- und Irismodellen kann je nach Geschlecht, Altersgruppe und ethnischem Hintergrund variieren. Kalibrieren Sie Präsentationsangriffe für verschiedene Gesichter, um die Wahrscheinlichkeit zu erhöhen, Leistungslücken zu erkennen.

Test phase

In der Testphase wird die Leistung der biometrischen Sicherheit mit dem optimierten Präsentationsangriff aus der vorherigen Phase gemessen.

Versuche in der Testphase zählen

Ein einzelner Versuch wird als Zeitfenster zwischen dem Vorzeigen eines Gesichts (echt oder gefälscht) und dem Empfang von Feedback vom Smartphone gezählt (entweder ein Entsperrvorgang oder eine für den Nutzer sichtbare Meldung). Alle Versuche, bei denen das Smartphone nicht genügend Daten zum Abgleich erhalten kann, sollten nicht in die Gesamtzahl der Versuche einbezogen werden, die zur Berechnung des SAR verwendet werden.

Bewertungsprotokoll

Registrierung

Bevor Sie mit der Kalibrierungsphase für die Gesichts- oder Irisauthentifizierung beginnen, rufen Sie die Geräteeinstellungen auf und entfernen Sie alle vorhandenen biometrischen Profile. Nachdem alle vorhandenen Profile entfernt wurden, registrieren Sie ein neues Profil mit dem Zielgesicht oder der Zieliris, das für die Kalibrierung und Tests verwendet werden soll. Achten Sie beim Hinzufügen eines neuen Gesichts- oder Irisprofils darauf, dass die Umgebung gut beleuchtet ist und das Gerät sich in einer Entfernung von 20 bis 80 cm direkt vor dem Gesicht des Ziels befindet.

Kalibrierungsphase

Führen Sie die Kalibrierungsphase für jede der PAI-Arten durch, da unterschiedliche Arten unterschiedliche Größen und andere Eigenschaften haben, die sich auf die optimalen Testbedingungen auswirken können. Bereiten Sie die PAI vor.

FACE

|

IRIS

|

Kalibrierungsphase durchführen

Referenzpositionen

- Referenzposition:Die Referenzposition wird ermittelt, indem der persönliche Assistent in einem angemessenen Abstand (20–80 cm) vor dem Gerät platziert wird, sodass er im Blickfeld des Geräts gut sichtbar ist, aber andere verwendete Gegenstände (z. B. ein Ständer für den persönlichen Assistenten) nicht.

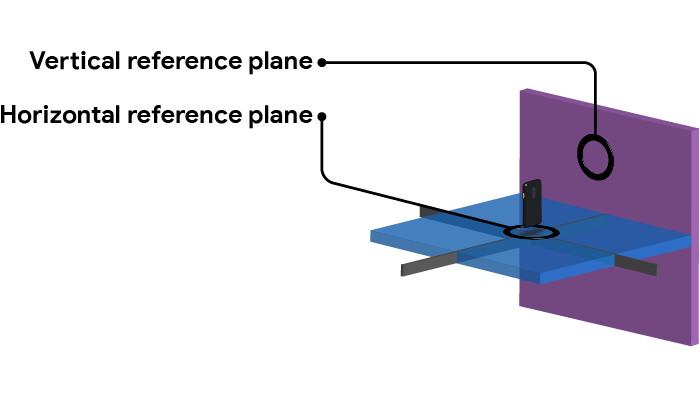

- Horizontale Referenzebene: Wenn sich die PAE in der Referenzposition befindet, ist die horizontale Ebene zwischen dem Gerät und der PAE die horizontale Referenzebene.

- Vertikale Referenzebene:Wenn sich die PAE in der Referenzposition befindet, ist die vertikale Ebene zwischen dem Gerät und der PAE die vertikale Referenzebene.

Abbildung 1: Referenzebenen

Vertikalbogen

Bestimmen Sie die Referenzposition und testen Sie dann die PAI in einem vertikalen Bogen, wobei Sie denselben Abstand zum Gerät wie in der Referenzposition einhalten. Heben Sie die PAI in derselben vertikalen Ebene an, sodass ein Winkel von 10 Grad zwischen dem Gerät und der horizontalen Referenzebene entsteht, und testen Sie die Gesichtsentsperrung.

Heben Sie die PAE weiter an und testen Sie sie in Schritten von 10 Grad, bis sie nicht mehr im Sichtfeld des Geräts zu sehen ist. Notieren Sie sich alle Positionen, an denen das Gerät entsperrt wurde. Wiederholen Sie diesen Vorgang, bewegen Sie die PAI jedoch in einem Abwärtsbogen unter die horizontale Referenzebene. Abbildung 2 unten zeigt ein Beispiel für die Bogentests.

Horizontaler Bogen

Bringen Sie die PAI wieder in die Referenzposition zurück und bewegen Sie sie dann entlang der horizontalen Ebene, um einen Winkel von 10 Grad mit der vertikalen Referenzebene zu bilden. Führen Sie den Test für den vertikalen Bogen mit der PAI in dieser neuen Position durch. Bewegen Sie die PAI in 10-Grad-Schritten entlang der horizontalen Ebene und führen Sie den Test für den vertikalen Bogen an jeder neuen Position aus.

Abbildung 2: Test entlang des vertikalen und horizontalen Bogens

Die Bogentests müssen in 10-Grad-Schritten sowohl für die linke als auch die rechte Seite des Geräts sowie über und unter dem Gerät wiederholt werden.

Die Position, die die zuverlässigsten Entsperrergebnisse liefert, ist die kalibrierte Position für die Art der PAI-Spezies (z. B. 2D- oder 3D-PAI-Spezies).

Testphase

Am Ende der Kalibrierungsphase sollte es pro PAI-Art eine kalibrierte Position geben. Wenn keine kalibrierte Position festgelegt werden kann, sollte die Referenzposition verwendet werden. Die Testmethode wird sowohl für 2D- als auch für 3D-PAI-Arten verwendet.

- Bei registrierten Gesichtern, wobei E>= 10 und mindestens 10 eindeutige Gesichter enthalten sind.

- Gesicht/Iris registrieren

- Führen Sie mit der kalibrierten Position aus der vorherigen Phase U Entsperrenversuche aus. Zählen Sie die Versuche wie im vorherigen Abschnitt beschrieben und achten Sie darauf, dass U >= 10 ist. Notieren Sie die Anzahl der erfolgreichen Entsperrungen. S

- Der SAR kann dann so berechnet werden:

Dabei gilt:

- E = Anzahl der Anmeldungen

- U = Anzahl der Entsperrversuche pro Registrierung

- Si = Anzahl der erfolgreichen Entsperrungen für die Registrierung i

Anzahl der Iterationen, die erforderlich sind, um statistisch gültige Stichproben von Fehlerraten zu erhalten: Annahme eines Konfidenzniveaus von 95 % für alle nachstehend genannten Werte, große N

| Fehlerspanne | Erforderliche Testiterationen pro Thema |

|---|---|

| 1 % | 9595 |

| 2 % | 2401 |

| 3 % | 1067 |

| 5 % | 385 |

| 10 % | 97 |

Zeitaufwand (30 Sekunden pro Versuch, 10 Testpersonen)

| Fehlerspanne | Gesamtzeit |

|---|---|

| 1 % | 799,6 Stunden |

| 2 % | 200,1 Stunden |

| 3 % | 88,9 Stunden |

| 5 % | 32,1 Stunden |

| 10 % | 8,1 Stunden |

Wir empfehlen eine Fehlerspanne von 5 %, was einer tatsächlichen Fehlerrate von 2% bis 12 % in der Population entspricht.

Umfang

In der Testphase wird die Widerstandsfähigkeit der Gesichtserkennung vor allem gegenüber Faksimiles des Gesichts des Zielnutzers gemessen. Nicht auf Faksimile basierende Angriffe wie die Verwendung von LEDs oder Mustern, die als Hauptabzüge dienen, werden nicht berücksichtigt. Auch wenn diese Methoden sich noch nicht als effektiv gegen tiefenbasierte Gesichtsauthentifizierungssysteme erwiesen haben, gibt es nichts, was dies konzeptionell verhindern könnte. Es ist sowohl möglich als auch plausibel, dass zukünftige Studien dies bestätigen werden. Dieses Protokoll wird dann überarbeitet, um die Resilienz gegenüber diesen Angriffen zu messen.

Fingerabdruckauthentifizierung

Unter Android 9 wurde eine Mindestanforderungen an die Widerstandsfähigkeit gegenüber PAIs festgelegt, gemessen an einer Spoof Acceptance Rate (SAR) von maximal 7%. Eine kurze Begründung dafür, warum 7 % festgelegt wurden, finden Sie in diesem Blogpost.

Bewertungsprozess

Der Bewertungsprozess besteht aus zwei Phasen. In der Kalibrierungsphase wird der optimale Präsentationsangriff für eine bestimmte Lösung zur Fingerabdruckauthentifizierung bestimmt, d. h. die kalibrierte Position. In der Testphase wird die kalibrierte Position verwendet, um mehrere Angriffe auszuführen. Dabei wird ausgewertet, wie oft der Angriff erfolgreich war. Hersteller von Android-Geräten und biometrischen Systemen sollten sich über dieses Formular an Android wenden, um die aktuellsten Testrichtlinien zu erhalten.

Kalibrierungsphase

Es gibt drei Parameter für die Fingerabdruckauthentifizierung, die optimiert werden müssen, um optimale Werte für die Testphase zu erzielen: das Präsentationsangriffsinstrument (PAI), das Präsentationsformat und die Leistung bei unterschiedlichen Testpersonen.

- Die PAI ist die physische Fälschung, z. B. gedruckte Fingerabdrücke oder eine gegossene Replik. Dies sind alles Beispiele für Präsentationsmedien. Die folgenden Materialien für Spoofing werden dringend empfohlen.

- Optische Fingerabdrucksensoren (FPS)

- Kopierpapier/Transparenzfolie mit nicht leitender Tinte

- Knox Gelatine

- Latexfarbe

- Elmer's Glue All

- Kapazitiver FPS

- Knox Gelatine

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Latexfarbe

- Ultraschall-FPS

- Knox Gelatine

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Latexfarbe

- Optische Fingerabdrucksensoren (FPS)

- Das Darstellungsformat bezieht sich auf eine weitere Manipulation der PAI oder der Umgebung, die das Spoofing unterstützt. Beispielsweise können Sie ein hochauflösendes Bild eines Fingerabdrucks retuschieren oder bearbeiten, bevor Sie die 3D-Replik erstellen.

- Die Leistung bei unterschiedlichen Themen ist besonders relevant für die Optimierung des Algorithmus. Wenn Sie den Kalibrierungsablauf für verschiedene Geschlechter, Altersgruppen und ethnische Gruppen testen, kann dies oft zu einer deutlich schlechteren Leistung für Segmente der Weltbevölkerung führen. Dies ist ein wichtiger Parameter, der in dieser Phase kalibriert werden muss.

Vielfalt testen

Die Leistung der Fingerabdrucklesegeräte kann je nach Geschlecht, Altersgruppe und ethnischem Hintergrund variieren. Ein kleiner Prozentsatz der Bevölkerung hat Fingerabdrücke, die schwer zu erkennen sind. Daher sollten verschiedene Fingerabdrücke verwendet werden, um die optimalen Parameter für die Erkennung und für Spoofing-Tests zu ermitteln.

Testphase

In der Testphase wird die Leistung der biometrischen Sicherheit gemessen. Die Tests sollten mindestens ohne Mitwirkung des Testobjekts durchgeführt werden. Das bedeutet, dass alle erfassten Fingerabdrücke von einer anderen Oberfläche abgenommen werden, anstatt dass das Testobjekt aktiv an der Erfassung seines Fingerabdrucks teilnimmt, z. B. durch das Anfertigen einer Abformung des Fingers des Testobjekts. Letzteres ist zulässig, aber nicht erforderlich.

Versuche in der Testphase zählen

Ein einzelner Versuch wird als Zeitfenster zwischen dem Vorlegen eines Fingerabdrucks (echt oder gefälscht) am Sensor und dem Empfang von Feedback vom Smartphone gezählt (entweder ein Entsperrvorgang oder eine für den Nutzer sichtbare Meldung).

Alle Versuche, bei denen das Smartphone nicht genügend Daten zum Abgleich erhalten kann, sollten nicht in die Gesamtzahl der Versuche einbezogen werden, die zur Berechnung des SAR verwendet werden.

Bewertungsprotokoll

Registrierung

Bevor Sie mit der Kalibrierungsphase für die Fingerabdruckauthentifizierung beginnen, rufen Sie die Geräteeinstellungen auf und entfernen Sie alle vorhandenen biometrischen Profile. Nachdem alle vorhandenen Profile entfernt wurden, registrieren Sie ein neues Profil mit dem Zielfingerabdruck, der für die Kalibrierung und Tests verwendet wird. Folgen Sie der Anleitung auf dem Bildschirm, bis das Profil erfolgreich registriert wurde.

Kalibrierungsphase

Optische FPS

Dies ähnelt den Kalibrierungsphasen von Ultraschall- und kapazitiven Sensoren, jedoch mit 2D- und 2,5D-PAI-Arten des Fingerabdrucks des Zielnutzers.

- Eine latente Kopie des Fingerabdrucks von einer Oberfläche ablösen.

- Mit 2D-PAI-Arten testen

- Legen Sie den abgenommenen Fingerabdruck auf den Sensor.

- Testen Sie mit 2,5D-PAI-Arten.

- PAI des Fingerabdrucks erstellen

- PAI auf den Sensor legen

Ultraschall-FPS

Für die Ultraschallkalibrierung wird eine latente Kopie des Zielfingerabdrucks aufgenommen. Dazu können beispielsweise Fingerabdrücke verwendet werden, die mit Fingerabdruckpulver aufgenommen wurden, oder gedruckte Kopien eines Fingerabdrucks. Außerdem kann das Bild des Fingerabdrucks manuell retuschiert werden, um eine bessere Fälschung zu erzielen.

Nachdem die latente Kopie des Zielfingerabdrucks abgerufen wurde, wird eine PAI erstellt.

Kapazitiver FPS

Die Kalibrierung für kapazitive Sensoren umfasst dieselben Schritte wie oben für die Ultraschallkalibrierung beschrieben.

Testphase

- Mindestens zehn verschiedene Personen registrieren, wobei dieselben Parameter wie bei der Berechnung der FRR/FAR verwendet werden

- Personenidentitäten für jede Person erstellen

- Der SAR kann dann so gemessen werden:

Anzahl der Iterationen, die erforderlich sind, um statistisch gültige Stichproben von Fehlerraten zu erhalten: Annahme eines Konfidenzniveaus von 95 % für alle nachstehend genannten Werte, große N

| Fehlerspanne | Erforderliche Testiterationen pro Thema |

|---|---|

| 1 % | 9595 |

| 2 % | 2401 |

| 3 % | 1067 |

| 5 % | 385 |

| 10 % | 97 |

Zeitaufwand (30 Sekunden pro Versuch, 10 Testpersonen)

| Fehlerspanne | Gesamtzeit |

|---|---|

| 1 % | 799,6 Stunden |

| 2 % | 200,1 Stunden |

| 3 % | 88,9 Stunden |

| 5 % | 32,1 Stunden |

| 10 % | 8,1 Stunden |

Wir empfehlen eine Fehlerspanne von 5 %, was einer tatsächlichen Fehlerrate von 2% bis 12 % in der Population entspricht.

Umfang

Dieser Prozess ist so eingerichtet, dass die Widerstandsfähigkeit der Fingerabdruckauthentifizierung hauptsächlich gegen Faksimiles des Fingerabdrucks des Zielnutzers getestet wird. Die Testmethodik basiert auf den aktuellen Materialkosten, der Verfügbarkeit und der Technologie. Dieses Protokoll wird überarbeitet, um die Widerstandsfähigkeit gegenüber neuen Materialien und Verfahren zu messen, sobald diese praktisch umsetzbar sind.

Wichtige Überlegungen

Für jede Modalität ist eine andere Testeinrichtung erforderlich. Es gibt jedoch einige gemeinsame Aspekte, die für alle gelten.

Hardware testen

Die erfassten SAR-/IAR-Messwerte können ungenau sein, wenn biometrische Modelle unter idealen Bedingungen und auf anderer Hardware getestet werden, als sie tatsächlich auf einem Mobilgerät erscheinen würden. Modelle für die Entsperrung per Sprachbefehl, die in einer schalltoten Kammer mit mehreren Mikrofonen kalibriert werden, verhalten sich beispielsweise ganz anders, wenn sie in einer lauten Umgebung auf einem Gerät mit nur einem Mikrofon verwendet werden. Um genaue Messwerte zu erhalten, sollten die Tests auf einem echten Gerät mit installierter Hardware durchgeführt werden. Andernfalls sollte die Hardware so installiert werden, wie sie auf dem Gerät angezeigt wird.

Bekannte Angriffe verwenden

Die meisten derzeit verwendeten biometrischen Modalitäten wurden bereits erfolgreich gefälscht und es gibt öffentliche Dokumentationen der Angriffsmethode. Im Folgenden finden Sie eine kurze Übersicht über Testkonfigurationen für Modalitäten mit bekannten Angriffen. Wir empfehlen, nach Möglichkeit die hier beschriebene Einrichtung zu verwenden.

Neue Angriffe antizipieren

Bei Modalitäten, bei denen erhebliche neue Verbesserungen vorgenommen wurden, enthält das Dokument zur Testeinrichtung möglicherweise keine geeignete Einrichtung und es gibt möglicherweise keinen bekannten öffentlichen Angriff. Bei bestehenden Modalitäten muss die Testeinrichtung möglicherweise auch nach einem neu entdeckten Angriff angepasst werden. In beiden Fällen müssen Sie eine angemessene Testeinrichtung entwickeln. Bitte teilen Sie uns über den Link Feedback zur Website unten auf dieser Seite mit, ob Sie einen angemessenen Mechanismus eingerichtet haben, der hinzugefügt werden kann.

Konfigurationen für verschiedene Modalitäten

Fingerabdruck

| IAR | Nicht erforderlich. |

| SAR |

|

Gesicht und Iris

| IAR | Die Untergrenze wird vom SAR erfasst, sodass eine separate Messung nicht erforderlich ist. |

| SAR |

|

Sprache

| IAR |

|

| SAR |

|