किसी डिवाइस को Android के साथ काम करने वाला माना जा सकता है. इसके लिए, डिवाइस में सेट किए गए सिस्टम को Android कंपैटबिलिटी डेफ़िनिशन डॉक्यूमेंट (सीडीडी) में बताई गई ज़रूरी शर्तों को पूरा करना होगा. Android CDD, आर्किटेक्चर की सुरक्षा और नकली पहचान का इस्तेमाल करके, बायोमेट्रिक तरीके से पहचान की पुष्टि करने की सुविधा की सुरक्षा का आकलन करता है.

- आर्किटेक्चर से जुड़ी सुरक्षा: यह बायोमेट्रिक प्रोसेस की सुरक्षा के बारे में बताता है. जैसे, किसी भी तरह के हमले से बचने के लिए, प्रोसेस को कैसे सुरक्षित रखा जाता है. किसी पाइपलाइन को सुरक्षित माना जाता है, अगर कोर और प्लैटफ़ॉर्म के समझौते से, पुष्टि करने के फ़ैसले पर असर डालने के लिए, रॉ बायोमेट्रिक डेटा को पढ़ने या पाइपलाइन में सिंथेटिक डेटा इंजेक्ट करने की सुविधा नहीं मिलती.

- बायोमेट्रिक सुरक्षा की परफ़ॉर्मेंस: बायोमेट्रिक सुरक्षा की परफ़ॉर्मेंस को नकली डेटा स्वीकार करने की दर (एसएआर), गलत डेटा स्वीकार करने की दर (एफ़एआर), और बायोमेट्रिक के लिए, झूठी पहचान स्वीकार करने की दर (आईएआर) से मेज़र किया जाता है. एसएआर एक मेट्रिक है, जिसे Android 9 में पेश किया गया था. इससे यह मेज़र किया जाता है कि किसी बायोमेट्रिक को फ़िज़िकल प्रज़ेंटेशन अटैक से बचाने के लिए, उसे कितना मज़बूत बनाया गया है. बायोमेट्रिक डेटा को मेज़र करते समय, आपको यहां दिए गए प्रोटोकॉल का पालन करना होगा.

Android, बायोमेट्रिक सुरक्षा की परफ़ॉर्मेंस को मेज़र करने के लिए, तीन तरह की मेट्रिक का इस्तेमाल करता है.

- स्पूफ़ स्वीकार करने की दर (एसएआर): इससे यह पता चलता है कि बायोमेट्रिक मॉडल, पहले से रिकॉर्ड किए गए अच्छे सैंपल को स्वीकार करेगा या नहीं. उदाहरण के लिए, वॉइस अनलॉक की सुविधा का इस्तेमाल करके, यह पता लगाया जा सकता है कि किसी व्यक्ति के फ़ोन को, "Ok, Google" बोलकर रिकॉर्ड किए गए उसके सैंपल का इस्तेमाल करके अनलॉक किया जा सकता है या नहीं. हम ऐसे हमलों को स्पूफ़ हमले कहते हैं. इसे इंपोस्टर अटैक प्रज़ेंटेशन मैच रेट (IAPMR) भी कहा जाता है.

- नकली व्यक्ति के तौर पर पहचाने जाने की दर (आईएआर): इससे यह पता चलता है कि बायोमेट्रिक मॉडल, किसी अच्छे सैंपल की नकल करने वाले इनपुट को स्वीकार कर सकता है या नहीं. उदाहरण के लिए, Smart Lock की भरोसेमंद आवाज़ (आवाज़ से अनलॉक करने की सुविधा) की सुविधा में, यह मेट्रिक यह मेज़र करेगी कि कोई व्यक्ति उपयोगकर्ता की आवाज़ (मिलती-जुलती टोन और उच्चारण का इस्तेमाल करके) की नकल करके, कितनी बार उसका डिवाइस अनलॉक कर सकता है. हम ऐसे हमलों को नकली हमले कहते हैं.

- गलत तरीके से स्वीकार किए जाने की दर (एफ़एआर): इससे यह पता चलता है कि कोई मॉडल, गलती से कितनी बार रैंडम तौर पर चुने गए गलत इनपुट को स्वीकार करता है. यह एक काम का मेज़र है, लेकिन इससे यह पता नहीं चलता कि मॉडल, टारगेट किए गए हमलों के लिए कितना कारगर है.

भरोसेमंद एजेंट

Android 10 में, भरोसेमंद एजेंट के काम करने के तरीके में बदलाव किया गया है. भरोसेमंद एजेंट, किसी डिवाइस को अनलॉक नहीं कर सकते. वे सिर्फ़ उस डिवाइस के अनलॉक होने की अवधि को बढ़ा सकते हैं जो पहले से अनलॉक है. Android 10 में, 'फ़ोन मालिक का चेहरा' सुविधा काम नहीं करती.

बायोमेट्रिक क्लास

बायोमेट्रिक सुरक्षा को, सुरक्षा के स्ट्रक्चर और स्पूफ किए जाने की जांच के नतीजों का इस्तेमाल करके बांटा जाता है. बायोमेट्रिक तरीके को क्लास 3 (पहले इसे स्ट्रॉन्ग कहा जाता था), क्लास 2 (पहले इसे वीक कहा जाता था) या क्लास 1 (पहले इसे कंवेंनिएंस कहा जाता था) में बांटा जा सकता है. नीचे दी गई टेबल में, हर बायोमेट्रिक क्लास के लिए सामान्य ज़रूरी शर्तों के बारे में बताया गया है.

ज़्यादा जानकारी के लिए, मौजूदा Android सीडीडी देखें.

| बायोमेट्रिक क्लास | मेट्रिक | बायोमेट्रिक पाइपलाइन | कंस्ट्रेंट |

|---|---|---|---|

| क्लास 3 (पहले इसे 'स्ट्रॉन्ग' कहा जाता था) |

सभी PAI प्रजातियों का एसएआर: 0-7% लेवल A की PAI प्रजातियों का एसएआर: <=7% लेवल B की PAI प्रजातियों का एसएआर: <=20% किसी भी PAI प्रजाति का एसएआर <= 40% (इसका सुझाव दिया जाता है कि यह <= 7% हो) एफ़एआर: 1/50 हज़ार एफ़आरआर: 10% |

सुरक्षित |

|

| क्लास 2 (पहले इसे 'कमज़ोर' कहा जाता था) |

सभी पीएआई प्रजातियों का एसएआर: 7-20% लेवल A पीएआई प्रजातियों का एसएआर: <=20% लेवल B पीएआई प्रजातियों का एसएआर: <=30% किसी भी पीएआई प्रजाति का एसएआर <= 40% (इसका सुझाव दिया जाता है कि यह <= 20% हो) एफ़एआर: 1/50k एफ़आरआर: 10% |

सुरक्षित |

|

| क्लास 1 (पहले इसे सुविधा कहा जाता था) |

सभी PAI प्रजातियों का एसएआर: 20-30% लेवल A की PAI प्रजातियों का एसएआर: <=30% लेवल B की PAI प्रजातियों का एसएआर: <=40% किसी भी PAI प्रजाति का एसएआर <= 40% (इसका सुझाव दिया जाता है कि यह <= 30% हो) एफ़एआर: 1/50k एफ़आरआर: 10% |

सुरक्षित है या असुरक्षित |

|

क्लास 3 बनाम क्लास 2 बनाम क्लास 1 मोडैलिटी

बायोमेट्रिक सुरक्षा की क्लास, सुरक्षित प्रोसेस और तीन तरह की स्वीकार्यता दरों के आधार पर असाइन की जाती हैं - एफ़एआर, आईएआर, और एसएआर. जिन मामलों में किसी व्यक्ति के नाम पर गुमराह करने वाला हमला नहीं होता है, हम सिर्फ़ एफ़एआर और एसएआर को ध्यान में रखते हैं.

डिवाइस को अनलॉक करने के सभी तरीकों के लिए, Android के साथ काम करने की जानकारी देने वाला दस्तावेज़ (सीडीडी) देखें.

चेहरे और आईरिस की पहचान करके पुष्टि करना

आकलन की प्रक्रिया

आकलन की प्रोसेस दो चरणों में होती है. कैलिब्रेशन फ़ेज़, किसी दिए गए ऑथेंटिकेशन सलूशन के लिए सबसे सही प्रज़ेंटेशन अटैक तय करता है. इसे कैलिब्रेट की गई पोज़िशन भी कहा जाता है. टेस्ट फ़ेज़ में, एक से ज़्यादा हमले करने के लिए कैलिब्रेट की गई पोज़िशन का इस्तेमाल किया जाता है. साथ ही, यह भी पता लगाया जाता है कि हमले कितनी बार कामयाब हुए. Android डिवाइसों और बायोमेट्रिक सिस्टम बनाने वाली कंपनियों को जांच से जुड़े सबसे नए दिशा-निर्देश पाने के लिए, यह फ़ॉर्म सबमिट करके Android से संपर्क करना चाहिए.

पहले कैलिब्रेट की गई पोज़िशन तय करना ज़रूरी है, क्योंकि SAR का आकलन सिर्फ़ सिस्टम की सबसे कमज़ोर जगह पर होने वाले हमलों का इस्तेमाल करके किया जाना चाहिए.

कैलिब्रेशन का फ़ेज़

चेहरे और आईरिस की पहचान की पुष्टि करने के लिए, तीन पैरामीटर हैं. इन्हें कैलिब्रेशन के दौरान ऑप्टिमाइज़ करना ज़रूरी है, ताकि टेस्टिंग के चरण के लिए सबसे सही वैल्यू मिल सकें: प्रज़ेंटेशन अटैक इंस्ट्रूमेंट (पीएआई), प्रज़ेंटेशन फ़ॉर्मैट, और अलग-अलग तरह के विषयों के लिए परफ़ॉर्मेंस.

FACE

|

IRIS

|

विविधता की जांच करना

चेहरे और आईरिस के मॉडल, अलग-अलग जेंडर, उम्र समूहों, और नस्लों/जातीयताओं के हिसाब से अलग-अलग तरीके से काम कर सकते हैं. अलग-अलग तरह के चेहरों पर प्रज़ेंटेशन अटैक को कैलिब्रेट करें, ताकि परफ़ॉर्मेंस में अंतर का पता लगाने की संभावनाएं बढ़ सकें.

टेस्ट फ़ेज़

टेस्ट फ़ेज़ में, बायोमेट्रिक सुरक्षा की परफ़ॉर्मेंस को पिछले फ़ेज़ में ऑप्टिमाइज़ किए गए प्रज़ेंटेशन अटैक का इस्तेमाल करके मेज़र किया जाता है.

टेस्ट फ़ेज़ में कोशिशों की संख्या

किसी चेहरे (असल या बदले हुए) को दिखाने और फ़ोन से कोई फ़ीडबैक (अनलॉक इवेंट या उपयोगकर्ता को दिखने वाला मैसेज) मिलने के बीच के समय को एक बार की कोशिश माना जाता है. अगर फ़ोन को मैच करने के लिए ज़रूरत के मुताबिक डेटा नहीं मिलता है, तो उन कोशिशों को SAR का हिसाब लगाने के लिए इस्तेमाल की गई कुल कोशिशों की संख्या में शामिल नहीं किया जाना चाहिए.

इवैलुएशन प्रोटोकॉल

सेट अप

चेहरे या आंख की पुष्टि करने के लिए कैलिब्रेशन फ़ेज़ शुरू करने से पहले, डिवाइस की सेटिंग पर जाएं और सभी मौजूदा बायोमेट्रिक प्रोफ़ाइलें हटाएं. सभी मौजूदा प्रोफ़ाइलें हटाने के बाद, टारगेट किए गए चेहरे या आईरिस की मदद से नई प्रोफ़ाइल रजिस्टर करें. इसका इस्तेमाल कैलिब्रेशन और जांच के लिए किया जाएगा. नई आइरिस या चेहरे की प्रोफ़ाइल जोड़ते समय, यह ज़रूरी है कि आप किसी ऐसी जगह पर हों जहां ज़रूरत के मुताबिक रोशनी हो. साथ ही, डिवाइस को टारगेट किए गए चेहरे के सामने 20 से 80 सेंटीमीटर की दूरी पर सही तरीके से रखा गया हो.

कैलिब्रेशन का फ़ेज़

हर पीएआई प्रजाति के लिए कैलिब्रेशन फ़ेज़ को पूरा करें, क्योंकि अलग-अलग प्रजातियों के अलग-अलग साइज़ और अन्य विशेषताएं होती हैं. इनसे टेस्टिंग के लिए सबसे सही स्थितियों पर असर पड़ सकता है. PAI तैयार करें.

FACE

|

IRIS

|

कैलिब्रेशन फ़ेज़ पूरा करना

रेफ़रंस पोज़िशन

- रेफ़रंस पोज़िशन: रेफ़रंस पोज़िशन तय करने के लिए, पीएआई को डिवाइस के सामने सही दूरी (20 से 80 सेंटीमीटर) पर इस तरह से रखा जाता है कि पीएआई, डिवाइस के व्यू में साफ़ तौर पर दिखे, लेकिन इस्तेमाल किया जा रहा कोई और आइटम (जैसे, पीएआई का स्टैंड) न दिखे.

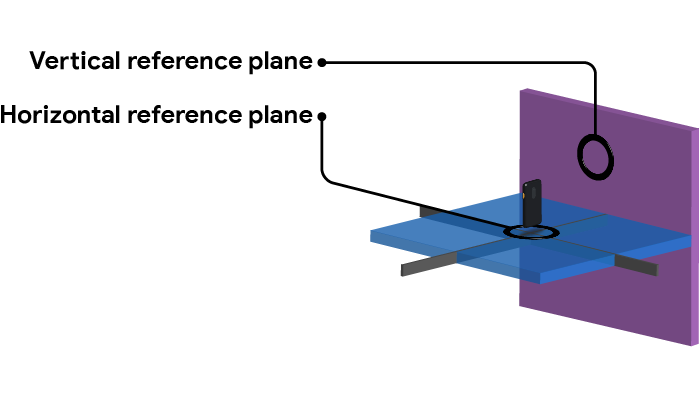

- हॉरिज़ॉन्टल रेफ़रंस प्लेन: जब पीएआई, रेफ़रंस पोज़िशन में होता है, तब डिवाइस और पीएआई के बीच का हॉरिज़ॉन्टल प्लेन, हॉरिज़ॉन्टल रेफ़रंस प्लेन होता है.

- वर्टिकल रेफ़रंस प्लेन: जब पीएआई, रेफ़रंस पोज़िशन में होता है, तब डिवाइस और पीएआई के बीच का वर्टिकल प्लेन, वर्टिकल रेफ़रंस प्लेन होता है.

पहली इमेज. रेफ़रंस प्लेन.

वर्टिकल आर्क

रेफ़रंस पोज़िशन तय करें. इसके बाद, डिवाइस से रेफ़रंस पोज़िशन जैसी ही दूरी बनाए रखते हुए, वर्टिकल आर्क में पीएआई की जांच करें. पीएआई को उसी वर्टिकल प्लेन में ऊपर उठाएं, जिससे डिवाइस और हॉरिज़ॉन्टल रेफ़रंस प्लेन के बीच 10 डिग्री का ऐंगल बन जाए. इसके बाद, फ़ेस अनलॉक की सुविधा की जांच करें.

पीएआई को 10 डिग्री बढ़ाकर जांचते रहें, जब तक कि वह डिवाइस के फ़ील्ड ऑफ़ व्यू में न दिखे. डिवाइस को अनलॉक करने वाली सभी पोज़िशन रिकॉर्ड करें. इस प्रोसेस को दोहराएं, लेकिन पीएआई को क्षैतिज रेफ़रंस प्लेन के नीचे, नीचे की ओर वाले आर्क में ले जाएं. ऐर्क टेस्ट का उदाहरण देखने के लिए, नीचे दिया गया दूसरा चित्र देखें.

हॉरिज़ॉन्टल आर्क

पीएआई को रेफ़रंस पोज़िशन पर वापस लाएं. इसके बाद, वर्टिकल रेफ़रंस प्लेन के साथ 10 डिग्री का ऐंगल बनाने के लिए, उसे हॉरिज़ॉन्टल प्लेन के साथ मूव करें. इस नई स्थिति में, पीएआई की मदद से वर्टिकल आर्क टेस्ट करें. पीएआई को हॉरिज़ॉन्टल प्लेन के साथ 10 डिग्री के अंतराल पर घुमाएं और हर नई पोज़िशन में वर्टिकल आर्क टेस्ट करें.

दूसरी इमेज. वर्टिकल और हॉरिज़ॉन्टल ऐर्क के साथ टेस्टिंग.

आर्क टेस्ट को डिवाइस की बाईं और दाईं ओर, साथ ही ऊपर और नीचे, 10 डिग्री के अंतराल पर दोहराना होगा.

PAI प्रजाति (उदाहरण के लिए, 2D या 3D PAI प्रजाति) के हिसाब से, कैलिब्रेट की गई पोज़िशन, अनलॉक करने के सबसे भरोसेमंद नतीजे देती है.

टेस्टिंग का फ़ेज़

कैलिब्रेशन फ़ेज़ के आखिर में, हर PAI प्रजाति के लिए एक कैलिब्रेट की गई पोज़िशन होनी चाहिए. अगर कैलिब्रेट की गई पोज़िशन तय नहीं की जा सकती, तो रेफ़रंस पोज़िशन का इस्तेमाल किया जाना चाहिए. टेस्ट करने का यह तरीका, 2D और 3D, दोनों तरह की PAI प्रजातियों की जांच करने के लिए आम तौर पर इस्तेमाल किया जाता है.

- रजिस्टर किए गए सभी चेहरों के लिए, E>= 10 और कम से कम 10 यूनीक

चेहरे शामिल होने चाहिए.

- चेहरा/आइरिस रजिस्टर करना

- पिछले चरण में कैलिब्रेट की गई पोज़िशन का इस्तेमाल करके, पिछले सेक्शन में बताए गए तरीके के मुताबिक, U अनलॉक करने की कोशिशें करें. साथ ही, U >= 10 होने पर, कोशिशों की गिनती करें. अनलॉक किए गए डिवाइसों की संख्या रिकॉर्ड करें S.

- इसके बाद, SAR को इस तरह मेज़र किया जा सकता है:

यहां:

- E = रजिस्टर करने वाले लोगों की संख्या

- U = हर रजिस्ट्रेशन के लिए, अनलॉक करने की कोशिशों की संख्या

- Si = रजिस्टर करने के लिए, i नंबर वाले डिवाइस को अनलॉक करने की संख्या

गड़बड़ी की दरों के आंकड़ों के हिसाब से मान्य सैंपल पाने के लिए, ज़रूरी दोहराव: यहां दिए गए सभी मामलों के लिए 95% कॉन्फ़िडेंस के साथ अनुमान, बड़े N

| गड़बड़ी का मार्जिन | हर विषय के लिए टेस्ट के दोहराव की ज़रूरत है |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

ज़रूरी समय (हर कोशिश के लिए 30 सेकंड, 10 विषय)

| गड़बड़ी का मार्जिन | सुनने का कुल समय |

|---|---|

| 1% | 799.6 घंटे |

| 2% | 200.1 घंटे |

| 3% | 88.9 घंटे |

| 5% | 32.1 घंटे |

| 10% | 8.1 घंटे |

हमारा सुझाव है कि आप 5% के मार्जिन ऑफ़ एरर को टारगेट करें. इससे, जनसंख्या में 2% से 12% के बीच की गड़बड़ी की दर का पता चलता है.

दायरा

टेस्ट फ़ेज़ में, चेहरे की पहचान की सुविधा के काम करने के तरीके का आकलन किया जाता है. यह आकलन, मुख्य रूप से टारगेट किए गए उपयोगकर्ता के चेहरे की फ़ैक्सिमाइल के आधार पर किया जाता है. यह फ़ैक्सिमाइल के अलावा, अन्य तरीकों से होने वाले हमलों से बचाने में मदद नहीं करता. जैसे, एलईडी का इस्तेमाल करना या मुख्य प्रिंट के तौर पर काम करने वाले पैटर्न. हालांकि, अब तक यह साबित नहीं हुआ है कि ये टेक्नोलॉजी, डेप्थ-बेस्ड फेस की पुष्टि करने वाले सिस्टम के मुकाबले असरदार हैं. हालांकि, सैद्धांतिक तौर पर ऐसा हो सकता है. आने वाले समय में होने वाली रिसर्च से यह पता चल सकता है कि ऐसा ही है. इस प्रोटोकॉल में बदलाव किया जाएगा, ताकि इन हमलों के ख़िलाफ़ सुरक्षा के स्तर को मेज़र किया जा सके.

फ़िंगरप्रिंट प्रमाणीकरण

Android 9 में, पीएआई के लिए कम से कम रेज़िलिएंस तय किया गया था. इसे स्पूफ़ स्वीकार करने की दर (एसएआर) से मेज़र किया जाता है. यह दर 7% से कम या उसके बराबर होनी चाहिए. इस ब्लॉग पोस्ट में, इस बारे में बताया गया है कि खास तौर पर 7% का इस्तेमाल क्यों किया जाता है.

आकलन की प्रक्रिया

आकलन की प्रोसेस दो चरणों में होती है. कैलिब्रेशन फ़ेज़, किसी फ़िंगरप्रिंट ऑथेंटिकेशन सलूशन (यानी, कैलिब्रेट की गई पोज़िशन) के लिए, सबसे सही प्रज़ेंटेशन अटैक तय करता है. टेस्ट फ़ेज़ में, एक से ज़्यादा हमले करने के लिए कैलिब्रेट की गई पोज़िशन का इस्तेमाल किया जाता है. साथ ही, यह भी पता लगाया जाता है कि हमले कितनी बार कामयाब हुए. Android डिवाइसों और बायोमेट्रिक सिस्टम के मैन्युफ़ैक्चरर को जांच से जुड़े सबसे नए दिशा-निर्देशों के लिए, Android से संपर्क करना चाहिए. इसके लिए, उन्हें यह फ़ॉर्म सबमिट करना होगा.

कैलिब्रेशन का फ़ेज़

फ़िंगरप्रिंट की पुष्टि करने के लिए तीन पैरामीटर होते हैं. टेस्टिंग फ़ेज़ के लिए बेहतरीन वैल्यू पक्का करने के लिए, इन पैरामीटर को ऑप्टिमाइज़ करना ज़रूरी है: प्रज़ेंटेशन अटैक इंस्ट्रूमेंट (पीएआई), प्रज़ेंटेशन फ़ॉर्मैट, और अलग-अलग विषयों के लिए परफ़ॉर्मेंस

- पीएआई, फ़िज़िकल स्पूफ़ होता है. जैसे, प्रिंट किए गए उंगलियों के निशान या मोल्ड की गई प्रतिकृति, ये सभी प्रज़ेंटेशन मीडिया के उदाहरण हैं. हमारा सुझाव है कि आप इन नकली कॉन्टेंट का इस्तेमाल करें

- ऑप्टिकल फ़िंगरप्रिंट सेंसर (एफ़पीएस)

- कॉपी पेपर/ट्रांसपेरेंसी, जिसमें चालक नहीं होने वाली स्याही का इस्तेमाल किया गया हो

- Knox Gelatin

- लेटेक्स पेंट

- Elmer's Glue All

- कैपेसिटिव एफ़पीएस

- Knox Gelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- लेटेक्स पेंट

- अल्ट्रासोनिक एफ़पीएस

- Knox Gelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- लेटेक्स पेंट

- ऑप्टिकल फ़िंगरप्रिंट सेंसर (एफ़पीएस)

- प्रज़ेंटेशन फ़ॉर्मैट, पीएआई या एनवायरमेंट में बदलाव करने से जुड़ा है. ऐसा स्पूफ़िंग में मदद करने के लिए किया जाता है. उदाहरण के लिए, 3D डुप्लीकेट बनाने से पहले, फ़िंगरप्रिंट की हाई रिज़ॉल्यूशन वाली इमेज में बदलाव करना या उसे फिर से तैयार करना.

- अलग-अलग विषयों पर वीडियो की परफ़ॉर्मेंस, एल्गोरिदम को बेहतर बनाने के लिए खास तौर पर अहम है. विषय के लिंग, उम्र समूहों, और नस्लों/जातियों के हिसाब से कैलिब्रेशन फ़्लो की जांच करने से, अक्सर दुनिया भर की जनसंख्या के सेगमेंट के लिए काफ़ी खराब परफ़ॉर्मेंस का पता चल सकता है. साथ ही, इस चरण में कैलिब्रेट करने के लिए यह एक अहम पैरामीटर है.

विविधता की जांच करना

फ़िंगरप्रिंट रीडर, लिंग, उम्र समूह, और नस्ल/जातीयता के हिसाब से अलग-अलग तरीके से काम कर सकते हैं. कुछ लोगों के फ़िंगरप्रिंट को पहचानना मुश्किल होता है. इसलिए, पहचान करने और स्पूफ़ की जांच करने के लिए, अलग-अलग फ़िंगरप्रिंट का इस्तेमाल किया जाना चाहिए.

टेस्टिंग का फ़ेज़

टेस्ट फ़ेज़ में, बायोमेट्रिक सिक्योरिटी की परफ़ॉर्मेंस को मेज़र किया जाता है. कम से कम, जांच बिना सहमति के की जानी चाहिए. इसका मतलब है कि इकट्ठा किए गए किसी भी फ़िंगरप्रिंट को किसी दूसरी सतह से उठाकर लिया जाना चाहिए. इसके बजाय, टारगेट को अपने फ़िंगरप्रिंट इकट्ठा करने में सक्रिय रूप से हिस्सा लेना चाहिए, जैसे कि व्यक्ति की उंगली का मोल्ड बनाना. हालांकि, ऐसा करना ज़रूरी नहीं है.

टेस्ट फ़ेज़ में कोशिशों की संख्या

सेंसर पर फ़िंगरप्रिंट (असल या नकली) को दिखाने और फ़ोन से कोई फ़ीडबैक (अनलॉक इवेंट या उपयोगकर्ता को दिखने वाला मैसेज) मिलने के बीच के समय को एक बार की कोशिश माना जाता है.

अगर फ़ोन को मैच करने के लिए ज़रूरत के मुताबिक डेटा नहीं मिलता है, तो उन कोशिशों को SAR का हिसाब लगाने के लिए इस्तेमाल की गई कुल कोशिशों की संख्या में शामिल नहीं किया जाना चाहिए.

इवैलुएशन प्रोटोकॉल

सेट अप

फ़िंगरप्रिंट की पुष्टि करने के लिए, कैलिब्रेशन का फ़ेज़ शुरू करने से पहले, डिवाइस की सेटिंग पर जाएं और सभी मौजूदा बायोमेट्रिक प्रोफ़ाइलें हटाएं. सभी मौजूदा प्रोफ़ाइलें हटाने के बाद, टारगेट फ़िंगरप्रिंट के साथ एक नई प्रोफ़ाइल रजिस्टर करें. इसका इस्तेमाल कैलिब्रेशन और जांच के लिए किया जाएगा. जब तक प्रोफ़ाइल रजिस्टर नहीं हो जाती, तब तक स्क्रीन पर दिए गए सभी निर्देशों का पालन करें.

कैलिब्रेशन का फ़ेज़

ऑप्टिकल एफ़पीएस

यह अल्ट्रासोनिक और कैपेसिटिव कैलब्रेशन के फ़ेज़ से मिलता-जुलता है. हालांकि, इसमें टारगेट किए गए उपयोगकर्ता के फ़िंगरप्रिंट के 2D और 2.5D PAI स्पेसिज़, दोनों का इस्तेमाल किया जाता है.

- किसी सतह से फ़िंगरप्रिंट की लैन्टेंट कॉपी को हटाना.

- 2D PAI प्रजाति के साथ टेस्ट करना

- उंगली को सेंसर पर रखें

- 2.5D PAI प्रजाति के साथ टेस्ट करें.

- फ़िंगरप्रिंट का पीएआई बनाना

- पीएआई को सेंसर पर रखें

अल्ट्रासोनिक एफ़पीएस

अल्ट्रासोनिक के लिए कैलिब्रेट करने में, टारगेट फ़िंगरप्रिंट की एक कॉपी को हटाना शामिल है. उदाहरण के लिए, ऐसा फ़िंगरप्रिंट पाउडर से लिए गए फ़िंगरप्रिंट या फ़िंगरप्रिंट की प्रिंट की गई कॉपी का इस्तेमाल करके किया जा सकता है. साथ ही, बेहतर स्पूफ़ बनाने के लिए, फ़िंगरप्रिंट की इमेज को मैन्युअल तरीके से फिर से छूना भी शामिल हो सकता है.

टारगेट फ़िंगरप्रिंट की लатент कॉपी मिलने के बाद, एक पीएआई बनाया जाता है.

कैपेसिटिव एफ़पीएस

कैपेसिटिव सेंसर को कैलिब्रेट करने के लिए, ऊपर बताए गए वही चरण अपनाएं जो अल्ट्रासोनिक सेंसर को कैलिब्रेट करने के लिए बताए गए हैं.

टेस्टिंग का फ़ेज़

- एफ़आरआर/एफ़एआर का हिसाब लगाते समय इस्तेमाल किए गए पैरामीटर का इस्तेमाल करके, कम से कम 10 यूनीक लोगों को रजिस्टर करें

- हर व्यक्ति के लिए पीएआई बनाना

- इसके बाद, SAR को इस तरह मेज़र किया जा सकता है:

गड़बड़ी की दरों के आंकड़ों के हिसाब से मान्य सैंपल पाने के लिए, ज़रूरी दोहराव: यहां दिए गए सभी मामलों के लिए 95% कॉन्फ़िडेंस के साथ अनुमान, बड़े N

| गड़बड़ी का मार्जिन | हर विषय के लिए टेस्ट के दोहराव की ज़रूरत है |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

ज़रूरी समय (हर कोशिश के लिए 30 सेकंड, 10 विषय)

| गड़बड़ी का मार्जिन | सुनने का कुल समय |

|---|---|

| 1% | 799.6 घंटे |

| 2% | 200.1 घंटे |

| 3% | 88.9 घंटे |

| 5% | 32.1 घंटे |

| 10% | 8.1 घंटे |

हमारा सुझाव है कि आप 5% के मार्जिन ऑफ़ एरर को टारगेट करें. इससे, जनसंख्या में 2% से 12% के बीच की गड़बड़ी की दर का पता चलता है.

दायरा

यह प्रोसेस, फ़िंगरप्रिंट की पुष्टि करने की सुविधा के काम करने के तरीके की जांच करने के लिए सेट अप की गई है. यह जांच मुख्य रूप से, टारगेट किए गए उपयोगकर्ता के फ़िंगरप्रिंट के फ़ैक्सिमाइल के आधार पर की जाती है. जांच का तरीका, मटीरियल की मौजूदा कीमत, उपलब्धता, और टेक्नोलॉजी के आधार पर तय किया जाता है. इस प्रोटोकॉल में बदलाव किया जाएगा, ताकि नए कॉन्टेंट और तकनीकों के लिए, सुरक्षा के स्तर का आकलन किया जा सके. ऐसा तब किया जाएगा, जब उन्हें लागू करना व्यावहारिक हो जाएगा.

ध्यान देने वाली सामान्य बातें

हर मोडैलिटी के लिए, टेस्ट का अलग सेटअप ज़रूरी होता है. हालांकि, कुछ सामान्य बातें सभी पर लागू होती हैं.

असल हार्डवेयर की जांच करना

इकट्ठा की गई SAR/IAR मेट्रिक गलत हो सकती हैं. ऐसा तब होता है, जब बायोमेट्रिक मॉडल की जांच, आदर्श परिस्थितियों में और मोबाइल डिवाइस पर दिखने वाले हार्डवेयर के बजाय, किसी दूसरे हार्डवेयर पर की जाती है. उदाहरण के लिए, आवाज़ से अनलॉक करने की सुविधा के ऐसे मॉडल जिन्हें कई माइक्रोफ़ोन वाले सेटअप का इस्तेमाल करके, ऐनेकोइक चैंबर में कैलिब्रेट किया गया है, शोरगुल वाले माहौल में एक माइक्रोफ़ोन वाले डिवाइस पर इस्तेमाल करने पर, बहुत अलग तरीके से काम करते हैं. सटीक मेट्रिक कैप्चर करने के लिए, टेस्ट को किसी डिवाइस पर किया जाना चाहिए. उस डिवाइस पर, हार्डवेयर इंस्टॉल होना चाहिए. अगर ऐसा नहीं है, तो डिवाइस पर दिखने वाले हार्डवेयर के साथ टेस्ट किया जाना चाहिए.

पहले से पता चलने वाले हमलों का इस्तेमाल करना

फ़िलहाल, इस्तेमाल में मौजूद ज़्यादातर बायोमेट्रिक मोड को स्पूफ़ किया जा चुका है. साथ ही, हमले के तरीके से जुड़ा सार्वजनिक दस्तावेज़ भी मौजूद है. हम यहां उन मोडैलिटी के लिए टेस्ट सेटअप की खास जानकारी देते हैं जिन पर पहले से ही हमले हुए हैं. हमारा सुझाव है कि जहां भी हो सके वहां यहां बताए गए सेटअप का इस्तेमाल करें.

नए हमलों का अनुमान लगाना

जिन मोड में नए और अहम सुधार किए गए हैं उनके लिए, हो सकता है कि जांच के लिए सेट अप किए गए दस्तावेज़ में सही सेटअप न हो. साथ ही, हो सकता है कि कोई सार्वजनिक हमला न हुआ हो. नए तरीके से खोजे गए हमले के बाद, मौजूदा मोडैलिटी के टेस्ट सेटअप को भी ट्यून करने की ज़रूरत पड़ सकती है. दोनों ही मामलों में, आपको एक सही टेस्ट सेटअप करना होगा. अगर आपने कोई ऐसा तरीका सेट अप किया है जिसे जोड़ा जा सकता है, तो कृपया इस पेज पर सबसे नीचे मौजूद साइट के बारे में सुझाव/राय दें या शिकायत करें लिंक का इस्तेमाल करके हमें बताएं.

अलग-अलग मोड के लिए सेटअप

फ़िंगरप्रिंट

| IAR | ज़रूरी नहीं है. |

| SAR |

|

चेहरा और आइरिस

| IAR | लोअर बाउंड को एसएआर कैप्चर करेगा, इसलिए इसे अलग से मेज़र करने की ज़रूरत नहीं है. |

| SAR |

|

आवाज़

| IAR |

|

| SAR |

|