การติดตั้งใช้งานอุปกรณ์ต้องเป็นไปตามข้อกำหนดที่ระบุไว้ในเอกสารคำจำกัดความความเข้ากันได้กับ Android (CDD) จึงจะถือว่าเข้ากันได้กับ Android CDD ของ Android จะประเมินความปลอดภัยของการใช้งานข้อมูลไบโอเมตริกโดยใช้ความปลอดภัยเชิงสถาปัตยกรรมและความสามารถในการจำลองข้อมูล

- ความปลอดภัยเชิงสถาปัตยกรรม: ความยืดหยุ่นของไปป์ไลน์ข้อมูลไบโอเมตริกต่อการประนีประนอมเคอร์เนลหรือแพลตฟอร์ม ระบบจะถือว่าไปป์ไลน์ปลอดภัยหากการประนีประนอมเคอร์เนลและแพลตฟอร์มไม่ทำให้สามารถอ่านข้อมูลไบโอเมตริกดิบหรือแทรกข้อมูลสังเคราะห์ลงในไปป์ไลน์เพื่อส่งผลต่อการตัดสินใจตรวจสอบสิทธิ์

- ประสิทธิภาพการรักษาความปลอดภัยข้อมูลไบโอเมตริก: ประสิทธิภาพการรักษาความปลอดภัยข้อมูลไบโอเมตริกจะวัดจากอัตรายอมรับการปลอมแปลง (SAR), อัตรายอมรับที่ผิดพลาด (FAR) และอัตรายอมรับผู้แอบอ้าง (IAR) ของข้อมูลไบโอเมตริก (หากมี) SAR คือเมตริกที่เปิดตัวใน Android 9 เพื่อวัดความทนทานของข้อมูลไบโอเมตริกต่อการโจมตีด้วยการแสดงข้อมูลไบโอเมตริก เมื่อวัดข้อมูลไบโอเมตริก คุณต้องปฏิบัติตามโปรโตคอลที่อธิบายไว้ด้านล่าง

Android ใช้เมตริก 3 ประเภทในการวัดประสิทธิภาพการรักษาความปลอดภัยข้อมูลไบโอเมตริก

- อัตราการยอมรับการปลอมแปลง (SAR): กําหนดเมตริกของโอกาสที่โมเดลข้อมูลไบโอเมตริกจะยอมรับตัวอย่างที่บันทึกไว้ก่อนหน้านี้ซึ่งทราบดีว่าถูกต้อง ตัวอย่างเช่น การปลดล็อกด้วยเสียงจะวัดโอกาสในการปลดล็อกโทรศัพท์ของผู้ใช้โดยใช้ตัวอย่างเสียงที่บันทึกไว้ว่า "Ok Google" เราเรียกการโจมตีดังกล่าวว่าการโจมตีแบบสแปม หรือที่เรียกว่าอัตราการจับคู่การนำเสนอ (IAPMR) ของโจมตีโดยผู้แอบอ้างเป็นบุคคลอื่น

- อัตราการยอมรับผู้แอบอ้าง (IAR): กําหนดเมตริกของโอกาสที่โมเดลข้อมูลไบโอเมตริกจะยอมรับอินพุตที่มีไว้เพื่อเลียนแบบตัวอย่างที่รู้จักดี ตัวอย่างเช่น ในกลไกปลดล็อกด้วยเสียงที่เชื่อถือได้ (ปลดล็อกด้วยเสียง) ระบบจะวัดความถี่ที่บุคคลที่พยายามเลียนแบบเสียงของผู้ใช้ (โดยใช้น้ำเสียงและสำเนียงที่คล้ายกัน) ปลดล็อกอุปกรณ์ได้ เราเรียกการโจมตีดังกล่าวว่าการโจมตีโดยผู้แอบอ้างเป็นบุคคลอื่น

- อัตราการยอมรับที่ไม่ถูกต้อง (FAR): กําหนดเมตริกความถี่ที่โมเดลยอมรับอินพุตที่ไม่ถูกต้องซึ่งเลือกแบบสุ่ม แม้ว่าการวัดนี้มีประโยชน์ แต่ก็มีข้อมูลไม่เพียงพอที่จะประเมินประสิทธิภาพของโมเดลในการรับมือกับการโจมตีที่มีเป้าหมาย

เอเจนต์ความน่าเชื่อถือ

Android 10 เปลี่ยนลักษณะการทำงานของเอเจนต์ความน่าเชื่อถือ เอเจนต์ความน่าเชื่อถือจะปลดล็อกอุปกรณ์ไม่ได้ แต่จะขยายระยะเวลาการปลดล็อกสำหรับอุปกรณ์ที่ปลดล็อกอยู่แล้วได้เท่านั้น ใบหน้าที่เชื่อถือได้ถูกเลิกใช้งานใน Android 10

คลาสข้อมูลไบโอเมตริก

ความปลอดภัยด้านข้อมูลไบโอเมตริกจะจัดประเภทโดยใช้ผลลัพธ์จากการทดสอบความปลอดภัยเชิงสถาปัตยกรรมและการจำลอง การใช้งานข้อมูลไบโอเมตริกสามารถแบ่งออกเป็นระดับ 3 (เดิมคือระดับสูง), ระดับ 2 (เดิมคือระดับต่ำ) หรือระดับ 1 (เดิมคือระดับความสะดวก) ตารางด้านล่างอธิบายข้อกำหนดทั่วไปสำหรับคลาสข้อมูลไบโอเมตริกแต่ละคลาส

โปรดดูรายละเอียดเพิ่มเติมใน CDD ของ Android ฉบับปัจจุบัน

| คลาสไบโอเมตริก | เมตริก | ไปป์ไลน์ข้อมูลไบโอเมตริก | ข้อจำกัด |

|---|---|---|---|

| คลาส 3 (เดิมคือ Strong) |

SAR ของสายพันธุ์ PAI ทั้งหมด: 0-7% SAR ของสายพันธุ์ PAI ระดับ A: <=7% SAR ของสายพันธุ์ PAI ระดับ B: <=20% SAR ของสายพันธุ์ PAI แต่ละสายพันธุ์ <= 40% (แนะนำอย่างยิ่ง <= 7%) FAR: 1/50,000 FRR: 10% |

ปลอดภัย |

|

| ระดับ 2 (เดิมคือ "อ่อน") |

SAR ของสายพันธุ์ PAI ทั้งหมด: 7-20% SAR ของสายพันธุ์ PAI ระดับ A: <=20% SAR ของสายพันธุ์ PAI ระดับ B: <=30% SAR ของสายพันธุ์ PAI แต่ละสายพันธุ์ <= 40% (แนะนำอย่างยิ่ง <= 20%) FAR: 1/50,000 FRR: 10% |

ปลอดภัย |

|

| ระดับ 1 (เดิมคือ "ความสะดวก") |

SAR ของสายพันธุ์ PAI ทั้งหมด: 20-30% SAR ของสายพันธุ์ PAI ระดับ A: <=30% SAR ของสายพันธุ์ PAI ระดับ B: <=40% SAR ของสายพันธุ์ PAI แต่ละสายพันธุ์ <= 40% (แนะนำอย่างยิ่ง <= 30%) FAR: 1/50,000 FRR: 10% |

ไม่ปลอดภัยหรือปลอดภัย |

|

รูปแบบของคลาส 3 เทียบกับคลาส 2 เทียบกับคลาส 1

ระบบจะกำหนดคลาสการรักษาความปลอดภัยข้อมูลไบโอเมตริกตามการมีไปป์ไลน์ที่ปลอดภัยและอัตราการยอมรับ 3 ระดับ ได้แก่ FAR, IAR และ SAR ในกรณีที่ไม่มีฟิชชิง เราจะพิจารณาเฉพาะ FAR และ SAR

ดูมาตรการที่จะใช้กับรูปแบบการปลดล็อกทั้งหมดได้ในเอกสารคำจำกัดความความเข้ากันได้ของ Android (CDD)

การตรวจสอบสิทธิ์ด้วยใบหน้าและม่านตา

กระบวนการประเมิน

กระบวนการประเมินประกอบด้วย 2 ระยะ ระยะ การปรับเทียบจะกำหนดการโจมตีด้วยการแสดงผลที่เหมาะสมที่สุดสำหรับโซลูชันการตรวจสอบสิทธิ์หนึ่งๆ (นั่นคือตําแหน่งที่ปรับเทียบแล้ว) ระยะ การทดสอบใช้ตำแหน่งที่ปรับเทียบเพื่อทำการโจมตีหลายครั้งและประเมินจำนวนครั้งที่การโจมตีสำเร็จ ผู้ผลิตอุปกรณ์ Android และระบบข้อมูลไบโอเมตริกควรติดต่อ Android เพื่อขอคำแนะนำการทดสอบล่าสุดโดยส่งแบบฟอร์มนี้

คุณควรกำหนดตำแหน่งที่ปรับเทียบก่อน เนื่องจาก SAR ควรวัดโดยใช้การโจมตีจุดอ่อนที่ใหญ่ที่สุดในระบบเท่านั้น

ระยะการปรับ

พารามิเตอร์ 3 รายการสำหรับการรับรองใบหน้าและม่านตาที่ต้องเพิ่มประสิทธิภาพในระยะการปรับเทียบเพื่อให้ได้ค่าที่เหมาะสมที่สุดสำหรับระยะการทดสอบ ได้แก่ เครื่องมือโจมตีด้วยการแสดงภาพ (PAI) รูปแบบการแสดงภาพ และประสิทธิภาพในผู้ทดสอบที่หลากหลาย

FACE

|

IRIS

|

การทดสอบความหลากหลาย

โมเดลใบหน้าและม่านตาอาจทำงานแตกต่างกันไปตามเพศ กลุ่มอายุ และเชื้อชาติ/ชาติพันธุ์ ปรับเทียบการโจมตีด้วยภาพผ่านใบหน้าที่หลากหลายเพื่อเพิ่มโอกาสในการค้นพบช่องโหว่ด้านประสิทธิภาพให้มากที่สุด

ระยะการทดสอบ

ระยะการทดสอบคือช่วงที่วัดประสิทธิภาพความปลอดภัยด้านข้อมูลไบโอเมตริกโดยใช้การโจมตีด้วยภาพที่ได้รับการเพิ่มประสิทธิภาพจากระยะก่อนหน้า

นับจำนวนครั้งที่พยายามในช่วงทดสอบ

ระบบจะนับความพยายาม 1 ครั้งเป็นช่วงเวลาระหว่างการแสดงใบหน้า (จริงหรือจำลอง) กับการรับความคิดเห็นบางอย่างจากโทรศัพท์ (เหตุการณ์การปลดล็อกหรือข้อความที่ผู้ใช้มองเห็น) การพยายามทั้งหมดที่โทรศัพท์ไม่สามารถรับข้อมูลได้เพียงพอที่จะพยายามจับคู่ไม่ควรรวมอยู่ในจํานวนการพยายามทั้งหมดที่ใช้เพื่อคํานวณ SAR

โปรโตคอลการประเมิน

การลงทะเบียน

ก่อนเริ่มขั้นตอนการปรับเทียบการตรวจสอบสิทธิ์ด้วยใบหน้าหรือม่านตา ให้ไปที่การตั้งค่าอุปกรณ์และนำโปรไฟล์ข้อมูลไบโอเมตริกที่มีอยู่ทั้งหมดออก หลังจากนำโปรไฟล์ที่มีอยู่ทั้งหมดออกแล้ว ให้ลงทะเบียนโปรไฟล์ใหม่ด้วยใบหน้าหรือม่านตาเป้าหมายที่จะใช้สำหรับการสอบเทียบและทดสอบ คุณควรอยู่ในสภาพแวดล้อมที่มีแสงสว่างเพียงพอเมื่อเพิ่มโปรไฟล์ใบหน้าหรือม่านตาใหม่ และอุปกรณ์ควรอยู่ในตำแหน่งที่เหมาะสมตรงหน้าใบหน้าเป้าหมายโดยห่างจากใบหน้า 20-80 ซม.

ระยะการปรับ

ดำเนินการตามขั้นตอนการสอบเทียบสำหรับสายพันธุ์ PAI แต่ละสายพันธุ์เนื่องจากสายพันธุ์ต่างๆ มีขนาดและลักษณะอื่นๆ ที่แตกต่างกัน ซึ่งอาจส่งผลต่อเงื่อนไขที่ดีที่สุดสำหรับการทดสอบ เตรียม PAI

FACE

|

IRIS

|

ดำเนินการปรับเทียบ

ตำแหน่งอ้างอิง

- ตำแหน่งอ้างอิง: ตำแหน่งอ้างอิงจะกำหนดโดยการวาง PAI ที่ระยะห่างที่เหมาะสม (20-80 ซม.) ด้านหน้าอุปกรณ์ในลักษณะที่มองเห็น PAI อย่างชัดเจนในมุมมองของอุปกรณ์ แต่ไม่เห็นสิ่งอื่นๆ ที่ใช้อยู่ (เช่น ขาตั้งของ PAI)

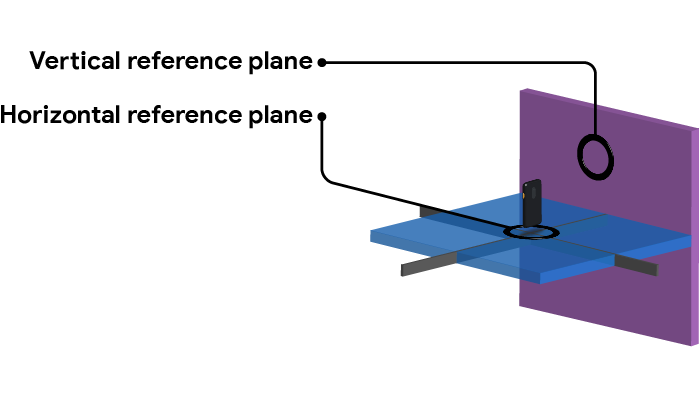

- ระนาบอ้างอิงแนวนอน: เมื่อ PAI อยู่ในตำแหน่งอ้างอิง ระนาบแนวนอนระหว่างอุปกรณ์กับ PAI จะเป็นระนาบอ้างอิงแนวนอน

- ระนาบอ้างอิงแนวตั้ง: เมื่อ PAI อยู่ในตําแหน่งอ้างอิง ระนาบแนวตั้งระหว่างอุปกรณ์กับ PAI จะเป็นระนาบอ้างอิงแนวตั้ง

รูปที่ 1 ระนาบอ้างอิง

ส่วนโค้งแนวตั้ง

กำหนดตำแหน่งอ้างอิง จากนั้นทดสอบ PAI ในแนวโค้งแนวตั้งโดยรักษาระยะห่างจากอุปกรณ์ให้เท่ากันกับตำแหน่งอ้างอิง ยก PAI ในระนาบแนวตั้งเดียวกัน โดยให้อุปกรณ์ทำมุม 10 องศากับระนาบอ้างอิงแนวนอน แล้วทดสอบการปลดล็อกด้วยใบหน้า

ยกและทดสอบ PAI ต่อไปโดยเพิ่มทีละ 10 องศาจนกว่า PAI จะมองไม่เห็นอีกต่อไปในมุมมองของอุปกรณ์ บันทึกตำแหน่งที่ปลดล็อกอุปกรณ์ได้สําเร็จ ทำซ้ำขั้นตอนนี้โดยย้าย PAI ในแนวโค้งลงใต้ระนาบอ้างอิงแนวนอน ดูตัวอย่างการทดสอบอาร์คได้ที่รูปที่ 2 ด้านล่าง

อาร์คแนวนอน

วาง PAI กลับไปยังตำแหน่งอ้างอิง แล้วเลื่อนไปตามระนาบแนวนอนเพื่อสร้างมุม 10 องศากับระนาบอ้างอิงแนวตั้ง ทําการทดสอบส่วนโค้งแนวตั้งด้วย PAI ในตําแหน่งใหม่นี้ เลื่อน PAI ไปตามระนาบแนวนอนโดยเพิ่มทีละ 10 องศา แล้วทำการทดสอบส่วนโค้งแนวตั้งในแต่ละตำแหน่งใหม่

รูปที่ 2 การทดสอบตามส่วนโค้งแนวตั้งและแนวนอน

คุณต้องทำการทดสอบด้วยเส้นโค้งซ้ำโดยเพิ่มทีละ 10 องศาทั้งทางด้านซ้ายและขวาของอุปกรณ์ รวมถึงเหนือและใต้อุปกรณ์

ตำแหน่งที่ให้ผลการปลดล็อกที่เชื่อถือได้มากที่สุดคือตำแหน่งที่ปรับเทียบแล้วสำหรับประเภทของสายพันธุ์ PAI (เช่น สายพันธุ์ PAI แบบ 2 มิติหรือ 3 มิติ)

ระยะการทดสอบ

เมื่อสิ้นสุดระยะการปรับเทียบ คุณควรมีตำแหน่งที่ปรับเทียบแล้ว 1 ตำแหน่งต่อสายพันธุ์ PAI หากไม่สามารถระบุตำแหน่งที่ปรับเทียบได้ ให้ใช้ตำแหน่งอ้างอิง วิธีการทดสอบนี้ใช้ร่วมกันได้สำหรับการทดสอบทั้ง PAI 2 มิติและ 3 มิติ

- ในใบหน้าที่ลงทะเบียน โดยที่ E>= 10 และมีใบหน้าที่ไม่ซ้ำกันอย่างน้อย 10 ใบหน้า

- ลงทะเบียนใบหน้า/ม่านตา

- ใช้ตำแหน่งที่ปรับเทียบแล้วจากระยะก่อนหน้าเพื่อทำการปลดล็อก U ครั้ง โดยนับจำนวนครั้งที่พยายามตามที่อธิบายไว้ในส่วนก่อนหน้า และ U >= 10 บันทึกจำนวนการปลดล็อกที่สำเร็จ S

- จากนั้นจึงวัด SAR ดังนี้

สถานที่:

- E = จํานวนการลงทะเบียน

- U = จํานวนครั้งที่พยายามปลดล็อกต่อการลงทะเบียน 1 ครั้ง

- Si = จํานวนการปลดล็อกที่ประสบความสําเร็จสําหรับการลงทะเบียนที่ i

จำนวนรอบที่ต้องใช้เพื่อให้ได้ตัวอย่างอัตราข้อผิดพลาดที่ถูกต้องทางสถิติ: สมมติฐานความเชื่อมั่น 95% สำหรับทั้งหมดด้านล่างนี้ โดย N มีค่ามาก

| ความคลาดเคลื่อน | จํานวนการทดสอบซ้ำที่จําเป็นต่อเรื่อง |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

เวลาที่ต้องใช้ (30 วินาทีต่อครั้ง 10 หัวข้อ)

| ความคลาดเคลื่อน | จำนวนนาทีที่ฟัง |

|---|---|

| 1% | 799.6 ชั่วโมง |

| 2% | 200.1 ชั่วโมง |

| 3% | 88.9 ชั่วโมง |

| 5% | 32.1 ชั่วโมง |

| 10% | 8.1 ชั่วโมง |

เราขอแนะนําให้กําหนดเป้าหมายความคลาดเคลื่อน 5% ซึ่งจะให้อัตราข้อผิดพลาดจริงในประชากร 2-12%

ขอบเขต

ระยะการทดสอบจะวัดความทนทานของการตรวจสอบสิทธิ์ด้วยใบหน้าเป็นหลักเทียบกับภาพใบหน้าจำลองของผู้ใช้เป้าหมาย แต่จะไม่จัดการกับการโจมตีที่ไม่ใช่แบบแฟกซ์ เช่น การใช้ LED หรือรูปแบบที่ทำหน้าที่เป็นลายหลัก แม้ว่าจะยังไม่มีการพิสูจน์ว่าอุปกรณ์เหล่านี้มีประสิทธิภาพในการต่อต้านระบบการตรวจสอบใบหน้าตามระดับความลึก แต่แนวคิดนี้ก็ไม่ได้เป็นไปไม่ได้ เป็นไปได้และน่าเชื่อว่าการวิจัยในอนาคตจะแสดงให้เห็นว่ากรณีนี้ ในตอนนี้ เราจะแก้ไขโปรโตคอลนี้ให้รวมการวัดความยืดหยุ่นในการรับมือกับการโจมตีเหล่านี้ด้วย

การตรวจสอบสิทธิ์ลายนิ้วมือ

ใน Android 9 เราได้ตั้งค่าความยืดหยุ่นขั้นต่ำต่อ PAI โดยวัดจากอัตราการยอมรับการปลอมแปลง (SAR) ที่น้อยกว่าหรือเท่ากับ 7% เหตุผลโดยย่อว่าทำไมต้องเป็น 7% นั้นดูได้ในบล็อกโพสต์นี้

กระบวนการประเมิน

กระบวนการประเมินประกอบด้วย 2 ระยะ ระยะ การปรับเทียบจะกำหนดการโจมตีด้วยการแสดงผลที่เหมาะสมที่สุดสำหรับโซลูชันการตรวจสอบสิทธิ์ด้วยลายนิ้วมือหนึ่งๆ (นั่นคือ ตำแหน่งที่ปรับเทียบ) ระยะ การทดสอบจะใช้ตำแหน่งที่ปรับเทียบเพื่อทำการโจมตีหลายครั้งและประเมินจำนวนครั้งที่การโจมตีประสบความสำเร็จ ผู้ผลิตอุปกรณ์ Android และระบบข้อมูลไบโอเมตริกควรติดต่อ Android เพื่อขอคำแนะนำการทดสอบล่าสุดโดยส่งแบบฟอร์มนี้

ระยะการปรับ

พารามิเตอร์ 3 รายการสำหรับการรับรองลายนิ้วมือที่ต้องเพิ่มประสิทธิภาพเพื่อให้ได้ค่าที่เหมาะสมที่สุดสำหรับระยะการทดสอบ ได้แก่ เครื่องมือโจมตีด้วยการแสดงภาพ (PAI) รูปแบบการแสดงภาพ และประสิทธิภาพในหมู่ผู้ทดสอบที่หลากหลาย

- PAI คือข้อมูลการปลอมแปลงที่จับต้องได้ เช่น ลายนิ้วมือที่พิมพ์หรือแบบจำลองที่หล่อขึ้น ล้วนเป็นตัวอย่างของสื่อการนำเสนอ ขอแนะนำอย่างยิ่งให้ใช้เนื้อหาการจำลองต่อไปนี้

- เซ็นเซอร์ลายนิ้วมือแบบออปติคอล (FPS)

- กระดาษโหมดคัดลอก/กระดาษโปร่งใสที่ใช้หมึกที่ไม่นำไฟฟ้า

- Knox Gelatin

- สีลาเท็กซ์

- Elmer's Glue All

- FPS แบบ Capacitive

- Knox Gelatin

- กาวสำหรับงานไม้ภายในของ Elmer's

- Elmer's Glue All

- สีลาเท็กซ์

- FPS คลื่นความถี่สูง

- Knox Gelatin

- กาวสำหรับงานไม้ภายในของ Elmer's

- Elmer's Glue All

- สีลาเท็กซ์

- เซ็นเซอร์ลายนิ้วมือแบบออปติคอล (FPS)

- รูปแบบการนำเสนอเกี่ยวข้องกับการดัดแปลง PAI หรือสภาพแวดล้อมเพิ่มเติมในลักษณะที่สนับสนุนการหลอกแปลง เช่น การรีทัชหรือการแก้ไขรูปภาพลายนิ้วมือที่มีความละเอียดสูงก่อนสร้างแบบจำลอง 3 มิติ

- ประสิทธิภาพในหัวข้อที่หลากหลายมีความเกี่ยวข้องกับการปรับอัลกอริทึมเป็นพิเศษ การทดสอบขั้นตอนการปรับเทียบตามเพศ กลุ่มอายุ และเชื้อชาติ/ชาติพันธุ์ของกลุ่มประชากรมักแสดงให้เห็นถึงประสิทธิภาพที่แย่ลงอย่างมากในกลุ่มประชากรทั่วโลก และเป็นพารามิเตอร์ที่สําคัญในการปรับเทียบในระยะนี้

การทดสอบความหลากหลาย

เครื่องอ่านลายนิ้วมืออาจทำงานแตกต่างกันไปตามเพศ กลุ่มอายุ และเชื้อชาติ/ชาติพันธุ์ ประชากรส่วนน้อยมีลายนิ้วมือที่ระบบจดจำได้ยาก จึงควรใช้ลายนิ้วมือที่หลากหลายเพื่อกำหนดพารามิเตอร์ที่เหมาะสมสำหรับการจดจำและในการทดสอบการปลอมแปลง

ระยะการทดสอบ

ระยะการทดสอบคือช่วงที่วัดประสิทธิภาพการรักษาความปลอดภัยด้วยข้อมูลไบโอเมตริก อย่างน้อยที่สุด การทดสอบควรทำในลักษณะที่ไม่ร่วมมือ ซึ่งหมายความว่าการเก็บลายนิ้วมือจะกระทำโดยการยกลายนิ้วมือจากพื้นผิวอื่น แทนที่จะให้บุคคลเป้าหมายมีส่วนร่วมในการเก็บลายนิ้วมือ เช่น การทำแม่พิมพ์นิ้วมือของบุคคล คุณใช้รูปแบบหลังได้ แต่ไม่บังคับ

นับจำนวนครั้งที่พยายามในช่วงทดสอบ

ระบบจะนับความพยายาม 1 ครั้งเป็นช่วงเวลาระหว่างการแสดงลายนิ้วมือ (จริงหรือจำลอง) ต่อเซ็นเซอร์ และการรับความคิดเห็นบางอย่างจากโทรศัพท์ (เหตุการณ์การปลดล็อกหรือข้อความที่ผู้ใช้มองเห็น)

การพยายามทั้งหมดที่โทรศัพท์ไม่สามารถรับข้อมูลเพียงพอที่จะพยายามจับคู่ไม่ควรรวมอยู่ในจํานวนการพยายามทั้งหมดที่ใช้ในการคํานวณ SAR

โปรโตคอลการประเมิน

การลงทะเบียน

ก่อนเริ่มขั้นตอนการปรับเทียบการตรวจสอบสิทธิ์ด้วยลายนิ้วมือ ให้ไปที่การตั้งค่าอุปกรณ์และนำโปรไฟล์ข้อมูลไบโอเมตริกที่มีอยู่ทั้งหมดออก หลังจากนำโปรไฟล์ที่มีอยู่ทั้งหมดออกแล้ว ให้ลงทะเบียนโปรไฟล์ใหม่ด้วยลายนิ้วมือเป้าหมายที่จะใช้สำหรับการสอบเทียบและการทดสอบ ทำตามวิธีการบนหน้าจอทั้งหมดจนกว่าระบบจะลงทะเบียนโปรไฟล์ได้สําเร็จ

ระยะการปรับ

FPS ออปติคอล

ขั้นตอนนี้คล้ายกับระยะการปรับเทียบของอัลตร้าโซนิกและแบบ Capacitive แต่ใช้กับทั้งลายนิ้วมือ PAI 2 มิติและ 2.5 มิติของผู้ใช้เป้าหมาย

- นำสำเนาลายนิ้วมือแฝงออกจากพื้นผิว

- ทดสอบกับสายพันธุ์ PAI แบบ 2 มิติ

- วางลายนิ้วมือที่ยกขึ้นบนเซ็นเซอร์

- ทดสอบกับชิ้นงาน PAI 2.5 มิติ

- สร้าง PAI ของลายนิ้วมือ

- วาง PAI บนเซ็นเซอร์

FPS อัลตราโซนิก

การปรับเทียบสำหรับอัลตราโซนิกเกี่ยวข้องกับการยกระดับสำเนาแฝงของลายนิ้วมือเป้าหมาย เช่น การทำเช่นนี้อาจทำได้โดยใช้ลายนิ้วมือที่ยกขึ้นมาจากผงลายนิ้วมือ หรือสำเนาลายนิ้วมือที่พิมพ์ออกมา และอาจมีการรีทัชรูปภาพลายนิ้วมือด้วยตนเองเพื่อให้การปลอมแปลงดีขึ้น

หลังจากได้รับสำเนาแฝงของลายนิ้วมือเป้าหมายแล้ว ระบบจะสร้าง PAI

FPS แบบ Capacitive

การปรับเทียบสำหรับแบบเหนี่ยวไฟฟ้าจะเกี่ยวข้องกับขั้นตอนเดียวกับที่อธิบายไว้ข้างต้นสำหรับการปรับเทียบอัลตราโซนิก

ระยะการทดสอบ

- ขอให้ผู้ใช้ที่ไม่ซ้ำกันอย่างน้อย 10 คนลงทะเบียนโดยใช้พารามิเตอร์เดียวกับที่ใช้เมื่อคํานวณ FRR/FAR

- สร้าง PAI ให้กับแต่ละบุคคล

- จากนั้นจึงวัด SAR ดังนี้

จำนวนรอบที่ต้องใช้เพื่อให้ได้ตัวอย่างอัตราข้อผิดพลาดที่ถูกต้องทางสถิติ: สมมติฐานความเชื่อมั่น 95% สำหรับทั้งหมดด้านล่างนี้ โดย N มีค่ามาก

| ความคลาดเคลื่อน | จํานวนการทดสอบซ้ำที่จําเป็นต่อเรื่อง |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

เวลาที่ใช้ (30 วินาทีต่อครั้ง 10 หัวข้อ)

| ความคลาดเคลื่อน | จำนวนนาทีที่ฟัง |

|---|---|

| 1% | 799.6 ชั่วโมง |

| 2% | 200.1 ชั่วโมง |

| 3% | 88.9 ชั่วโมง |

| 5% | 32.1 ชั่วโมง |

| 10% | 8.1 ชั่วโมง |

เราขอแนะนําให้กําหนดเป้าหมายความคลาดเคลื่อน 5% ซึ่งจะให้อัตราข้อผิดพลาดจริงในประชากร 2-12%

ขอบเขต

กระบวนการนี้ตั้งค่ามาเพื่อทดสอบความทนทานของการตรวจสอบสิทธิ์ด้วยลายนิ้วมือ โดยเน้นที่ภาพจำลองลายนิ้วมือของผู้ใช้เป้าหมาย วิธีการทดสอบจะอิงตามต้นทุนวัสดุ ความพร้อมใช้งาน และเทคโนโลยีปัจจุบัน เราจะแก้ไขโปรโตคอลนี้ให้ครอบคลุมการวัดความทนทานต่อวัสดุและเทคนิคใหม่ๆ เมื่อนำมาใช้งานได้จริง

ข้อควรพิจารณาทั่วไป

แม้ว่าแต่ละรูปแบบการทดสอบจะต้องมีการตั้งค่าการทดสอบที่แตกต่างกัน แต่ก็มีบางแง่มุมที่เหมือนกันซึ่งใช้กับรูปแบบการทดสอบทั้งหมดได้

ทดสอบฮาร์ดแวร์จริง

เมตริก SAR/IAR ที่รวบรวมอาจไม่ถูกต้องเมื่อมีการทดสอบโมเดลข้อมูลไบโอเมตริกภายใต้สภาพการณ์ในอุดมคติและบนฮาร์ดแวร์อื่นที่แตกต่างจากที่ปรากฏในอุปกรณ์เคลื่อนที่ ตัวอย่างเช่น ฟีเจอร์ปลดล็อกด้วยเสียงรุ่นที่ได้รับการปรับเทียบในห้องไร้เสียงโดยใช้การตั้งค่าไมโครโฟนหลายตัวจะทำงานแตกต่างจากเมื่อใช้กับอุปกรณ์ที่มีไมโครโฟนเพียงตัวเดียวในสภาพแวดล้อมที่มีเสียงดัง คุณควรทำการทดสอบบนอุปกรณ์จริงที่ติดตั้งฮาร์ดแวร์แล้ว หากไม่สามารถทำได้ ให้ทดสอบกับฮาร์ดแวร์ตามที่ปรากฏในอุปกรณ์

ใช้การโจมตีที่รู้จัก

รูปแบบข้อมูลไบโอเมตริกส่วนใหญ่ที่ใช้ในปัจจุบันถูกปลอมแปลงได้สำเร็จ และมีการเผยแพร่เอกสารประกอบเกี่ยวกับวิธีการโจมตีต่อสาธารณะ ด้านล่างนี้คือภาพรวมระดับสูงโดยย่อของการตั้งค่าการทดสอบสำหรับรูปแบบที่มีการโจมตีที่รู้จัก เราขอแนะนำให้ใช้การตั้งค่าที่ระบุไว้ที่นี่เมื่อเป็นไปได้

คาดการณ์การโจมตีรูปแบบใหม่

สำหรับรูปแบบที่มีการปรับปรุงใหม่ที่สำคัญ เอกสารการตั้งค่าการทดสอบอาจไม่มีการตั้งค่าที่เหมาะสม และอาจไม่มีการโจมตีแบบสาธารณะที่ทราบ นอกจากนี้ รูปแบบที่มีอยู่อาจต้องปรับการตั้งค่าการทดสอบด้วยหลังจากที่มีการค้นพบการโจมตีรูปแบบใหม่ ไม่ว่าในกรณีใด คุณจะต้องสร้างการตั้งค่าการทดสอบที่เหมาะสม โปรดใช้ลิงก์ความคิดเห็นเกี่ยวกับเว็บไซต์ที่ด้านล่างของหน้านี้เพื่อแจ้งให้เราทราบว่าคุณได้ตั้งค่ากลไกที่เหมาะสมซึ่งสามารถเพิ่มได้หรือไม่

การตั้งค่าสำหรับสื่อต่างๆ

ฟิงเกอร์ปรินต์

| IAR | ไม่จำเป็น |

| SAR |

|

ใบหน้าและม่านตา

| IAR | SAR จะบันทึกขอบเขตล่างไว้ คุณจึงไม่จำเป็นต้องวัดค่านี้แยกต่างหาก |

| SAR |

|

เสียง

| IAR |

|

| SAR |

|