এই পৃষ্ঠাটি ব্যাখ্যা করে কিভাবে ইথারনেট বৈশিষ্ট্যের জন্য MACsec সক্ষম করবেন।

বিভিন্ন ECU ইউনিটের জন্য ইন-ভেহিক্যাল ইনফোটেইনমেন্ট (IVI) দ্বারা ব্যবহৃত ইথারনেট কমিউনিকেশন প্রমাণীকরণ এবং এনক্রিপ্ট করতে MACsec ব্যবহার করুন, ট্যাম্পারিং, রিপ্লে বা তথ্য প্রকাশ থেকে ডেটা রক্ষা করুন। ইথারনেট নেটওয়ার্কের জন্য MACsec IEEE 802.11AE সক্ষম করে এটি কিনুন৷

ওভারভিউ

MACsec সক্ষম করতে, wpa_supplicant MACsec কী চুক্তি (MKA) হ্যান্ডশেক পরিচালনার জন্য ডেমন হিসাবে ব্যবহার করা হয়। একটি MACsec HAL সংজ্ঞায়িত করা হয় MACsec প্রি-শেয়ারড-কি সংরক্ষণ করার জন্য, যাকে বলা হয় কানেক্টিভিটি অ্যাসোসিয়েশন কী (CAK) সুরক্ষিতভাবে। MACsec HAL শুধুমাত্র CAK সমর্থন করে। এই বিক্রেতা-নির্দিষ্ট MACsec HAL একটি টেম্পার প্রতিরোধী স্টোরেজে নিরাপদে CAK সংরক্ষণ করে। কী বিধান করা বিক্রেতা বাস্তবায়নের উপর নির্ভর করে।

MACsec প্রবাহ

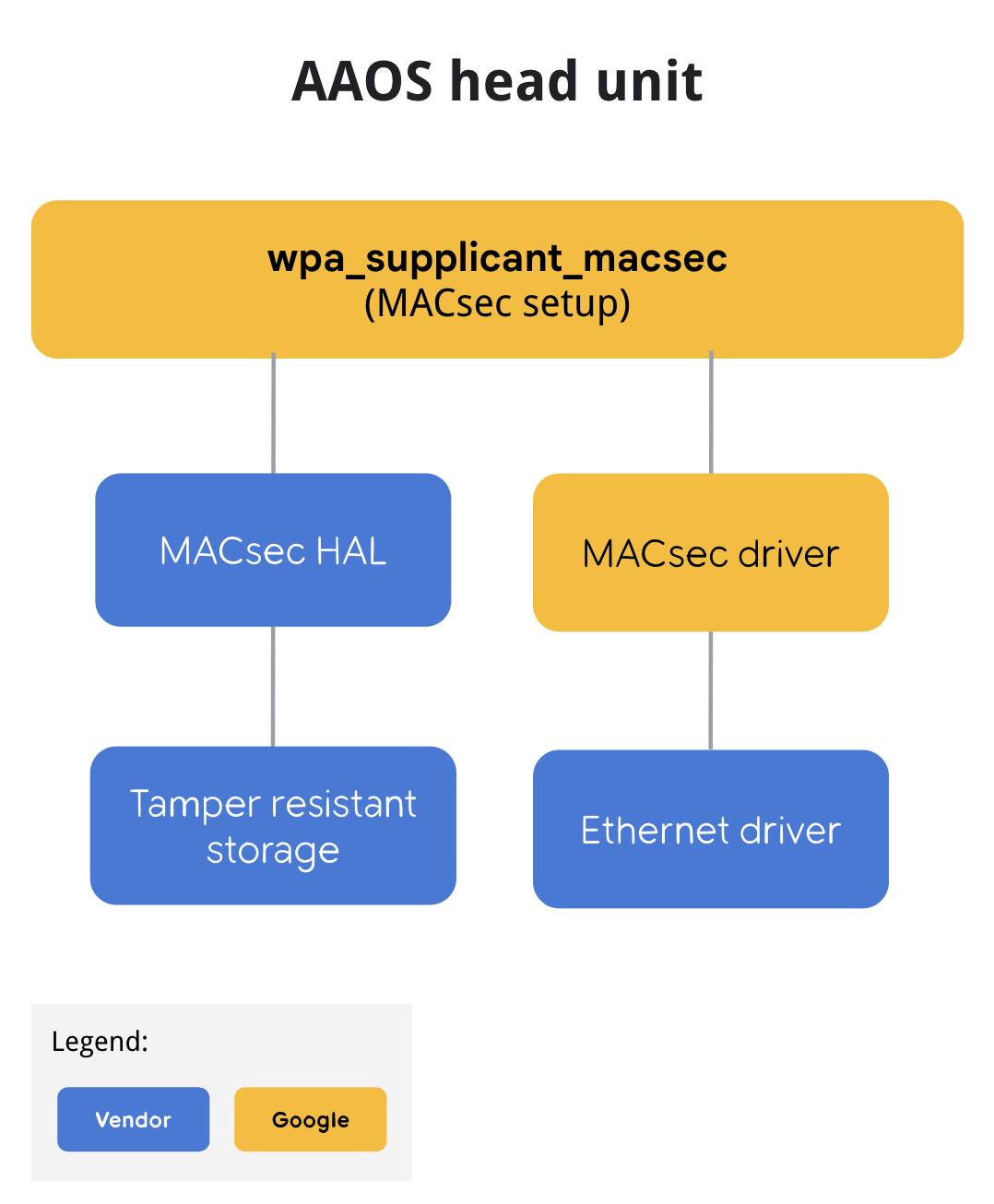

চিত্র 1 হেড ইউনিটে MACsec প্রবাহকে চিত্রিত করে।

MACsec সক্ষম করুন

MACsec CAK কী সহ কার্যকারিতাগুলির জন্য সমর্থন প্রদান করতে, ইথারনেটের জন্য MACsec একটি বিক্রেতা-নির্দিষ্ট MACsec HAL এর সাথে স্পষ্টভাবে সক্রিয় করা আবশ্যক।

বৈশিষ্ট্যটি সক্ষম করতে, PRODUCT_PACKAGES এ wpa_supplicant_macsec এবং বিক্রেতা-নির্দিষ্ট macsec-service সক্ষম করুন এবং wpa_supplicant_macsec এর কনফিগারেশন ফাইল, PRODUCT_COPY_FILES এ init rc ।

উদাহরণস্বরূপ, এই [device-product].mk ফাইলটি:

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

উদাহরণস্বরূপ, wpa_supplicant_macsec.conf ।

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

eth0 এ wpa_supplicant_macsec.conf নমুনা। যখন একাধিক নেটওয়ার্ক ইন্টারফেস MACsec দ্বারা সুরক্ষিত করার প্রয়োজন হয়, আপনি একাধিক পরিষেবা শুরু করতে পারেন।

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

ইথারনেট ইন্টারফেস প্রস্তুত হওয়ার পরে wpa_supplicant_macsec শুরু করুন। সিস্টেম ইথারনেট প্রস্তুত না হলে, wpa_supplicant অবিলম্বে একটি ত্রুটি ফেরত দেয়। রেসের অবস্থা এড়াতে, /sys//class/net/${eth_interface} এর জন্য অপেক্ষা (ডিফল্ট সময়সীমা পাঁচ (5) সেকেন্ড) প্রয়োজন হতে পারে।

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

MACsec ইন্টারফেসের জন্য IP ঠিকানা কনফিগার করুন

MACsec ইন্টারফেস IP ঠিকানার কনফিগারেশন একবার জাইগোট শুরু হলে সিস্টেম সংযোগ ব্যবস্থাপক দ্বারা করা যেতে পারে। সংযোগের জন্য এখানে একটি উদাহরণ ওভারলে XML ফাইল রয়েছে। জাইগোট শুরু হওয়ার আগে যদি MACsec ইন্টারফেসের জন্য IP ঠিকানা প্রস্তুত হতে হয়, তাহলে একটি বিক্রেতা-নির্দিষ্ট ডেমনকে macsec0 ইন্টারফেসের জন্য শুনতে হবে এবং পরিবর্তে এটি কনফিগার করতে হবে কারণ সিস্টেম সংযোগ ব্যবস্থাপক শুধুমাত্র জাইগোট শুরু হওয়ার পরে শুরু হয়।

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

MACsec বিক্রেতা-নির্দিষ্ট HAL অবশ্যই CAK কী রক্ষা করতে নিম্নলিখিত ফাংশনগুলি বাস্তবায়ন করবে। কী সহ সমস্ত এনক্রিপশন এবং ডিক্রিপশন wpa_supplicant কাছে কী প্রকাশ না করে সরাসরি করা হয়।

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

রেফারেন্স বাস্তবায়ন

hardware/interfaces/macsec/aidl/default এ একটি রেফারেন্স বাস্তবায়ন প্রদান করা হয়, যা ভিতরে এমবেড করা কী সহ HAL-এর একটি সফ্টওয়্যার বাস্তবায়ন প্রদান করে। এই ইমপ্লিমেন্টেশনটি HAL কে শুধুমাত্র একটি কার্যকরী রেফারেন্স প্রদান করে যেহেতু কীগুলি টেম্পার-প্রতিরোধী স্টোরেজ দ্বারা সমর্থিত নয়।

MACsec HAL পরীক্ষা করুন

একটি MACsec HAL পরীক্ষা hardware/interfaces/automotive/macsec/aidl/vts/functional এ প্রদান করা হয়।

পরীক্ষা চালানোর জন্য:

$ atest VtsHalMacsecPskPluginV1Test

এটি addTestKey কল করে -- HAL-এ একটি পরীক্ষা কী ঢোকানোর জন্য এবং calcIcv , generateSak , wrapSak এবং unwrapSak জন্য প্রত্যাশিত মানগুলির বিরুদ্ধে যাচাই করতে।

MACsec কাজ করছে তা নিশ্চিত করতে, ইন্টিগ্রেশন পরীক্ষার জন্য, MACsec ইন্টারফেসে দুটি মেশিনের মধ্যে পিং করুন:

# ping -I macsec0 10.10.10.1

হোস্টের সাথে কাটলফিশ পরীক্ষা করতে, MACsec-এর জন্য প্রয়োজনীয় LLDP ফ্রেমের পাসথ্রু করার জন্য হোস্টে echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask প্রয়োজন।