이 페이지에서는 이더넷 기능을 위한 MACsec을 사용 설정하는 방법을 설명합니다.

MACsec을 사용하여 다양한 ECU의 차량용 인포테인먼트(IVI)에서 사용되는 이더넷 통신을 인증하고 암호화하므로 데이터 조작이나 재생, 정보 공개를 방지할 수 있습니다. 이더넷 네트워크용 MACsec IEEE 802.11AE를 사용 설정하면 됩니다.

개요

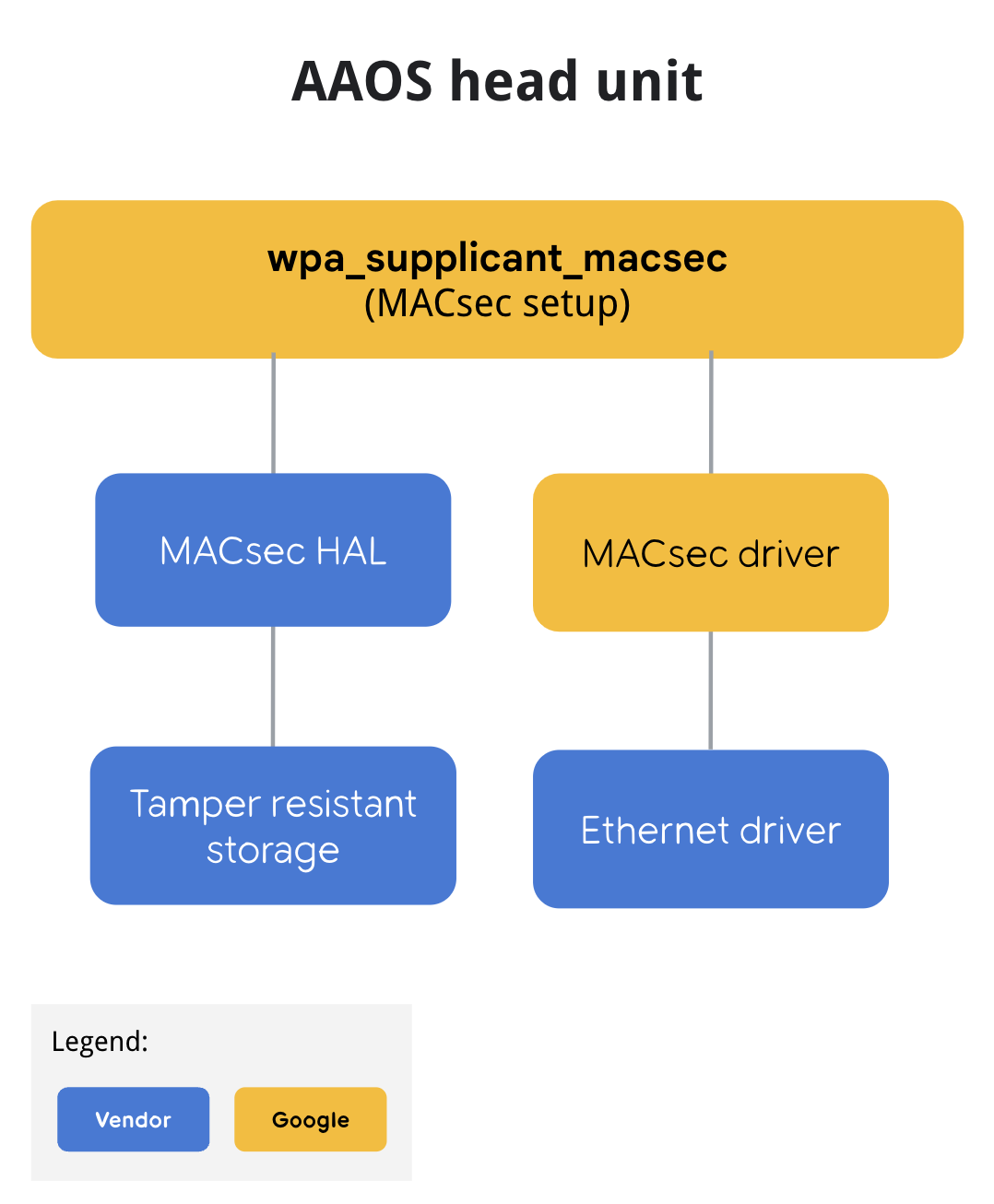

MACsec을 사용 설정하기 위해 wpa_supplicant 가 MACsec Key Agreement(MKA) 핸드셰이크를 처리하는 데 데몬으로 사용됩니다. MACsec HAL은 Connectivity Association Key(CAK)라고 하는 MACsec 사전 공유 키를 안전하게 저장하기 위해 정의됩니다. MACsec HAL은 CAK만 지원합니다. 이 공급업체별 MACsec HAL은 조작 방지 저장소에 CAK를 안전하게 저장합니다. 키 프로비저닝은 공급업체 구현에 따라 다릅니다.

MACsec 흐름

그림 1은 헤드 단위의 MACsec 흐름을 보여줍니다.

MACsec 사용 설정

MACsec CAK 키를 사용하여 기능을 지원하려면 공급업체별 MACsec HAL로 이더넷용 MACsec을 명시적으로 사용 설정해야 합니다.

이 기능을 사용 설정하려면 wpa_supplicant_macsec과 PRODUCT_PACKAGES의 공급업체별 macsec-service, PRODUCT_COPY_FILES에 대한 wpa_supplicant_macsec, init rc 스크립트 구성 파일을 사용 설정합니다.

예를 들어 이 [device-product].mk 파일은 다음과 같습니다.

# MACSEC HAL

# This is a mock MACsec HAL implementation with keys embedded in it. Replace with vendor specific HAL

PRODUCT_PACKAGES += android.hardware.automotive.macsec-service

# wpa_supplicant build with MACsec support

PRODUCT_PACKAGES += wpa_supplicant_macsec

# configuration file for wpa_supplicant with MACsec

PRODUCT_COPY_FILES += \

$(LOCAL_PATH)/wpa_supplicant_macsec.conf:$(TARGET_COPY_OUT_VENDOR)/etc/wpa_supplicant_macsec.conf \

$(LOCAL_PATH)/wpa_supplicant_macsec.rc:$(TARGET_COPY_OUT_VENDOR)/etc/init/wpa_supplicant_macsec.rc

wpa_supplicant_macsec.conf를 예로 들 수 있습니다.

# wpa_supplicant_macsec.conf

eapol_version=3

ap_scan=0

fast_reauth=1

# Example configuration for MACsec with preshared key

# mka_cak is not actual key but index for MACsec HAL to specify which key to use

# and make_cak must be either 16 digits or 32 digits depends the actually CAK key length.

network={

key_mgmt=NONE

eapol_flags=0

macsec_policy=1

macsec_replay_protect=1

macsec_replay_window=0

mka_cak=00000000000000000000000000000001

mka_ckn=31323334

mka_priority=128

}

eth0의 wpa_supplicant_macsec.conf 샘플. 여러 네트워크 인터페이스를 MACsec으로 보호해야 하면 여러 서비스를 시작하며 됩니다.

# wpa_supplicant_macsec.rc

service wpa_supplicant_macsec /vendor/bin/hw/wpa_supplicant_macsec \

-dd -i eth0 -Dmacsec_linux -c /vendor/etc/wpa_supplicant_macsec.conf

oneshot

이더넷 인터페이스가 준비되면 wpa_supplicant_macsec을 시작합니다. 시스템 이더넷이 준비되지 않은 경우 wpa_supplicant는 즉시 오류를 반환합니다.

경합 상태를 피하려면 /sys//class/net/${eth_interface}를 기다려야 할 수 있습니다(기본 제한 시간 5초).

# init.target.rc

on late-fs

…

wait /sys/class/net/eth0

start wpa_supplicant_macsec

…

MACsec 인터페이스의 IP 주소 구성

MACsec 인터페이스 IP 주소는 zygote가 시작되면 시스템 연결 관리자에서 구성할 수 있습니다. 다음은 연결을 위한 오버레이 XML 파일을 보여주는 예입니다. MACsec 인터페이스 IP 주소가 zygote가 시작되기 전에 준비되어야 하면 공급업체별 데몬이 macsec0 인터페이스를 수신 대기하고 대신 구성해야 합니다. zygote가 시작된 후에만 시스템 연결 관리자가 시작되기 때문입니다.

# Example of com.google.android.connectivity.resources overlay config

<?xml version="1.0" encoding="utf-8"?>

<!-- Resources to configure the connectivity module based on each OEM's preference. -->

<resources xmlns:xliff="urn:oasis:names:tc:xliff:document:1.2">

<!-- Whether the internal vehicle network should remain active even when no

apps requested it. -->

<bool name="config_vehicleInternalNetworkAlwaysRequested">true</bool>

<string-array translatable="false" name="config_ethernet_interfaces">

<!-- Not metered, trusted, not vpn, vehicle, not vcn managed, restricted -->

<item>macsec0;11,14,15,27,28;ip=10.10.10.2/24 gateway=10.10.10.1 dns=4.4.4.4,8.8.8.8</item>

</string-array>

<string translatable="false" name="config_ethernet_iface_regex">macsec\\d</string>

</resources>

MACsec HAL

MACsec 공급업체별 HAL은 다음 기능을 구현하여 CAK 키를 보호해야 합니다. 키를 사용한 모든 암호화와 복호화는 키를 wpa_supplicant에 노출하지 않고 직접 실행됩니다.

/**

* MACSEC pre-shared key plugin for wpa_applicant

*

* The goal of this service is to provide function for using the MACSEC CAK

*

*/

@VintfStability

interface IMacsecPSKPlugin {

/**

* For xTS test only, not called in production

*

* @param keyId is key id to add

* @param CAK, CAK key to set

* @param CKN, CKN to set

*

* @return ICV.

*/

void addTestKey(in byte[] keyId, in byte[] CAK, in byte[] CKN);

/**

* Use ICV key do AES CMAC same as ieee802_1x_icv_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for AES CMAC

* @param data

*

* @return ICV.

*/

byte[] calcICV(in byte[] keyId, in byte[] data);

/**

* KDF with CAK key to generate SAK key same as ieee802_1x_sak_aes_cmac in wpa_supplicant

*

* @param keyId is key id to be used for KDF

* @param seed is key seed (random number)

* @param sakLength generated SAK length (16 or 32)

*

* @return SAK key.

*/

byte[] generateSAK(in byte[] keyId, in byte[] data, in int sakLength);

/**

* Encrypt using KEK key, this is same as aes_wrap with kek.key in wpa_supplicant

* which used to wrap a SAK key

*

* @param keyId is key id to be used for encryption

* @param sak is SAK key (16 or 32 bytes) to be wrapped.

*

* @return wrapped data using KEK key.

*/

byte[] wrapSAK(in byte[] keyId, in byte[] sak);

/**

* Decrypt using KEK key, this is same as aes_unwrap with kek.key in wpa_supplicant

* which used to unwrap a SAK key

*

* @param keyId is key id to be used for decryption

* @param sak is wrapped SAK key.

*

* @return unwrapped data using KEK key.

*/

byte[] unwrapSAK(in byte[] keyId, in byte[] sak);

}

참조 구현

참조 구현은 hardware/interfaces/macsec/aidl/default에 제공되며 이는 내부에 삽입된 키를 사용한 HAL의 소프트웨어 구현을 제공합니다. 이 구현은 HAL에 대한 기능 참조만 제공합니다. 키가 조작 방지 저장소로 지원되지 않기 때문입니다.

MACsec HAL 테스트

MACsec HAL 테스트는 hardware/interfaces/automotive/macsec/aidl/vts/functional에 제공됩니다.

테스트를 실행하려면 다음을 실행하세요.

$ atest VtsHalMacsecPskPluginV1Test

이는 addTestKey를 호출하여 테스트 키를 HAL에 삽입하고 calcIcv, generateSak, wrapSak, unwrapSak의 예상 값을 확인합니다.

MACsec이 작동하는지 확인하려면 통합 테스트의 경우 MACsec 인터페이스의 두 시스템 간에 핑합니다.

# ping -I macsec0 10.10.10.1

호스트에서 Cuttlefish를 테스트하려면 MACsec에 필요한 LLDP 프레임 패스 스루를 허용하기 위해 호스트의 echo 8 > /sys/devices/virtual/net/cvd-ebr/bridge/group_fwd_mask가 필요합니다.