Device Identifier Composition Engine (DICE) adalah spesifikasi Trusted Computing Group (TCG) yang telah diadopsi ke dalam Android. Fitur ini membuat serangkaian identitas kriptografi yang kuat dan tidak dapat diubah untuk setiap bagian firmware yang dimuat selama urutan booting. Identitas ini memungkinkan verifikasi jarak jauh postur keamanan perangkat, yang hanya dapat dihindari dengan membahayakan ROM.

Proses perolehan DICE

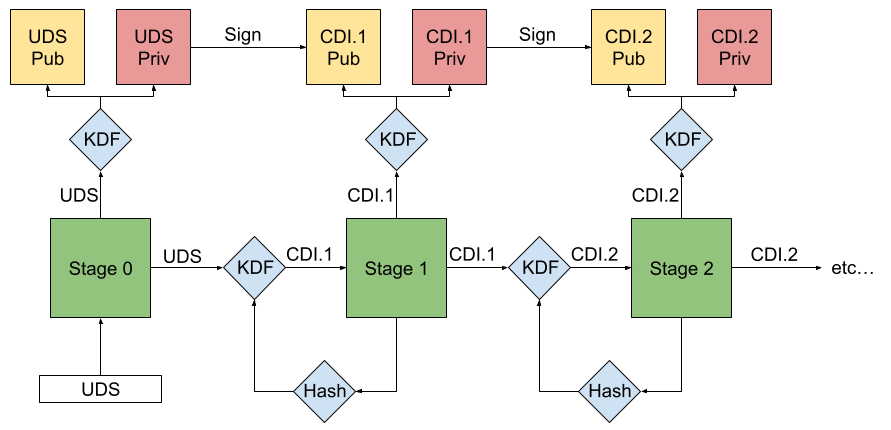

Gambar 1. Proses turunan DICE yang disederhanakan.

Proses turunan DICE memastikan bahwa setiap perubahan pada image firmware akan menghasilkan ID unik baru untuk tahap tersebut dan setiap tahap setelahnya. Hal ini karena setiap tahap firmware yang dimuat mengukur dan mensertifikasi tahap berikutnya, sehingga menghasilkan identitas unik dan kunci terkait yang mencegah pintas atau gangguan. Read-only memory (ROM) memproses pengukuran, konfigurasi, dan secret perangkat unik (UDS) dengan fungsi turunan kunci (KDF) untuk mendapatkan secret yang akan dimuat pada tahap berikutnya. Secret ini disebut sebagai ID perangkat gabungan (CDI).

Tahap 0: Inisialisasi

Proses DICE dimulai dengan ROM chipset yang memuat UDS dari bank data yang tidak dapat diubah, biasanya sekering. UDS ini disediakan secara aman dengan nilai acak kriptografi selama proses produksi chip. Setelah membaca UDS, ROM menggunakan mekanisme penguncian hardware yang bergantung pada vendor, seperti latch untuk mengunci akses UDS hingga booting berikutnya.

Tahap 1: Turunan kunci awal

ROM menggunakan UDS sebagai input ke fungsi turunan kunci (KDF) untuk menghasilkan pasangan kunci asimetris permanen yang mengidentifikasi perangkat tersebut secara unik. Langkah ini mengukur tahap firmware berikutnya, termasuk metadata tentang lingkungan booting seperti apakah booting aman diaktifkan. ROM kemudian menggabungkan data UDS, pengukuran firmware, dan konfigurasi dalam KDF untuk mendapatkan CDI pertama, yang diteruskan ke tahap berikutnya sebagai rahasia.

Tahap 2 hingga n: Turunan kunci rekursif

Kemudian, prosesnya berulang. Di semua tahap berikutnya, CDI dari tahap sebelumnya berfungsi sebagai input untuk KDF baru. KDF ini menggunakan CDI dan hash image firmware berikutnya untuk menghasilkan CDI turunan baru. Setiap tahap membuat pasangan kuncinya sendiri dan menggunakannya untuk menandatangani sertifikat yang berisi pengukuran khusus tahap dan metadata terkait lainnya.