Na tej stronie opisujemy implementację interfejsu ConfirmationUI i oświadczeń potwierdzających w KeyMint.

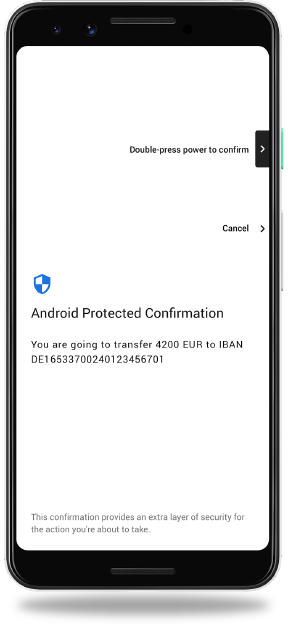

Zabezpieczone potwierdzenie w Androidzie korzysta z chronionego sprzętowo interfejsu użytkownika o nazwie Trusted UI, aby zapewnić wysoki poziom bezpieczeństwa w przypadku krytycznych transakcji. Potwierdzenie chronione na Androidzie jest dostępne na obsługiwanych urządzeniach z Androidem 9 (poziom interfejsu API: 28) lub nowszym.

Gdy aplikacja wywoła chronione potwierdzenie, zaufany interfejs użytkownika poprosi użytkownika o potwierdzenie. Zaufany interfejs użytkownika potwierdza zgodę użytkownika na wyświetlany komunikat z dużą dozą pewności, nawet jeśli Android lub jego jądro (Linux) zostały naruszone. Wraz z KeyMint (wcześniej Keymaster) to potwierdzenie jest następnie przekazywane do zdalnego podmiotu.

Dokumentację dla deweloperów dotyczącą potwierdzenia chronionego na Androidzie znajdziesz na stronie developer.android.com.

Zakres

Wdrożenie potwierdzenia chronionego w Androidzie można podzielić na 2 części, które znajdują się w zaufanym środowisku wykonawczym (TEE). Jedna część to rozszerzenie KeyMint. Umożliwia generowanie kluczy z wymaganiem użycia Tag::TRUSTED_CONFIRMATION_REQUIRED.

Druga część to aplikacja o nazwie ConfirmationUI, która generuje tokeny potwierdzenia. Są to oświadczenia kryptograficzne, które informują KeyMint, kiedy użytkownik potwierdzi daną wiadomość.