Android ile uyumlu olarak kabul edilmek için cihaz uygulamalarının Android Uyumluluk Tanımlama Belgesi'nde (CDD) belirtilen koşulları karşılaması gerekir. Android CDD, mimari güvenliği ve taklit edilebilirliği kullanarak biyometrik uygulamanın güvenliğini değerlendirir.

- Mimari güvenlik: Bir biyometrik ardışık düzenin çekirdek veya platform güvenliğinin ihlal edilmesine karşı direnci. Çekirdek ve platformdaki güvenlik açıkları, kimlik doğrulama kararını etkilemek için ham biyometri verilerini okuma veya sentetik verileri ardışık düzene ekleme olanağı sağlamıyorsa ardışık düzen güvenli kabul edilir.

- Biyometrik güvenlik performansı: Biyometrik güvenlik performansı, sahte kabul oranı (SAR), yanlış kabul oranı (FAR) ve geçerli olduğunda biyometrinin sahtekarlık kabul oranı (IAR) ile ölçülür. SAR, bir biyometrik özelliğin fiziksel sunum saldırılarına karşı ne kadar dayanıklı olduğunu ölçmek için Android 9'da kullanıma sunulan bir metriktir. Biyometrileri ölçerken aşağıda açıklanan protokollere uymanız gerekir.

Android, biyometri güvenliği performansını ölçmek için üç tür metrik kullanır.

- Sahtecilik Kabul Oranı (SAR): Bir biyometrik modelin daha önce kaydedilmiş, iyi bilinen bir örneği kabul etme olasılığı metriğini tanımlar. Örneğin, sesle kilit açma özelliğinde bu, kullanıcının "Ok Google" dediği kaydedilmiş bir örneği kullanarak telefonun kilidini açma olasılığını ölçer. Bu tür saldırılara taklit saldırıları denir. Sahtekarlık Saldırısı Gösterim Eşleşme Oranı (IAPMR) olarak da bilinir.

- Yabancı Kabul Oranı (IAR): Bir biyometrik modelin, bilinen iyi bir örneği taklit etmek için tasarlanmış girişi kabul etme olasılığının metriğini tanımlar. Örneğin, Smart Lock güvenilir ses (sesle kilit açma) mekanizmasında bu, kullanıcının sesini taklit etmeye çalışan bir kişinin (benzer ton ve aksan kullanarak) cihazının kilidini ne sıklıkta açabileceğini ölçer. Bu tür saldırılara sahtekarlık saldırıları denir.

- Yanlış Kabul Oranı (FAR): Bir modelin rastgele seçilen yanlış bir girişi yanlışlıkla kabul etme sıklığını tanımlar. Bu yararlı bir ölçüm olsa da modelin hedefli saldırılara karşı ne kadar dayanıklı olduğunu değerlendirmek için yeterli bilgi sağlamaz.

Güven aracıları

Android 10, güven aracılarının davranışını değiştirir. Güven aracıları cihazın kilidini açamaz, yalnızca kilidi açık olan bir cihazın kilit açma süresini uzatabilir. Android 10'da Güvenilen Yüz özelliğinin desteği sonlandırıldı.

Biyometrik sınıflar

Biyometrik güvenlik, mimari güvenlik ve taklit edilebilirlik testlerinin sonuçları kullanılarak sınıflandırılır. Biyometri uygulaması 3. sınıf (eski adıyla Güçlü), 2. sınıf (eski adıyla Zayıf) veya 1. sınıf (eski adıyla Kolaylık) olarak sınıflandırılabilir. Aşağıdaki tabloda her biyometrik sınıf için genel şartlar açıklanmaktadır.

Daha fazla bilgi için geçerli Android CDD'ye bakın.

| Biyometrik sınıf | Metrikler | Biyometrik ardışık düzen | Kısıtlamalar |

|---|---|---|---|

| 3. sınıf (eski adıyla Güçlü) |

Tüm PAI türlerinin SAR'ı: %0-7 A Seviyesi PAI türlerinin SAR'ı: <=%7 B Seviyesi PAI türlerinin SAR'ı: <=%20 Herhangi bir PAI türünün SAR'ı <= %40 (<= %7'den az olması önemle tavsiye edilir) FAR: 1/50.000 FRR: %10 |

Güvenli |

|

| 2. sınıf (eski adıyla Zayıf) |

Tüm PAI türlerinin SAR'sı: %7-20 A Seviyesi PAI türlerinin SAR'sı: <=%20 B Seviyesi PAI türlerinin SAR'sı: <=%30 Herhangi bir PAI türünün SAR'sı <= %40 (<= %20'ye önerilir) FAR: 1/50.000 FRR: %10 |

Güvenli |

|

| 1. sınıf (eski adıyla Kolaylık) |

Tüm PAI türlerinin SAR'ı: %20-30 A Seviyesi PAI türlerinin SAR'ı: <=%30 B Seviyesi PAI türlerinin SAR'ı: <=%40 Herhangi bir PAI türünün SAR'ı <= %40 (<= %30'un şiddetle önerildiği durumlarda) FAR: 1/50.000 FRR: %10 |

Güvenli değil veya güvenli |

|

3. sınıf, 2. sınıf ve 1. sınıf modülleri

Biyometri güvenlik sınıfları, güvenli bir ardışık düzenin varlığına ve üç kabul oranına (FAR, IAR ve SAR) göre atanır. Sahtekarlık saldırısının olmadığı durumlarda yalnızca FAR ve SAR dikkate alınır.

Kilit açma modlarının tümü için alınması gereken önlemleri Android Uyumluluk Tanımlama Belgesi'nde (CDD) bulabilirsiniz.

Yüz ve iris kimlik doğrulaması

Değerlendirme süreci

Değerlendirme süreci iki aşamadan oluşur. Kalibrasyon aşaması, belirli bir kimlik doğrulama çözümü için en uygun sunum saldırısını (yani kalibre edilmiş konumu) belirler. Test aşaması, birden fazla saldırı gerçekleştirmek için kalibre edilmiş konumu kullanır ve saldırının kaç kez başarılı olduğunu değerlendirir. Android cihaz ve biyometrik sistem üreticileri, en güncel test kılavuzu için bu formu göndererek Android ile iletişime geçmelidir.

SAR yalnızca sistemdeki en büyük zayıf noktaya karşı saldırılar kullanılarak ölçüldüğünden, önce kalibre edilmiş konumu belirlemek önemlidir.

Kalibrasyon aşaması

Yüz ve iris kimlik doğrulama için, test aşamasında optimum değerler elde etmek amacıyla kalibrasyon aşamasında optimize edilmesi gereken üç parametre vardır: sunum saldırısı aracı (PAI), sunum biçimi ve özne çeşitliliği genelinde performans.

YÜZ

|

IRIS

|

Çeşitliliği test etme

Yüz ve iris modellerinin cinsiyet, yaş grubu ve ırk/etnik kökene göre farklı performans göstermesi mümkündür. Performanstaki boşlukları tespit etme şansını en üst düzeye çıkarmak için çeşitli yüzlerde sunum saldırılarını kalibre edin.

Test aşaması

Test aşamasında, önceki aşamadaki optimize edilmiş ekran saldırısı kullanılarak biyometrik güvenlik performansı ölçülür.

Test aşamasındaki denemeleri sayma

Tek bir deneme, bir yüzün (gerçek veya taklit edilmiş) gösterilmesi ile telefondan bir geri bildirim (kilit açma etkinliği veya kullanıcı tarafından görülebilen bir mesaj) alınması arasındaki süre olarak sayılır. Telefonun eşleşme denemesi yapmak için yeterli veri alamadığı tüm denemeler, SAR'ı hesaplamak için kullanılan toplam deneme sayısına dahil edilmemelidir.

Değerlendirme protokolü

Kayıt

Yüz veya iris kimlik doğrulaması için kalibrasyon aşamasına başlamadan önce cihaz ayarlarına gidip mevcut tüm biyometrik profilleri kaldırın. Mevcut tüm profiller kaldırıldıktan sonra, kalibrasyon ve test için kullanılacak hedef yüz veya iris ile yeni bir profil kaydedin. Yeni bir yüz veya iris profili eklerken iyi aydınlatılmış bir ortamda olmanız ve cihazın, hedef yüzün tam önünde 20 ila 80 cm mesafede düzgün bir şekilde yerleştirilmesi önemlidir.

Kalibrasyon aşaması

Farklı türlerin farklı boyutları ve test için optimal koşulları etkileyebilecek başka özellikleri olduğundan PAI türlerinin her biri için kalibrasyon aşamasını gerçekleştirin. PAI'yi hazırlayın.

YÜZ

|

IRIS

|

Kalibrasyon aşamasını yürütme

Referans konumlar

- Referans konumu: Referans konumu, PAI'nin cihazın önünde uygun bir mesafeye (20-80 cm) yerleştirilmesiyle belirlenir. Bu durumda PAI, cihazın görüş alanında net bir şekilde görünür ancak kullanılan başka hiçbir şey (ör. PAI standı) görünmez.

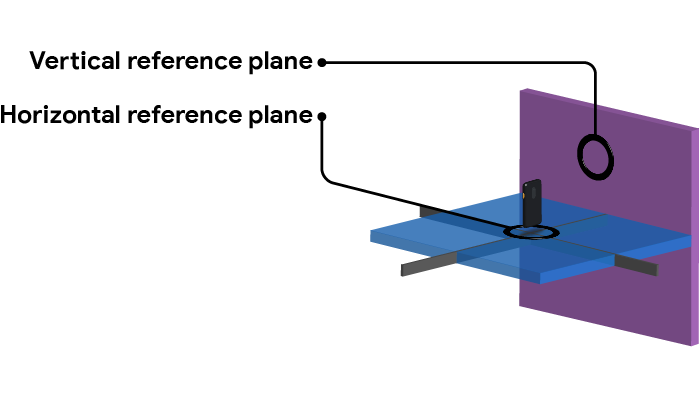

- Yatay referans düzlemi: PAI referans konumundayken cihaz ile PAI arasındaki yatay düzlem yatay referans düzlemidir.

- Dikey referans düzlemi: PAI referans konumundayken cihaz ile PAI arasındaki dikey düzlem, dikey referans düzlemidir.

Şekil 1. Referans düzlemleri.

Dikey yay

Referans konumu belirleyin, ardından PAI'yi cihazdan referans konumla aynı mesafeyi koruyarak dikey bir yay içinde test edin. PAI'yi aynı dikey düzlemde kaldırarak cihaz ile yatay referans düzlemi arasında 10 derecelik bir açı oluşturun ve yüz tanıma kilidini test edin.

PAI artık cihazın görüş alanında görünmeyene kadar PAI'yi 10 derecelik artışlarla yükseltmeye ve test etmeye devam edin. Cihazın kilidini başarıyla açan tüm konumları kaydedin. Bu işlemi, PAI'yi yatay referans düzlemin altına doğru aşağı doğru bir yay içinde hareket ettirerek tekrarlayın. Ark testlerine örnek olarak aşağıdaki 2. resme bakın.

Yatay yay

PAI'yi referans konumuna döndürün, ardından dikey referans düzlemiyle 10 derecelik bir açı oluşturmak için yatay düzlemde hareket ettirin. PAI'yi bu yeni konumda dikey yay testini gerçekleştirin. PAI'yi yatay düzlemde 10 derecelik artışlarla hareket ettirin ve her yeni konumda dikey yay testini gerçekleştirin.

Şekil 2. Dikey ve yatay yay boyunca test etme.

Yay testlerinin hem cihazın sol ve sağ tarafı hem de cihazın üstünde ve altında 10 derecelik artışlarla tekrarlanması gerekir.

En güvenilir kilit açma sonuçlarını veren konum, PAI türü (ör. 2D veya 3D PAI türü) için kalibre edilmiş konumdur.

Test aşaması

Kalibrasyon aşamasının sonunda, PAI türü başına bir kalibre edilmiş konum olmalıdır. Kalibre edilmiş bir konum belirlenemezse referans konum kullanılmalıdır. Test metodolojisi hem 2D hem de 3D PAI türlerini test etmek için ortaktır.

- Kayıtlı yüzler arasında, E>= 10 ve en az 10 benzersiz yüz içeren.

- Yüz/iris kaydı

- Önceki aşamadaki kalibre edilmiş konumu kullanarak U kilit açma girişimi gerçekleştirin. Girişim sayısını önceki bölümde açıklandığı şekilde sayın ve U >= 10 olmalıdır. Başarılı kilit açma sayısını kaydedin S.

- SAR daha sonra şu şekilde ölçülebilir:

Nerede:

- E = kayıt sayısı

- U = Kayıt başına kilit açma denemelerinin sayısı

- Si = i. kayıt için başarılı kilit açma sayısı

Hata oranları için istatistiksel olarak geçerli örnekler elde etmek üzere gereken iterasyonlar: Aşağıdaki tüm değerler için %95 güven varsayımı, büyük N

| Hata payı | Konu başına gereken test iterasyonları |

|---|---|

| %1 | 9595 |

| %2 | 2401 |

| %3 | 1067 |

| %5 | 385 |

| %10 | 97 |

Gerekli süre (deneme başına 30 saniye, 10 denek)

| Hata payı | Toplam süre |

|---|---|

| %1 | 799,6 saat |

| %2 | 200,1 saat |

| %3 | 88,9 saat |

| %5 | 32,1 saat |

| %10 | 8,1 saat |

%5 hata payı hedeflemenizi öneririz. Bu, popülasyonda% 2 ila %12 oranında gerçek bir hata oranı sağlar.

Kapsam

Test aşamasında, yüz kimlik doğrulamanın esnekliği öncelikle hedef kullanıcının yüzünün taklitlerine karşı ölçülür. LED kullanımı veya ana baskı gibi işlev gören desenler gibi faks benzeri olmayan saldırıları ele almaz. Bu yöntemlerin derinlik tabanlı yüz kimlik doğrulama sistemlerine karşı etkili olduğu henüz kanıtlanmamış olsa da bu durumun kavramsal olarak doğru olmasını engelleyen bir şey yoktur. Gelecekteki araştırmalarda bunun doğruluğunun kanıtlanması hem mümkün hem de makuldür. Bu noktada, bu protokol bu saldırılara karşı direnci ölçecek şekilde düzeltilecektir.

Parmak izi kimlik doğrulaması

Android 9'da, sahtekarlık kabul oranı (SAR) %7'den az veya bu değere eşit olacak şekilde PAI'lere karşı minimum direnç düzeyi belirlenmiştir. Neden %7'nin seçildiğine dair kısa bir açıklamayı bu blog yayınında bulabilirsiniz.

Değerlendirme süreci

Değerlendirme süreci iki aşamadan oluşur. Kalibrasyon aşaması, belirli bir parmak izi kimlik doğrulama çözümü için en uygun sunum saldırısını (yani kalibre edilmiş konumu) belirler. Test aşaması, birden fazla saldırı gerçekleştirmek için kalibre edilmiş konumu kullanır ve saldırının başarılı olduğu durumların sayısını değerlendirir. Android cihaz ve biyometrik sistem üreticileri, en güncel test kılavuzu için bu formu göndererek Android ile iletişime geçmelidir.

Kalibrasyon aşaması

Parmak izi kimlik doğrulama için test aşamasında optimum değerleri sağlamak üzere optimize edilmesi gereken üç parametre vardır: sunum saldırısı aracı (PAI), sunum biçimi ve özne çeşitliliği genelinde performans

- PAI, basılı parmak izleri veya kalıplanmış kopya gibi fiziksel sahtekarlıktır. Bunlar, sunum medyasına örnek gösterilebilir. Aşağıdaki sahtecilik materyallerini kullanmanız önemle tavsiye edilir

- Optik parmak izi sensörleri (FPS)

- İletken olmayan mürekkeple kopya kağıdı/şeffaf kağıt

- Knox Jelatin

- Lateks Boya

- Elmer's Glue All

- Kapasitif FPS

- Knox Jelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Lateks Boya

- Ultrasonik FPS

- Knox Jelatin

- Elmer's Carpenter's Interior Wood Glue

- Elmer's Glue All

- Lateks Boya

- Optik parmak izi sensörleri (FPS)

- Sunuş biçimi, kimliğe bürünmeye yardımcı olacak şekilde PAI'nin veya ortamın daha fazla değiştirilmesiyle ilgilidir. Örneğin, 3D kopya oluşturmadan önce parmak izinin yüksek çözünürlüklü resmini rötuşlamak veya düzenlemek.

- Konu çeşitliliği açısından performans, özellikle algoritmayı ayarlamak için önemlidir. Kalibrasyon akışını denek cinsiyetleri, yaş grupları ve ırklar/etnik gruplar genelinde test etmek, genellikle dünya nüfusunun segmentleri için önemli ölçüde daha kötü performans gösterebilir ve bu aşamada kalibre edilmesi gereken önemli bir parametredir.

Çeşitliliği test etme

Parmak izi okuyucuların cinsiyet, yaş grupları ve ırklar/etnik gruplar arasında farklı performans göstermesi mümkündür. Nüfusun küçük bir yüzdesinin parmak izlerinin tanınması zordur. Bu nedenle, tanıma için en uygun parametreleri belirlemek ve kimlik avı testinde çeşitli parmak izleri kullanılmalıdır.

Test aşaması

Test aşamasında biyometrik güvenlik performansı ölçülür. Test en azından işbirliği yapılmadan yapılmalıdır. Yani, toplanan parmak izleri, hedefin parmak izi toplamaya aktif olarak katılmasını sağlamanın (ör. öznenin parmağının kalıbını çıkarma) aksine başka bir yüzeyden kaldırılarak toplanır. İkinci yönteme izin verilir ancak zorunlu değildir.

Test aşamasındaki denemeleri sayma

Tek bir deneme, sensöre bir parmak izi (gerçek veya taklit edilmiş) sunulması ile telefondan bir geri bildirim (kilit açma etkinliği veya kullanıcı tarafından görülebilen bir mesaj) alınması arasındaki süre olarak sayılır.

Telefonun eşleşme denemesi için yeterli veri alamadığı tüm denemeler, SAR'ı hesaplamak için kullanılan toplam deneme sayısına dahil edilmemelidir.

Değerlendirme protokolü

Kayıt

Parmak izi kimlik doğrulaması için kalibrasyon aşamasına başlamadan önce cihaz ayarlarına gidip mevcut tüm biyometrik profilleri kaldırın. Mevcut tüm profiller kaldırıldıktan sonra, kalibrasyon ve test için kullanılacak hedef parmak izi içeren yeni bir profil kaydedin. Profil başarıyla kaydedilene kadar ekrandaki tüm talimatları uygulayın.

Kalibrasyon aşaması

Optik FPS

Bu, ultrasonik ve kapasitif kalibrasyon aşamalarına benzer ancak hedef kullanıcının parmak izinin hem 2D hem de 2,5D PAI türleriyle yapılır.

- Parmak izinin gizli kopyasını bir yüzeyden kaldırma

- 2D PAI türleriyle test etme

- Kaldırılan parmak izini sensöre yerleştirin

- 2,5D PAI türleriyle test edin.

- Parmak izinin PAI'sini oluşturma

- PAI'yi sensöre yerleştirin

Ultrasonik FPS

Ultrasonik için kalibre etme işlemi, hedef parmak izinin gizli bir kopyasını kaldırmayı içerir. Örneğin, bu işlem parmak izi tozu kullanılarak alınan parmak izleri veya parmak izinin basılı kopyaları kullanılarak yapılabilir. Ayrıca, daha iyi bir taklit elde etmek için parmak izi resminin manuel olarak yeniden rötuşlanması da söz konusu olabilir.

Hedef parmak izinin gizli kopyası elde edildikten sonra PAI yapılır.

Kapasitif FPS

Kapasitif kalibrasyon, yukarıda ultrasonik kalibrasyon için açıklanan adımları içerir.

Test aşaması

- FRR/FAR hesaplanırken kullanılan parametreleri kullanarak en az 10 farklı kişinin kaydolmasını sağlayın.

- Her kişi için PAI oluşturun

- SAR daha sonra şu şekilde ölçülebilir:

Hata oranları için istatistiksel olarak geçerli örnekler elde etmek üzere gereken iterasyonlar: Aşağıdaki tüm değerler için %95 güven varsayımı, büyük N

| Hata payı | Konu başına gereken test iterasyonları |

|---|---|

| %1 | 9595 |

| %2 | 2401 |

| %3 | 1067 |

| %5 | 385 |

| %10 | 97 |

Gerekli süre (deneme başına 30 saniye, 10 denek)

| Hata payı | Toplam süre |

|---|---|

| %1 | 799,6 saat |

| %2 | 200,1 saat |

| %3 | 88,9 saat |

| %5 | 32,1 saat |

| %10 | 8,1 saat |

%5 hata payı hedeflemenizi öneririz. Bu, popülasyonda% 2 ila %12 oranında gerçek bir hata oranı sağlar.

Kapsam

Bu işlem, parmak izi kimlik doğrulamasının dayanıklılığını öncelikle hedef kullanıcının parmak izinin kopyalarına karşı test etmek için ayarlanmıştır. Test metodolojisi, mevcut malzeme maliyetlerine, stok durumuna ve teknolojiye dayanır. Bu protokol, uygulanabilir hale geldikçe yeni malzemelere ve tekniklere karşı dayanıklılığı ölçecek şekilde düzeltilecektir.

Dikkat edilmesi gereken noktalar

Her modalite farklı bir test kurulumu gerektirse de bunların hepsi için geçerli olan birkaç ortak özellik vardır.

Gerçek donanımı test etme

Biyometrik modeller ideal koşullarda ve mobil cihazda göründüğünden farklı donanımlarda test edildiğinde toplanan SAR/IAR metrikleri hatalı olabilir. Örneğin, çoklu mikrofon kurulumu kullanılarak sessiz bir odada kalibre edilen sesle kilit açma modelleri, gürültülü bir ortamda tek mikrofonlu bir cihazda kullanıldığında çok farklı davranır. Doğru metrikler elde etmek için testler, donanım yüklü gerçek bir cihazda ve bu mümkün değilse donanım cihazda göründüğü şekilde yapılmalıdır.

Bilinen saldırıları kullanma

Günümüzde kullanılan biyometrik modüllerin çoğu başarılı bir şekilde taklit edilmiş ve saldırı metodolojisinin herkese açık dokümanları mevcuttur. Aşağıda, bilinen saldırılara sahip modaliteler için test kurulumlarına genel bir bakış sunulmaktadır. Mümkün olduğunda burada açıklanan kurulumu kullanmanızı öneririz.

Yeni saldırıları tahmin etme

Önemli yeni iyileştirmelerin yapıldığı modüller için test kurulumu belgesi uygun bir kurulum içermeyebilir ve herkese açık bilinen bir saldırı olmayabilir. Yeni keşfedilen bir saldırının ardından mevcut modalitelerin test kurulumlarının da ayarlanması gerekebilir. Her iki durumda da makul bir test kurulumu yapmanız gerekir. Eklenebilecek makul bir mekanizma oluşturup oluşturmadığınızı bize bildirmek için lütfen bu sayfanın en altındaki Site Geri Bildirimi bağlantısını kullanın.

Farklı modaliteler için kurulumlar

Parmak izi

| IAR | Böyle bir mesaj gerekmez. |

| SAR |

|

Yüz ve iris

| IAR | Alt sınır SAR tarafından yakalanacağından bunu ayrı olarak ölçmeniz gerekmez. |

| SAR |

|

Ses

| IAR |

|

| SAR |

|