Questa pagina descrive l'implementazione di ConfirmationUI e delle istruzioni di conferma in KeyMint.

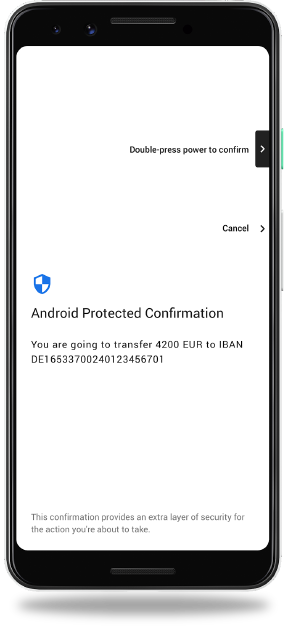

Android Protected Confirmation utilizza un'interfaccia utente protetta dall'hardware chiamata Trusted UI per facilitare l'elevata garanzia per le transazioni critiche. Android Protected Confirmation è disponibile per i dispositivi supportati con Android 9 (livello API 28) o versioni successive.

Quando un'app richiama Protected Confirmation, Trusted UI chiede all'utente una conferma. La UI attendibile afferma l'approvazione del messaggio richiesto da parte dell'utente con un elevato grado di confidenza anche se Android o il suo kernel (Linux) sono stati compromessi. Insieme a KeyMint (precedentemente Keymaster), questa asserzione viene quindi comunicata a una parte remota.

Gli sviluppatori possono consultare la documentazione per sviluppatori di Android Protected Confirmation all'indirizzo developer.android.com.

Ambito

L'implementazione di Android Protected Confirmation può essere suddivisa in due parti, entrambe residenti nel Trusted Execution Environment (TEE). Una parte è un'estensione di KeyMint. Consente

la generazione di chiavi con il requisito di utilizzo Tag::TRUSTED_CONFIRMATION_REQUIRED.

La seconda parte è un'app chiamata ConfirmationUI, che

genera token di conferma. Questi token sono istruzioni crittografiche e

comunicano a KeyMint quando l'utente conferma un determinato messaggio.