Bu sayfada, ConfirmationUI'nın uygulanması ve KeyMint'e gönderilen onay ifadeleri açıklanmaktadır.

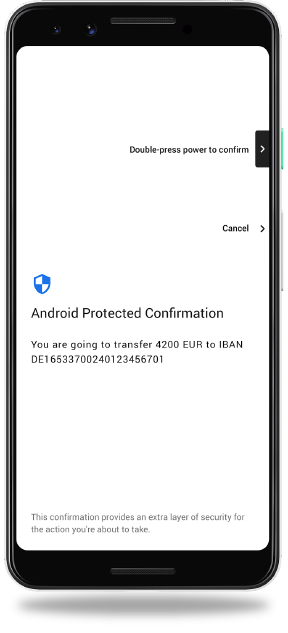

Android Korumalı Onayı, kritik işlemlerin yüksek düzeyde güvenli olmasını sağlamak için Güvenilir Kullanıcı Arayüzü adlı donanımla korunan bir kullanıcı arayüzünden yararlanır. Android Protected Confirmation, Android 9 (API düzeyi 28) veya sonraki sürümlerin yüklü olduğu desteklenen cihazlarda kullanılabilir.

Bir uygulama, Korunan Onay'ı çağırdığında Trusted UI, kullanıcıya onay isteği gönderir. Güvenilir kullanıcı arayüzü, Android veya çekirdeği (Linux) saldırıya uğramış olsa bile, kullanıcının istem mesajını onayladığını yüksek bir güvenilirlikle onaylar. Bu onay, KeyMint (eski adıyla Keymaster) ile birlikte uzak bir tarafa iletilir.

Geliştiriciler, Android Protected Confirmation geliştirici belgelerini developer.android.com adresinde inceleyebilir.

Kapsam

Android Protected Confirmation'ın uygulanması, her ikisi de güvenilir yürütme ortamında (TEE) bulunan iki bölüme ayrılabilir. Bir bölümü KeyMint'in uzantısıdır. Tag::TRUSTED_CONFIRMATION_REQUIRED kullanım koşuluna sahip anahtarların oluşturulmasına olanak tanır.

İkinci bölüm ise onay jetonları oluşturan ConfirmationUI adlı bir uygulamadır. Bu jetonlar, kullanıcının belirli bir mesajı onayladığı zaman KeyMint'e iletilen kriptografik ifadelerdir.