A partir de 2026, para alinearnos con nuestro modelo de desarrollo estable de la rama principal y garantizar la estabilidad de la plataforma para el ecosistema, publicaremos el código fuente en AOSP en el segundo y cuarto trimestre. Para compilar AOSP y contribuir a él, te recomendamos que utilices android-latest-release en lugar de aosp-main. La rama del manifiesto android-latest-release siempre hará referencia a la versión más reciente que se envió al AOSP. Para obtener más información, consulta Cambios en AOSP.

Confirmación protegida

Organiza tus páginas con colecciones

Guarda y categoriza el contenido según tus preferencias.

En esta página, se describe la implementación de ConfirmationUI y las declaraciones de confirmación en KeyMint.

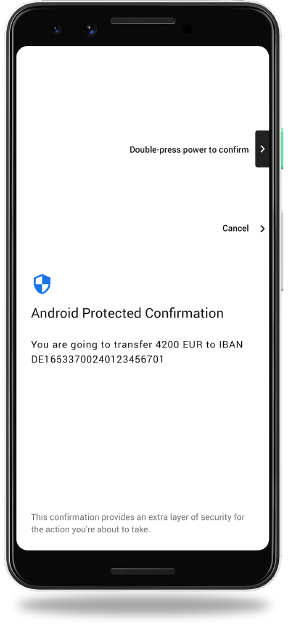

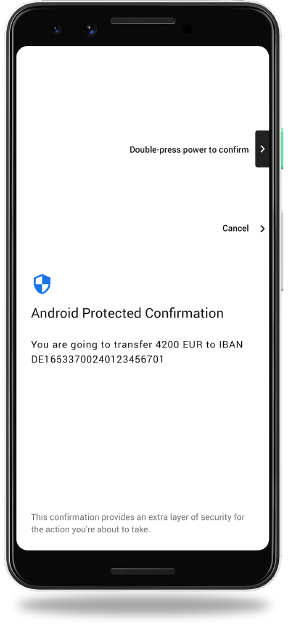

La Confirmación de protección de Android usa una interfaz de usuario protegida por hardware llamada Trusted UI para que las transacciones críticas sean altamente confiables. La Confirmación de protección de Android está disponible en dispositivos compatibles que ejecutan Android 9 (nivel de API 28) o versiones posteriores.

Cuando una app invoca la Confirmación de protección, la IU de confianza le solicita al usuario que confirme la acción. La IU de confianza afirma la aprobación del usuario del mensaje solicitado con un alto grado de confianza, incluso si se vulneró Android o su kernel (Linux). Junto con KeyMint (anteriormente Keymaster), esta aserción se transmite a una parte remota.

Los desarrolladores pueden consultar la documentación para desarrolladores de Android Protected Confirmation en developer.android.com.

Alcance

La implementación de la Confirmación protegida de Android se puede dividir en dos partes, ambas ubicadas en el entorno de ejecución confiable (TEE). Una parte es una extensión de KeyMint. Permite la generación de claves con el requisito de uso Tag::TRUSTED_CONFIRMATION_REQUIRED.

La segunda parte es una app llamada ConfirmationUI, que genera tokens de confirmación. Estos tokens son declaraciones criptográficas y le indican a KeyMint cuándo el usuario confirma un mensaje determinado.

El contenido y las muestras de código que aparecen en esta página están sujetas a las licencias que se describen en la Licencia de Contenido. Java y OpenJDK son marcas registradas de Oracle o sus afiliados.

Última actualización: 2025-12-03 (UTC)

[[["Fácil de comprender","easyToUnderstand","thumb-up"],["Resolvió mi problema","solvedMyProblem","thumb-up"],["Otro","otherUp","thumb-up"]],[["Falta la información que necesito","missingTheInformationINeed","thumb-down"],["Muy complicado o demasiados pasos","tooComplicatedTooManySteps","thumb-down"],["Desactualizado","outOfDate","thumb-down"],["Problema de traducción","translationIssue","thumb-down"],["Problema con las muestras o los códigos","samplesCodeIssue","thumb-down"],["Otro","otherDown","thumb-down"]],["Última actualización: 2025-12-03 (UTC)"],[],[]]