El esquema de firma de APK v2 es un esquema de firma de archivo completo que aumenta la velocidad de verificación y fortalece las garantías de integridad, ya que detecta cualquier cambio en las partes protegidas del APK.

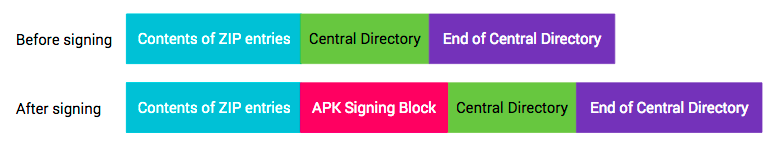

La firma con el esquema de firma de APK v2 inserta un bloque de firma de APK en el archivo APK inmediatamente antes de la sección del directorio central de ZIP. Dentro del bloque de firma de APK, las firmas de v2 y la información de identidad del firmante se almacenan en un bloque de esquema de firma de APK v2.

Figura 1: APK antes y después de la firma

El esquema de firma de APK v2 se introdujo en Android 7.0 (Nougat). Para que un APK se pueda instalar en Android 6.0 (Marshmallow) y dispositivos anteriores, se debe firmar con la firma de JAR antes de firmarlo con el esquema v2.

Bloqueo de firma de APK

Para mantener la retrocompatibilidad con el formato de APK v1, las firmas de APK v2 y posteriores se almacenan dentro de un bloque de firma de APK, un nuevo contenedor que se introdujo para admitir el esquema de firma de APK v2. En un archivo APK, el bloque de firma del APK se encuentra inmediatamente antes del directorio central ZIP, que se encuentra al final del archivo.

El bloque contiene pares ID-valor unidos de una manera que facilita la ubicación del bloque en el APK. La firma v2 del APK se almacena como un par de ID-valor con el ID 0x7109871a.

Formato

El formato del bloque de firma del APK es el siguiente (todos los campos numéricos son de formato little-endian):

size of blocken bytes (sin incluir este campo) (uint64)- Secuencia de pares de ID-valor con prefijo de longitud uint64:

ID(uint32)value(longitud variable: longitud del par - 4 bytes)

size of blocken bytes, igual que el primer campo (uint64)magic“APK Sig Block 42” (16 bytes)

Para analizar el APK, primero se encuentra el inicio del directorio central ZIP (encontrando el registro de fin del directorio central ZIP al final del archivo y, luego, leyendo el desplazamiento inicial del directorio central desde el registro). El valor magic proporciona una forma rápida de establecer que lo que precede al directorio central es probablemente el bloque de firma de APK. Luego, el valor size of

block apunta de manera eficiente al inicio del bloque en el archivo.

Los pares ID-valor con IDs desconocidos se deben ignorar cuando se interpreta el bloque.

Bloque del esquema de firma de APK v2

Uno o más firmantes o identidades firman el APK, cada uno representado por una clave de firma. Esta información se almacena como un bloque del esquema de firma de APK v2. Para cada firmante, se almacena la siguiente información:

- Tuplas (algoritmo de firma, resumen, firma). El resumen se almacena para desacoplar la verificación de la firma de la verificación de integridad del contenido del APK.

- Cadena de certificados X.509 que representa la identidad del firmante

- Atributos adicionales como pares clave-valor

Para cada firmante, el APK se verifica con una firma compatible de la lista proporcionada. Se ignoran las firmas con algoritmos de firma desconocidos. Depende de cada implementación elegir qué firma usar cuando se encuentran varias firmas compatibles. Esto permite la introducción de métodos de firma más seguros en el futuro de manera retrocompatible. El enfoque sugerido es verificar la firma más segura.

Formato

El bloque del esquema de firma de APK v2 se almacena dentro del bloque de firma de APK con el ID 0x7109871a.

El formato del bloque del esquema de firma de APK v2 es el siguiente (todos los valores numéricos son de formato little-endian, y todos los campos con prefijo de longitud usan uint32 para la longitud):

- Secuencia con prefijo de longitud de

signercon prefijo de longitud:signed datacon prefijo de longitud:- Secuencia con prefijo de longitud de

digestscon prefijo de longitud:signature algorithm ID(uint32)digest(con prefijo de longitud): Consulta Contenido protegido por integridad.

- Secuencia con prefijo de longitud de

certificatesX.509:certificateX.509 con prefijo de longitud (formato ASN.1 DER)

- Secuencia con prefijo de longitud de

additional attributescon prefijo de longitud:ID(uint32)value(longitud variable: longitud del atributo adicional: 4 bytes)

- Secuencia con prefijo de longitud de

- Secuencia con prefijo de longitud de

signaturescon prefijo de longitud:signature algorithm ID(uint32)signaturecon prefijo de longitud sobresigned data

public keycon prefijo de longitud (SubjectPublicKeyInfo, formato ASN.1 DER)

IDs de algoritmos de firma

- 0x0101: RSASSA-PSS con resumen SHA2-256, MGF1 SHA2-256, 32 bytes de sal, tráiler: 0xbc

- 0x0102: RSASSA-PSS con resumen SHA2-512, MGF1 SHA2-512, 64 bytes de sal, tráiler: 0xbc

- 0x0103: RSASSA-PKCS1-v1_5 con resumen SHA2-256 Esto es para sistemas de compilación que requieren firmas deterministas.

- 0x0104: RSASSA-PKCS1-v1_5 con resumen SHA2-512 Esto es para sistemas de compilación que requieren firmas deterministas.

- 0x0201: ECDSA con resumen SHA2-256

- 0x0202: ECDSA con resumen SHA2-512

- 0x0301: DSA con resumen SHA2-256

La plataforma de Android admite todos los algoritmos de firma anteriores. Las herramientas de firma pueden admitir un subconjunto de los algoritmos.

Tamaños de claves y curvas EC compatibles:

- RSA: 1024, 2048, 4096, 8192, 16384

- EC: NIST P-256, P-384, P-521

- DSA: 1,024, 2,048, 3,072

Contenido protegido por integridad

A los efectos de proteger el contenido del APK, este consta de cuatro secciones:

- Contenido de las entradas ZIP (desde el desplazamiento 0 hasta el inicio del bloque de firma de APK)

- Bloqueo de firma de APK

- Directorio central de ZIP

- Fin del directorio central de ZIP

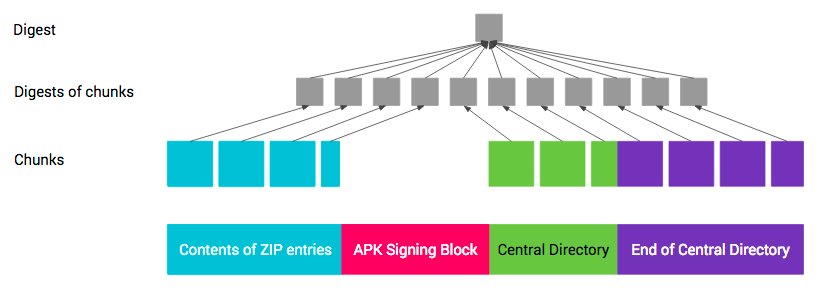

Figura 2: Secciones del APK después de la firma

El esquema de firma de APK v2 protege la integridad de las secciones 1, 3 y 4, y los bloques signed data del bloque del esquema de firma de APK v2 contenido en la sección 2.

La integridad de las secciones 1, 3 y 4 está protegida por uno o más resúmenes de su contenido almacenados en bloques signed data que, a su vez, están protegidos por una o más firmas.

El resumen de las secciones 1, 3 y 4 se calcula de la siguiente manera, de manera similar a un árbol de Merkle de dos niveles.

Cada sección se divide en fragmentos consecutivos de 1 MB (220 bytes). El último fragmento de cada sección puede ser más corto. El resumen de cada fragmento se calcula a partir de la concatenación del byte 0xa5, la longitud del fragmento en bytes (uint32 de formato little-endian) y el contenido del fragmento. El resumen de nivel superior se calcula a partir de la concatenación del byte 0x5a, la cantidad de fragmentos (uint32 de formato little-endian) y la concatenación de los resúmenes de los fragmentos en el orden en que aparecen en el APK. El resumen se calcula en fragmentos para permitir acelerar el procesamiento mediante la paralelización.

Figura 3: Resumen del APK

La protección de la sección 4 (final del directorio central de ZIP) se complica con la sección que contiene el desplazamiento del directorio central de ZIP. El desplazamiento cambia cuando cambia el tamaño del bloque de firma del APK, por ejemplo, cuando se agrega una firma nueva. Por lo tanto, cuando se calcula el resumen sobre el final del directorio central de ZIP, el campo que contiene el desplazamiento del directorio central de ZIP se debe tratar como que contiene el desplazamiento del bloque de firma de APK.

Protecciones contra la reversión

Un atacante podría intentar que un APK firmado con v2 se verifique como un APK firmado con v1 en plataformas de Android que admitan la verificación de APKs firmados con v2. Para mitigar este ataque, los APKs firmados con v2 que también están firmados con v1 deben contener un atributo X-Android-APK-Signed en la sección principal de sus archivos META-INF/*.SF. El valor del atributo es un conjunto de IDs de esquemas de firma de APK separados por comas (el ID de este esquema es 2). Cuando se verifica la firma v1, el verificador de APK debe rechazar los APKs que no tienen una firma para el esquema de firma de APK que el verificador prefiere de este conjunto (p.ej., el esquema v2). Esta protección se basa en el hecho de que el contenido de los archivos META-INF/*.SF está protegido por firmas v1. Consulta la sección sobre la verificación de APK firmados con JAR.

Un atacante podría intentar quitar firmas más seguras del bloque del esquema de firma de APK v2. Para mitigar este ataque, la lista de IDs de algoritmo de firma con los que se firmó el APK se almacena en el bloque signed data que está protegido por cada firma.

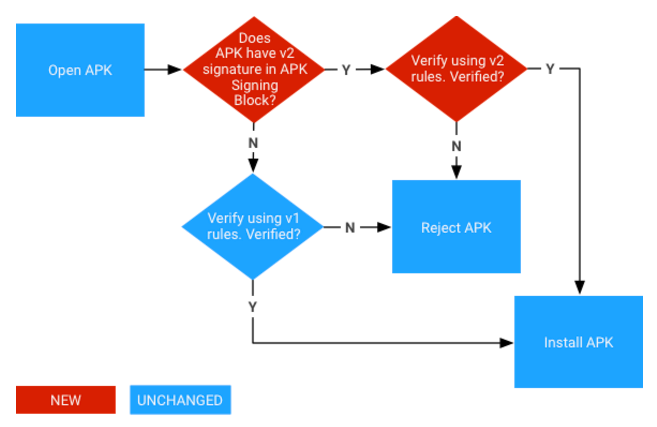

Verificación

En Android 7.0 y versiones posteriores, los APKs se pueden verificar según el esquema de firma de APK v2 o versiones posteriores, o la firma de JAR (esquema v1). Las plataformas más antiguas ignoran las firmas v2 y solo verifican las firmas v1.

Figura 4: Proceso de verificación de la firma del APK (pasos nuevos en rojo)

Verificación del esquema de firma de APK v2

- Busca el bloque de firma del APK y verifica lo siguiente:

- Dos campos de tamaño del bloque de firma de APK contienen el mismo valor.

- El directorio central de ZIP está seguido inmediatamente por el registro de fin del directorio central de ZIP.

- No hay más datos después del final del directorio central del ZIP.

- Busca el primer bloque del esquema de firma de APK v2 dentro del bloque de firma de APK. Si el bloque v2 está presente, continúa con el paso 3. De lo contrario, recurre a verificar el APK con el esquema v1.

- Para cada

signeren el bloque del esquema de firma de APK v2, haz lo siguiente:- Elige la

signature algorithm IDcompatible más potente designatures. El orden de la fuerza depende de cada versión de implementación o plataforma. - Verifica el

signaturecorrespondiente designaturesensigned dataconpublic key. (Ahora es seguro analizarsigned data). - Verifica que la lista ordenada de IDs de algoritmo de firma en

digestsysignaturessea idéntica. (Esto es para evitar la eliminación o adición de firmas). - Calcula el resumen del contenido del APK con el mismo algoritmo de resumen que el algoritmo de resumen que usa el algoritmo de firma.

- Verifica que el resumen calculado sea idéntico al

digestcorrespondiente dedigests. - Verifica que SubjectPublicKeyInfo del primer

certificatedecertificatessea idéntico apublic key.

- Elige la

- La verificación se realiza correctamente si se encontró al menos un

signery el paso 3 se realizó correctamente para cadasignerencontrado.

Nota: No se debe verificar el APK con el esquema v1 si se produce una falla en el paso 3 o 4.

Verificación de APK firmado con JAR (esquema v1)

El APK firmado con JAR es un archivo JAR firmado estándar, que debe contener exactamente las entradas que se enumeran en META-INF/MANIFEST.MF y en el que todas las entradas deben estar firmadas por el mismo conjunto de firmantes. Su integridad se verifica de la siguiente manera:

- Cada firmante está representado por una entrada de JAR META-INF/<signer>.SF y META-INF/<signer>.(RSA|DSA|EC).

- <signer>.(RSA|DSA|EC) es un ContentInfo de CMS PKCS #7 con estructura SignedData cuya firma se verifica en el archivo <signer>.SF.

- El archivo <signer>.SF contiene un resumen de todo el archivo META-INF/MANIFEST.MF y los resúmenes de cada sección de META-INF/MANIFEST.MF. Se verifica el resumen de todo el archivo MANIFEST.MF. Si eso falla, se verifica el resumen de cada sección MANIFEST.MF.

- META-INF/MANIFEST.MF contiene, para cada entrada de JAR protegida por integridad, una sección con el nombre correspondiente que contiene el resumen del contenido sin comprimir de la entrada. Todos estos resúmenes se verifican.

- La verificación de APK falla si el APK contiene entradas de JAR que no se enumeran en MANIFEST.MF y no forman parte de la firma de JAR.

Por lo tanto, la cadena de protección es <signer>.(RSA|DSA|EC) -> <signer>.SF -> MANIFEST.MF -> contenido de cada entrada de JAR protegida por integridad.