Pour être considérées comme compatibles avec Android, les implémentations d'appareils doivent respecter les exigences présentées dans le document de définition de compatibilité Android (CDD). Le CDD Android évalue la sécurité d'une implémentation biométrique à l'aide de la sécurité architecturale et de la faculté de falsification.

- Sécurité architecturale:résilience d'un pipeline biométrique contre la compromission du noyau ou de la plate-forme. Un pipeline est considéré comme sécurisé si les compromis du noyau et de la plate-forme ne permettent pas de lire des données biométriques brutes ni d'injecter des données synthétiques dans le pipeline pour influencer la décision d'authentification.

- Performances de sécurité biométrique:les performances de sécurité biométrique sont mesurées par le taux d'acceptation des faux, le taux de fausse acceptation (FAR) et, le cas échéant, le taux d'acceptation des imposteurs (IAR) de la biométrie. Le SAR est une métrique introduite dans Android 9 pour mesurer la résistance d'une empreinte biométrique contre une attaque par présentation physique. Lorsque vous mesurez des données biométriques, vous devez suivre les protocoles décrits ci-dessous.

Android utilise trois types de métriques pour mesurer les performances de la sécurité biométrique.

- Taux d'acceptation des faux : définit la métrique de la probabilité qu'un modèle biométrique accepte un échantillon précédemment enregistré et connu comme valide. Par exemple, avec le déverrouillage par commande vocale, cela mesure les chances de déverrouiller le téléphone d'un utilisateur à l'aide d'un échantillon enregistré de sa voix disant "Ok, Google". Nous appelons ces attaques des attaques par spoofing. Également appelé taux de correspondance de présentation de l'attaque par usurpation d'identité (IAPMR).

- Taux d'acceptation d'un imposteur (IAR) : définit la métrique de la probabilité qu'un modèle biométrique accepte une entrée destinée à imiter un échantillon connu. Par exemple, dans le mécanisme de voix approuvée (déverrouillage par commande vocale) de Smart Lock, cela mesure la fréquence à laquelle une personne essayant d'imiter la voix d'un utilisateur (en utilisant un ton et un accent similaires) peut déverrouiller son appareil. Nous appelons ces attaques des attaques par usurpation d'identité.

- Taux d'acceptation incorrect (FAR) : définit les métriques de la fréquence à laquelle un modèle accepte par erreur une entrée incorrecte choisie de manière aléatoire. Bien que cette mesure soit utile, elle ne fournit pas suffisamment d'informations pour évaluer la résistance du modèle aux attaques ciblées.

Agents de confiance

Android 10 modifie le comportement des agents de confiance. Les agents de confiance ne peuvent pas déverrouiller un appareil. Ils ne peuvent que prolonger la durée de déverrouillage d'un appareil déjà déverrouillé. Le service Visage vérifié est obsolète dans Android 10.

Classes biométriques

La sécurité biométrique est classée en fonction des résultats des tests de sécurité architecturale et de falsification. Une implémentation biométrique peut être classée comme classe 3 (anciennement forte), classe 2 (anciennement faible) ou classe 1 (anciennement pratique). Le tableau ci-dessous décrit les exigences générales pour chaque classe biométrique.

Pour en savoir plus, consultez le CDD Android actuel.

| Classe biométrique | Métriques | Pipeline biométrique | Contraintes |

|---|---|---|---|

| Classe 3 (anciennement "Forte") |

DAS de toutes les espèces de PAI : 0 à 7% DAS des espèces de PAI de niveau A : <=7% DAS des espèces de PAI de niveau B : <=20% DAS de toute espèce de PAI individuelle : <= 40% (recommandé : <= 7%) FAR : 1/50 000 FRR : 10% |

Sécurité |

|

| Classe 2 (anciennement "Faible") |

DAS de toutes les espèces de PAI : 7 à 20% DAS des espèces de PAI de niveau A : <=20% DAS des espèces de PAI de niveau B : <=30% DAS de toute espèce de PAI individuelle : <= 40% (recommandé : <= 20%) FAR : 1/50 000 FRR : 10% |

Sécurité |

|

| Classe 1 (anciennement "Facilité d'utilisation") |

DAS de toutes les espèces de PAI : 20 à 30% DAS des espèces de PAI de niveau A : <=30% DAS des espèces de PAI de niveau B : <=40% DAS de toute espèce de PAI individuelle : <= 40% (recommandé : <= 30%) FAR : 1/50 000 FRR : 10% |

Non sécurisé ou sécurisé |

|

Modalités de classe 3, classe 2 et classe 1

Les classes de sécurité biométrique sont attribuées en fonction de la présence d'un pipeline sécurisé et des trois taux d'acceptation : FAR, IAR et SAR. En l'absence d'attaque par usurpation d'identité, nous ne prenons en compte que les FAR et SAR.

Consultez le document de définition de la compatibilité Android (CDD) pour connaître les mesures à prendre pour toutes les modalités de déverrouillage.

Authentification par reconnaissance faciale et de l'iris

Processus d'évaluation

Le processus d'évaluation se compose de deux phases. La phase de calibration détermine l'attaque par présentation optimale pour une solution d'authentification donnée (c'est-à-dire la position calibrée). La phase de test utilise la position calibrée pour effectuer plusieurs attaques et évalue le nombre de fois où l'attaque a réussi. Les fabricants d'appareils Android et de systèmes biométriques doivent contacter Android pour obtenir les dernières recommandations de test en remplissant ce formulaire.

Il est important de déterminer d'abord la position calibrée, car le SAR ne doit être mesuré qu'à l'aide d'attaques contre le point de faiblesse le plus important du système.

Phase de calibrage

Trois paramètres d'authentification par reconnaissance faciale et de l'iris doivent être optimisés pendant la phase de calibrage pour garantir des valeurs optimales pour la phase de test: l'instrument d'attaque par présentation (PAI), le format de présentation et les performances en fonction de la diversité des sujets.

FACE

|

IRIS

|

Tester la diversité

Les performances des modèles de visage et d'iris peuvent varier selon le genre, la tranche d'âge et l'origine ethnique. Calibrez les attaques par présentation sur différents visages pour maximiser vos chances de détecter des écarts de performances.

Phase de test

C'est lors de la phase de test que les performances de sécurité biométrique sont mesurées à l'aide de l'attaque par présentation optimisée de la phase précédente.

Compter les tentatives pendant la phase de test

Une seule tentative est comptabilisée comme la période entre la présentation d'un visage (réel ou falsifié) et la réception de commentaires du téléphone (un événement de déverrouillage ou un message visible par l'utilisateur). Les tentatives pour lesquelles le téléphone ne parvient pas à obtenir suffisamment de données pour tenter une correspondance ne doivent pas être incluses dans le nombre total de tentatives utilisées pour calculer le DAS.

Protocole d'évaluation

Inscription

Avant de commencer la phase de calibrage pour l'authentification par reconnaissance faciale ou de l'iris, accédez aux paramètres de l'appareil et supprimez tous les profils biométriques existants. Une fois tous les profils existants supprimés, enregistrez un nouveau profil avec l'iris ou le visage cible qui sera utilisé pour le calibrage et les tests. Il est important de se trouver dans un environnement bien éclairé lorsque vous ajoutez un profil de visage ou d'iris, et que l'appareil soit correctement placé directement en face du visage cible, à une distance de 20 cm à 80 cm.

Phase de calibrage

Effectuez la phase de calibrage pour chacune des espèces de PAI, car les différentes espèces ont des tailles et d'autres caractéristiques différentes qui peuvent affecter les conditions optimales pour les tests. Préparer l'API

FACE

|

IRIS

|

Mener la phase de calibrage

Positions de référence

- Position de référence:la position de référence est déterminée en plaçant le PAI à une distance appropriée (20 à 80 cm) devant l'appareil de sorte que le PAI soit clairement visible dans le champ de vision de l'appareil, mais que tout autre élément utilisé (comme un support pour le PAI) ne soit pas visible.

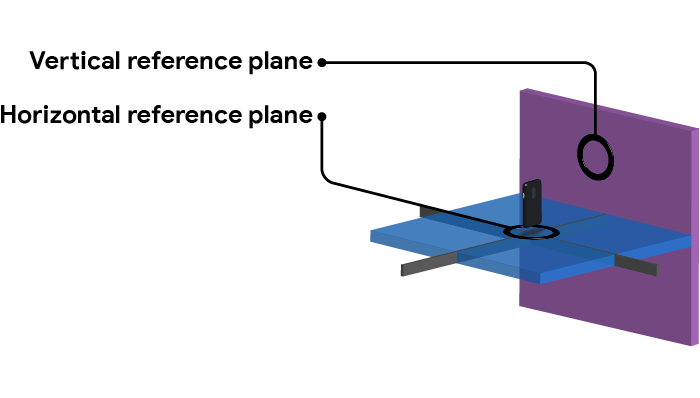

- Plan de référence horizontal:lorsque le PAI est dans la position de référence, le plan horizontal entre l'appareil et le PAI est le plan de référence horizontal.

- Plan de référence vertical:lorsque le PAI est en position de référence, le plan vertical entre l'appareil et le PAI est le plan de référence vertical.

Figure 1 : Plans de référence.

Arc vertical

Déterminez la position de référence, puis testez le PAI dans un arc vertical en maintenant la même distance par rapport à l'appareil que la position de référence. Élevez l'appareil dans le même plan vertical, en créant un angle de 10 degrés entre l'appareil et le plan de référence horizontal, puis testez le déverrouillage par reconnaissance faciale.

Continuez à augmenter et à tester l'angle de vue par incréments de 10 degrés jusqu'à ce qu'il ne soit plus visible dans le champ de vision des appareils. Enregistrez toutes les positions qui ont permis de déverrouiller l'appareil. Répétez ce processus, mais en déplaçant le PAI dans un arc vers le bas, sous le plan de référence horizontal. Consultez la figure 2 ci-dessous pour voir un exemple de tests d'arc.

Arc horizontal

Remettez le PAI dans la position de référence, puis déplacez-le le long du plan horizontal pour créer un angle de 10 degrés avec le plan de référence vertical. Effectuez le test de l'arc vertical avec le PAI dans cette nouvelle position. Déplacez l'IP sur le plan horizontal par incréments de 10 degrés et effectuez le test de l'arc vertical à chaque nouvelle position.

Figure 2. Test le long de l'arc vertical et horizontal.

Les tests d'arc doivent être répétés par incréments de 10 degrés à la fois sur les côtés gauche et droit de l'appareil, ainsi que sur le dessus et le dessous de l'appareil.

La position qui génère les résultats de déverrouillage les plus fiables est la position calibrée pour le type d'espèce de PAI (par exemple, des espèces de PAI 2D ou 3D).

Phase de test

À la fin de la phase de calibrage, il doit y avoir une position calibrée par espèce de PAI. Si aucune position calibrée ne peut être établie, la position de référence doit être utilisée. La méthodologie de test est courante pour tester les espèces de PAI 2D et 3D.

- Pour tous les visages enregistrés, où E>= 10 et qui incluent au moins 10 visages uniques.

- Enregistrer le visage/l'iris

- À l'aide de la position calibrée de la phase précédente, effectuez U tentatives de déverrouillage, en comptant les tentatives comme décrit dans la section précédente, et où U >= 10. Enregistrez le nombre de déverrouillages réussis. S.

- Le DAS peut ensuite être mesuré comme suit:

Où :

- E = nombre d'inscriptions

- U = nombre de tentatives de déverrouillage par enregistrement

- Si = nombre de déverrouillages réussis pour l'inscription i

Itérations requises pour obtenir des échantillons statistiquement valides des taux d'erreur: hypothèse de confiance de 95 % pour tous les éléments ci-dessous, grand N

| Marge d'erreur | Itérations de test requises par sujet |

|---|---|

| 1 % | 9595 |

| 2 % | 2401 |

| 3 % | 1067 |

| 5 % | 385 |

| 10 % | 97 |

Durée requise (30 secondes par tentative, 10 sujets)

| Marge d'erreur | Durée totale |

|---|---|

| 1 % | 799,6 heures |

| 2 % | 200,1 heures |

| 3 % | 88,9 heures |

| 5 % | 32,1 heures |

| 10 % | 8,1 heures |

Nous vous recommandons de cibler une marge d'erreur de 5 %, ce qui donne un taux d'erreur réel dans la population de 2% à 12%.

Champ d'application

La phase de test mesure la résilience de l'authentification faciale principalement contre les fac-similés du visage de l'utilisateur cible. Il ne s'attaque pas aux attaques non basées sur le télécopieur, telles que l'utilisation de LED ou de motifs qui servent d'impressions principales. Bien que leur efficacité contre les systèmes d'authentification par reconnaissance faciale basée sur la profondeur n'ait pas encore été prouvée, rien ne les empêche conceptuellement d'être efficaces. Il est possible et plausible que de futures recherches le confirment. À ce stade, ce protocole sera révisé pour inclure la mesure de la résilience face à ces attaques.

Authentification empreinte digitale

Dans Android 9, la barre a été fixée à une résilience minimale aux attaques par falsification d'identité, mesurée par un taux d'acceptation des falsifications (SAR) inférieur ou égal à 7%. Pour en savoir plus sur le choix du taux de 7 %, consultez cet article de blog.

Processus d'évaluation

Le processus d'évaluation se compose de deux phases. La phase de calibration détermine l'attaque par présentation optimale pour une solution d'authentification par empreinte digitale donnée (c'est-à-dire la position calibrée). La phase de test utilise la position calibrée pour effectuer plusieurs attaques et évalue le nombre de fois où l'attaque a réussi. Les fabricants d'appareils Android et de systèmes biométriques doivent contacter Android pour obtenir les dernières recommandations de test en remplissant ce formulaire.

Phase de calibrage

Trois paramètres de l'authentification par empreinte digitale doivent être optimisés pour garantir des valeurs optimales pour la phase de test: l'instrument d'attaque par présentation (PAI), le format de présentation et les performances en fonction de la diversité des sujets.

- Le PAI est la falsification physique, comme les empreintes digitales imprimées ou une réplique moulée. Il s'agit d'exemples de supports de présentation. Les éléments de simulation suivants sont vivement recommandés.

- Lecteurs d'empreinte digitale optiques (FPS)

- Papier de copie/transparent avec encre non conductrice

- Knox Gelatin

- Peinture latex

- Colle tout-usage Elmer's

- FPS capacitifs

- Knox Gelatin

- Colle à bois intérieure pour menuisier Elmer's

- Colle tout-usage Elmer's

- Peinture latex

- FPS à ultrasons

- Knox Gelatin

- Colle à bois intérieure pour menuisier Elmer's

- Colle tout-usage Elmer's

- Peinture latex

- Lecteurs d'empreinte digitale optiques (FPS)

- Le format de présentation concerne la manipulation supplémentaire de l'API ou de l'environnement, de manière à faciliter le spoofing. Par exemple, retoucher ou modifier une image haute résolution d'une empreinte digitale avant de créer la réplique 3D.

- Les performances en fonction de la diversité des sujets sont particulièrement pertinentes pour ajuster l'algorithme. Tester le flux de calibrage en fonction du genre, des groupes d'âge et des origines ethniques des sujets peut souvent révéler des performances nettement moins bonnes pour des segments de la population mondiale. Il s'agit d'un paramètre important à calibrer à cette phase.

Tester la diversité

Il est possible que les lecteurs d'empreintes digitales fonctionnent différemment selon le genre, les tranches d'âge et les races/ethnies. Un petit pourcentage de la population a des empreintes digitales difficiles à reconnaître. Il est donc recommandé d'utiliser différentes empreintes digitales pour déterminer les paramètres optimaux de reconnaissance et lors des tests de falsification.

Phase de test

C'est lors de la phase de test que les performances de sécurité biométrique sont mesurées. À minima, les tests doivent être effectués de manière non coopérative, ce qui signifie que les empreintes digitales collectées sont obtenues en les soulevant d'une autre surface plutôt que de demander à la cible de participer activement à la collecte de son empreinte digitale, par exemple en réalisant un moulage coopératif du doigt de la personne concernée. Ce dernier est autorisé, mais pas obligatoire.

Compter les tentatives pendant la phase de test

Une seule tentative est comptabilisée comme la période entre la présentation d'une empreinte digitale (réelle ou falsifiée) au capteur et la réception de commentaires du téléphone (un événement de déverrouillage ou un message visible par l'utilisateur).

Les tentatives pour lesquelles le téléphone ne parvient pas à obtenir suffisamment de données pour tenter une mise en correspondance ne doivent pas être incluses dans le nombre total de tentatives utilisées pour calculer le SAR.

Protocole d'évaluation

Inscription

Avant de commencer la phase de calibrage de l'authentification par empreinte digitale, accédez aux paramètres de l'appareil et supprimez tous les profils biométriques existants. Une fois tous les profils existants supprimés, enregistrez un nouveau profil avec l'empreinte cible qui sera utilisée pour le calibrage et les tests. Suivez toutes les instructions à l'écran jusqu'à ce que le profil soit correctement enregistré.

Phase de calibrage

FPS optiques

Cela ressemble aux phases de calibrage des technologies ultrasoniques et capacitives, mais avec les espèces PAI 2D et 2,5D de l'empreinte digitale de l'utilisateur cible.

- Retirer une copie latente de l'empreinte digitale d'une surface

- Tester avec des espèces de PAI 2D

- Placer l'empreinte digitale relevée sur le lecteur

- Effectuez des tests avec des espèces de PAI 2,5D.

- Créer une empreinte de l'empreinte

- Placer le PAI sur le lecteur

FPS à ultrasons

Le calibrage pour les ultrasons consiste à extraire une copie latente de l'empreinte digitale cible. Par exemple, cela peut être fait à l'aide d'empreintes digitales relevées à l'aide de poudre à empreintes digitales ou de copies imprimées d'une empreinte digitale, et peut inclure une retouche manuelle de l'image de l'empreinte digitale pour obtenir un meilleur spoof.

Une fois la copie latente de l'empreinte digitale cible obtenue, une PAI est effectuée.

FPS capacitifs

Le calibrage pour la capacité implique les mêmes étapes que celles décrites ci-dessus pour le calibrage par ultrasons.

Phase de test

- Inscrivez au moins 10 personnes uniques à l'aide des mêmes paramètres que ceux utilisés pour calculer le FRR/FAR.

- Créer des APM pour chaque personne

- Le DAS peut ensuite être mesuré comme suit:

Itérations requises pour obtenir des échantillons statistiquement valides des taux d'erreur: hypothèse de confiance de 95 % pour tous les éléments ci-dessous, grand N

| Marge d'erreur | Itérations de test requises par sujet |

|---|---|

| 1 % | 9595 |

| 2 % | 2401 |

| 3 % | 1067 |

| 5 % | 385 |

| 10 % | 97 |

Durée requise (30 secondes par tentative, 10 sujets)

| Marge d'erreur | Durée totale |

|---|---|

| 1 % | 799,6 heures |

| 2 % | 200,1 heures |

| 3 % | 88,9 heures |

| 5 % | 32,1 heures |

| 10 % | 8,1 heures |

Nous vous recommandons de cibler une marge d'erreur de 5 %, ce qui donne un taux d'erreur réel dans la population de 2% à 12%.

Champ d'application

Ce processus est configuré pour tester la résilience de l'authentification par empreinte digitale principalement contre les fac-similés de l'empreinte de l'utilisateur cible. La méthodologie de test est basée sur les coûts, la disponibilité et la technologie des matériaux actuels. Ce protocole sera révisé pour inclure la mesure de la résilience face aux nouveaux matériaux et techniques à mesure qu'ils deviendront pratiques.

Éléments courants à prendre en compte

Bien que chaque modalité nécessite une configuration de test différente, certains aspects communs s'appliquent à toutes.

Tester le matériel

Les métriques SAR/IAR collectées peuvent être inexactes lorsque les modèles biométriques sont testés dans des conditions idéales et sur du matériel différent de celui qui apparaîtrait sur un appareil mobile. Par exemple, les modèles de déverrouillage par commande vocale calibrés dans une chambre anéchoïque à l'aide d'une configuration multimicro se comportent très différemment lorsqu'ils sont utilisés sur un seul appareil à micro dans un environnement bruyant. Pour obtenir des métriques précises, les tests doivent être effectués sur un appareil réel avec le matériel installé, et à défaut avec le matériel tel qu'il apparaît sur l'appareil.

Utiliser des attaques connues

La plupart des modalités biométriques utilisées aujourd'hui ont été usurpées avec succès, et des documents publics sur la méthodologie d'attaque existent. Vous trouverez ci-dessous un bref aperçu des configurations de test pour les modalités avec des attaques connues. Dans la mesure du possible, nous vous recommandons d'utiliser la configuration décrite ici.

Anticiper de nouvelles attaques

Pour les modalités pour lesquelles de nouvelles améliorations importantes ont été apportées, le document de configuration des tests peut ne pas contenir de configuration appropriée et aucune attaque publique connue ne peut exister. Il peut également être nécessaire d'ajuster la configuration des tests des modalités existantes à la suite d'une attaque nouvellement découverte. Dans les deux cas, vous devez élaborer une configuration de test raisonnable. Veuillez utiliser le lien Commentaires sur le site en bas de cette page pour nous indiquer si vous avez configuré un mécanisme raisonnable qui peut être ajouté.

Configuration pour différentes modalités

Empreinte digitale

| IAR | Non requis. |

| DAS |

|

Visage et iris

| IAR | La limite inférieure sera capturée par le SAR. Il n'est donc pas nécessaire de la mesurer séparément. |

| DAS |

|

Voix

| IAR |

|

| DAS |

|