Per essere considerate compatibili con Android, le implementazioni dei dispositivi devono soddisfare i requisiti presentati nel Compatibility Definition Document (CDD) di Android. Il CDD di Android valuta la sicurezza di un'implementazione biometrica utilizzando la sicurezza dell'architettura e la spoofabilità.

- Sicurezza dell'architettura: la resilienza di una pipeline biometrica contro il compromesso del kernel o della piattaforma. Una pipeline è considerata sicura se i compromessi del kernel e della piattaforma non conferiscono la possibilità di leggere i dati biometrici non elaborati o di iniettare dati sintetici nella pipeline per influenzare la decisione di autenticazione.

- Prestazioni della sicurezza biometrica: le prestazioni della sicurezza biometrica vengono misurate tramite il tasso di accettazione di spoofing (SAR), il tasso di accettazione di falsi positivi (FAR) e, se applicabile, il tasso di accettazione di impostori (IAR) del dato biometrico. Il SAR è una metrica introdotta in Android 9 per misurare la resilienza di un dato dato biometrico a un attacco di presentazione fisica. Quando misuri i dati biometrici, devi seguire i protocolli descritti di seguito.

Android utilizza tre tipi di metriche per misurare il rendimento della sicurezza biometrica.

- Tasso di accettazione di spoofing (SAR): definisce la metrica della probabilità che un modello biometrico accetti un campione di buona qualità registrato in precedenza. Ad esempio, con lo sblocco vocale vengono misurate le probabilità di sbloccare lo smartphone di un utente utilizzando un sample registrato della sua voce che dice "Hey Google". Questi attacchi sono chiamati attacchi di spoofing. Chiamato anche Impostor Attack Presentation Match Rate (IAPMR).

- Tasso di accettazione di impostori (IAR): definisce la metrica della probabilità che un modello biometrico accetti input che simulano un campione di buona qualità noto. Ad esempio, nel meccanismo di Smart Lock per la voce attendibile (sblocco vocale), viene misurata la frequenza con cui una persona che tenta di imitare la voce di un utente (utilizzando tono e accento simili) riesce a sbloccare il dispositivo. Li chiamiamo attacchi di attacco di identità.

- Tasso di accettazione di falsi positivi (FAR): definisce le metriche relative alla frequenza con cui un modello accetta erroneamente un input errato scelto in modo casuale. Sebbene si tratti di una misura utile, non fornisce informazioni sufficienti per valutare l'efficacia del modello contro gli attacchi mirati.

Agenti di attendibilità

Android 10 modifica il comportamento degli agenti di attendibilità. Gli agenti di attendibilità non possono sbloccare un dispositivo, ma possono solo estendere la durata dello sblocco per un dispositivo già sbloccato. La funzionalità Viso attendibile è deprecata in Android 10.

Classi biometriche

La sicurezza biometrica viene classificata utilizzando i risultati dei test di sicurezza e di possibilità di spoofing dell'architettura. Un'implementazione biometrica può essere classificata come classe 3 (in precedenza Resistente), classe 2 (in precedenza Debole) o classe 1 (in precedenza Comodità). La tabella seguente descrive i requisiti generali per ogni classe biometrica.

Per maggiori dettagli, consulta il CDD di Android attuale.

| Classe biometrica | Metriche | Pipeline biometrica | Vincoli |

|---|---|---|---|

| Classe 3 (in precedenza Elevata) |

SAR di tutte le specie di PAI: 0-7% SAR di specie di PAI di livello A: <=7% SAR di specie di PAI di livello B: <=20% SAR di qualsiasi singola specie di PAI <= 40% (fortemente consigliato <= 7%) FAR: 1/50.000 FRR: 10% |

Sicurezza |

|

| Classe 2 (in precedenza Debole) |

SAR di tutte le specie di PAI: 7-20% SAR di specie di PAI di livello A: <=20% SAR di specie di PAI di livello B: <=30% SAR di qualsiasi singola specie di PAI <= 40% (fortemente consigliato <= 20%) FAR: 1/50.000 FRR: 10% |

Sicurezza |

|

| Classe 1 (in precedenza Convenienza) |

SAR di tutte le specie di PAI: 20-30% SAR di specie di PAI di livello A: <=30% SAR di specie di PAI di livello B: <=40% SAR di qualsiasi singola specie di PAI <= 40% (fortemente consigliato <= 30%) FAR: 1/50.000 FRR: 10% |

Non sicura o sicura |

|

Modalità di classe 3, classe 2 e classe 1

Le classi di sicurezza biometrica vengono assegnate in base alla presenza di una pipeline sicura e ai tre tassi di accettazione: FAR, IAR e SAR. Nei casi in cui non esista un attacco di furto d'identità, prendiamo in considerazione solo il tasso di falsi positivi e il tasso di falsi negativi.

Consulta il Compatibility Definition Document (CDD) di Android per le misure da adottare per tutte le modalità di sblocco.

Autenticazione tramite volto e iride

Procedura di valutazione

Il processo di valutazione è costituito da due fasi. La fase di calibrazione determina l'attacco di presentazione ottimale per una determinata soluzione di autenticazione (ovvero la posizione calibrata). La fase di test utilizza la posizione calibrata per eseguire più attacchi e valuta il numero di volte in cui l'attacco è andato a buon fine. I produttori di dispositivi Android e sistemi biometrici devono contattare Android per ricevere le indicazioni di test più aggiornate inviando questo modulo.

È importante determinare prima la posizione calibrata perché il valore SAR deve essere misurato solo utilizzando attacchi contro il punto di debolezza maggiore del sistema.

Fase di calibrazione

Esistono tre parametri per l'autenticazione del volto e dell'iride che devono essere ottimizzati durante la fase di calibrazione per garantire valori ottimali per la fase di test: strumento di attacco di presentazione (PAI), formato di presentazione e rendimento in base alla diversità dei soggetti.

VISO

|

IRIS

|

Testare la diversità

È possibile che i modelli di volti e iridi funzionino in modo diverso a seconda del genere, delle fasce d'età e delle razze/etnie. Calibra gli attacchi di presentazione su una varietà di volti per massimizzare le probabilità di scoprire lacune nel rendimento.

Fase di test

Nella fase di test viene misurato il rendimento della sicurezza biometrica utilizzando l'attacco di presentazione ottimizzato della fase precedente.

Contare i tentativi nella fase di test

Un singolo tentativo viene conteggiato come il periodo di tempo che intercorre tra la presentazione di un volto (reale o contraffatto) e la ricezione di un feedback dal telefono (un evento di sblocco o un messaggio visibile all'utente). Eventuali tentativi in cui lo smartphone non è in grado di ottenere dati sufficienti per tentare una corrispondenza non devono essere inclusi nel numero totale di tentativi utilizzati per calcolare il SAR.

Protocollo di valutazione

Registrazione

Prima di iniziare la fase di calibrazione per l'autenticazione tramite il volto o l'iride, vai alle impostazioni del dispositivo e rimuovi tutti i profili biometrici esistenti. Dopo aver rimosso tutti i profili esistenti, registra un nuovo profilo con il volto o l'iride di destinazione che verrà utilizzato per la calibrazione e i test. È importante trovarsi in un ambiente ben illuminato quando aggiungi un nuovo profilo di volto o dell'iride e che il dispositivo sia posizionato correttamente direttamente davanti al volto di destinazione a una distanza compresa tra 20 e 80 cm.

Fase di calibrazione

Esegui la fase di calibrazione per ciascuna delle specie PAI perché le specie diverse hanno dimensioni e altre caratteristiche diverse che possono influire sulle condizioni ottimali per i test. Prepara il PAI.

VISO

|

IRIS

|

Esegui la fase di calibrazione

Posizioni di riferimento

- Posizione di riferimento: la posizione di riferimento viene determinata posizionando il PAI a una distanza appropriata (20-80 cm) davanti al dispositivo in modo che sia chiaramente visibile nel campo visivo del dispositivo, ma che non sia visibile qualsiasi altro dispositivo in uso (ad esempio un supporto per il PAI).

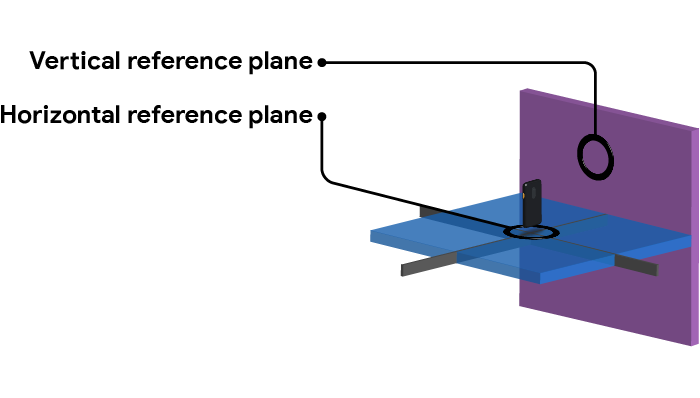

- Piano di riferimento orizzontale: quando il PAI è nella posizione di riferimento, il piano orizzontale tra il dispositivo e il PAI è il piano di riferimento orizzontale.

- Piano di riferimento verticale: quando il PAI è in posizione di riferimento, il piano verticale tra il dispositivo e il PAI è il piano di riferimento verticale.

Figura 1. Piani di riferimento.

Arco verticale

Determina la posizione di riferimento, quindi testa l'IQA in un arco verticale mantenendo la stessa distanza dal dispositivo della posizione di riferimento. Solleva il PAI nello stesso piano verticale, creando un angolo di 10 gradi tra il dispositivo e il piano di riferimento orizzontale e testa lo sblocco con il volto.

Continua a sollevare e testare il PAI a incrementi di 10 gradi finché il PAI non è più visibile nel campo visivo dei dispositivi. Registra tutte le posizioni che hanno sbloccato correttamente il dispositivo. Ripeti questa procedura, ma spostando il PAI in un arco rivolto verso il basso, sotto il piano di riferimento orizzontale. Consulta la figura 2 di seguito per un esempio dei test di arco.

Arco orizzontale

Ripristina la posizione di riferimento del PAI, quindi spostalo lungo il piano horizontale per creare un angolo di 10 gradi con il piano di riferimento verticale. Esegui il test dell'arco verticale con il PAI in questa nuova posizione. Sposta il PAI sul piano horizontale con incrementi di 10 gradi ed esegui il test dell'arco verticale in ogni nuova posizione.

Figura 2. Test lungo l'arco verticale e orizzontale.

I test ad arco devono essere ripetuti con incrementi di 10 gradi sia per il lato sinistro che per quello destro del dispositivo, nonché sopra e sotto il dispositivo.

La posizione che genera i risultati di sblocco più affidabili è la posizione calibrata per il tipo di specie PAI (ad es. specie PAI 2D o 3D).

Fase di test

Al termine della fase di calibrazione deve essere presente una posizione calibrata per ogni specie di PAI. Se non è possibile stabilire una posizione calibrata, deve essere utilizzata la posizione di riferimento. La metodologia di test è comune per testare sia le specie PAI 2D che 3D.

- Tra i volti registrati, dove E>= 10 e include almeno 10 volti

univoci.

- Registrazione volto/iride

- Utilizzando la posizione calibrata della fase precedente, esegui U tentativi di sblocco, conteggiando i tentativi come descritto nella sezione precedente e dove U >= 10. Registra il numero di sblocchi riusciti S.

- Il SAR può quindi essere misurato come segue:

Dove:

- E = il numero di iscrizioni

- U = il numero di tentativi di sblocco per registrazione

- Si = il numero di sblocchi riusciti per la registrazione i

Iterazioni necessarie per ottenere campioni statisticamente validi dei tassi di errore: assunzione di confidenza del 95% per tutti i valori riportati di seguito, N elevato

| Margine di errore | Le iterazioni del test richieste per argomento |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tempo necessario (30 secondi per tentativo, 10 soggetti)

| Margine di errore | Tempo totale |

|---|---|

| 1% | 799,6 ore |

| 2% | 200,1 ore |

| 3% | 88,9 ore |

| 5% | 32,1 ore |

| 10% | 8,1 ore |

Consigliamo di scegliere come target un margine di errore del 5%, che fornisce un tasso di errore reale nella popolazione compreso tra il 2% e il 12%.

Ambito

La fase di test misura la resilienza dell'autenticazione volti principalmente contro i facsimile del volto dell'utente di destinazione. Non si occupa di attacchi non basati su facsimile, come l'uso di LED o motivi che fungono da stampe principali. Anche se non è ancora stato dimostrato che siano efficaci contro i sistemi di autenticazione facciale basati sulla profondità, non c'è nulla che concettualmente impedisca che ciò sia vero. È possibile e plausibile che la ricerca futura lo confermi. A questo punto, questo protocollo verrà rivisto in modo da includere la misurazione della resilienza a questi attacchi.

Autenticazione tramite impronta

In Android 9, la barra era impostata su una resilienza minima ai PAI misurata da un tasso di accettazione spoofing (SAR) inferiore o uguale al 7%. Una breve spiegazione del motivo per cui è stato scelto il 7% in particolare è disponibile in questo post del blog.

Procedura di valutazione

Il processo di valutazione è costituito da due fasi. La fase di calibrazione determina l'attacco di presentazione ottimale per una determinata soluzione di autenticazione tramite impronta, ovvero la posizione calibrata. La fase di test utilizza la posizione calibrata per eseguire più attacchi e valuta il numero di volte in cui l'attacco è andato a buon fine. I produttori di dispositivi Android e sistemi biometrici devono contattare Android per ricevere le indicazioni di test più aggiornate inviando questo modulo.

Fase di calibrazione

Esistono tre parametri per l'autenticazione tramite impronta che devono essere ottimizzati per garantire valori ottimali per la fase di test: lo strumento di attacco di presentazione (PAI), il formato di presentazione e il rendimento in base alla diversità degli oggetti

- La PAI è lo spoofing fisico, ad esempio le impronte stampate o una replica modellata sono tutti esempi di supporti di presentazione. I seguenti materiali di spoofing sono vivamente consigliati

- Sensori di impronte digitali ottici (FPS)

- Carta/trasparenza per la copia con inchiostro non conduttivo

- Knox Gelatin

- Vernice al lattice

- Colla Elmer's Glue All

- FPS capacitivo

- Knox Gelatin

- Colla per legno per interni per falegnami Elmer's

- Colla Elmer's Glue All

- Vernice al lattice

- FPS a ultrasuoni

- Knox Gelatin

- Colla per legno per interni per falegnami Elmer's

- Colla Elmer's Glue All

- Vernice al lattice

- Sensori di impronte digitali ottici (FPS)

- Il formato di presentazione si riferisce a un'ulteriore manipolazione dell'IA generativa o dell'ambiente, in modo da facilitare lo spoofing. Ad esempio, ritoccare o modificare un'immagine ad alta risoluzione di un'impronta prima di creare la replica 3D.

- Il rendimento in base alla diversità degli argomenti è particolarmente pertinente per l'ottimizzazione dell'algoritmo. Testare il flusso di calibrazione in base al genere, alle fasce d'età e alle etnie/razze dei soggetti può spesso rivelare un rendimento notevolmente peggiore per i segmenti della popolazione mondiale ed è un parametro importante da calibrare in questa fase.

Testare la diversità

È possibile che i lettori di impronte digitali funzionino in modo diverso in base al genere, alle fasce d'età e alle razze/etnie. Una piccola percentuale della popolazione ha impronte difficili da riconoscere, pertanto è necessario utilizzare una serie di impronte per determinare i parametri ottimali per il riconoscimento e per i test di spoofing.

Fase di test

Durante la fase di test viene misurato il rendimento della sicurezza biometrica. Come minimo, i test devono essere eseguiti in modo non collaborativo, il che significa che le impronte raccolte vengono rimosse da un'altra superficie anziché fare in modo che la persona di destinazione partecipi attivamente alla raccolta della propria impronta, ad esempio creando un calco collaborativo del dito del soggetto. Quest'ultima è consentita, ma non obbligatoria.

Contare i tentativi nella fase di test

Un singolo tentativo viene conteggiato come il periodo di tempo che intercorre tra la presentazione di un'impronta (reale o contraffatta) al sensore e la ricezione di un feedback dal telefono (un evento di sblocco o un messaggio visibile all'utente).

Eventuali tentativi in cui lo smartphone non è in grado di ottenere dati sufficienti per tentare una corrispondenza non devono essere inclusi nel numero totale di tentativi utilizzati per calcolare il SAR.

Protocollo di valutazione

Registrazione

Prima di iniziare la fase di calibrazione per l'autenticazione tramite impronta, vai alle impostazioni del dispositivo e rimuovi tutti i profili biometrici esistenti. Dopo aver rimosso tutti i profili esistenti, registra un nuovo profilo con l'impronta target che verrà utilizzata per la calibrazione e i test. Segui tutte le istruzioni sullo schermo finché il profilo non è stato registrato correttamente.

Fase di calibrazione

FPS ottico

È simile alle fasi di calibrazione di quelle ultrasoniche e capacitive, ma con specie PAI sia 2D che 2,5D dell'impronta dell'utente di destinazione.

- Rimuovere una copia latente dell'impronta da una superficie.

- Esegui il test con specie PAI 2D

- Appoggia l'impronta sollevata sul sensore

- Esegui il test con specie PAI 2.5D.

- Creare un PAI dell'impronta

- Posiziona il PAI sul sensore

FPS ultrasonico

La calibrazione per gli ultrasuoni prevede il recupero di una copia latente dell'impronta target. Ad esempio, è possibile utilizzare impronte rilevate tramite polvere per impronte o copie stampate di un'impronta e può includere il ritocco manuale dell'immagine dell'impronta per ottenere uno spoofing migliore.

Dopo aver ottenuto la copia latente dell'impronta target, viene eseguito un PAI.

FPS capacitivo

La calibrazione per i sensori capacitivi prevede gli stessi passaggi descritti sopra per la calibrazione ultrasonica.

Fase di test

- Registra almeno 10 persone univoche utilizzando gli stessi parametri utilizzati per calcolare il tasso di FRR/FAR

- Creare PAI per ogni persona

- Il SAR può quindi essere misurato come segue:

Iterazioni necessarie per ottenere campioni statisticamente validi dei tassi di errore: assunzione di confidenza del 95% per tutti i valori riportati di seguito, N elevato

| Margine di errore | Le iterazioni del test richieste per argomento |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

Tempo necessario (30 secondi per tentativo, 10 soggetti)

| Margine di errore | Tempo totale |

|---|---|

| 1% | 799,6 ore |

| 2% | 200,1 ore |

| 3% | 88,9 ore |

| 5% | 32,1 ore |

| 10% | 8,1 ore |

Consigliamo di scegliere come target un margine di errore del 5%, che fornisce un tasso di errore reale nella popolazione compreso tra il 2% e il 12%.

Ambito

Questo processo è configurato per testare la resilienza dell'autenticazione tramite l'impronta principalmente rispetto a facsimile dell'impronta dell'utente di destinazione. La metodologia di test si basa sui costi, sulla disponibilità e sulla tecnologia dei materiali attuali. Questo protocollo verrà rivisto in modo da includere la misurazione della resilienza ai nuovi materiali e alle nuove tecniche man mano che diventano pratici da eseguire.

Considerazioni comuni

Sebbene ogni modalità richieda una configurazione di test diversa, esistono alcuni aspetti comuni che si applicano a tutte.

Testare l'hardware effettivo

Le metriche SAR/IAR raccolte possono essere imprecise quando i modelli biometrici vengono testati in condizioni ideali e su hardware diverso da quello che apparirebbe effettivamente su un dispositivo mobile. Ad esempio, i modelli di sblocco con la voce calibrati in una camera anecoica utilizzando una configurazione con più microfoni si comportano in modo molto diverso se utilizzati su un dispositivo con un solo microfono in un ambiente rumoroso. Per acquisire metriche accurate, i test devono essere eseguiti su un dispositivo reale con l'hardware installato e, in caso contrario, con l'hardware come appare sul dispositivo.

Utilizzare attacchi noti

La maggior parte delle modalità biometriche attualmente in uso è stata falsificata con successo ed esiste documentazione pubblica sulla metodologia di attacco. Di seguito è riportata una breve panoramica generale delle configurazioni di test per le modalità con attacchi noti. Ti consigliamo di utilizzare la configurazione descritta qui, se possibile.

Anticipare i nuovi attacchi

Per le modalità in cui sono stati apportati nuovi miglioramenti significativi, il documento di configurazione del test potrebbe non contenere una configurazione adatta e potrebbe non essere presente alcun attacco pubblico noto. Anche le modalità esistenti potrebbero richiedere la regolazione della configurazione del test a seguito di un attacco appena scoperto. In entrambi i casi, devi trovare una configurazione di test ragionevole. Utilizza il link Feedback sul sito in fondo a questa pagina per farci sapere se hai configurato un meccanismo ragionevole che può essere aggiunto.

Configurazioni per diverse modalità

Impronta

| IAR | Non è necessario. |

| SAR |

|

Volto e iride

| IAR | Il limite inferiore verrà acquisito dal SAR, pertanto non è necessario misurarlo separatamente. |

| SAR |

|

Voce

| IAR |

|

| SAR |

|