از سال ۲۰۲۶، برای همسو شدن با مدل توسعه پایدار trunk و تضمین پایداری پلتفرم برای اکوسیستم، کد منبع را در سهماهه دوم و چهارم در AOSP منتشر خواهیم کرد. برای ساخت و مشارکت در AOSP، توصیه میکنیم android-latest-release به جای aosp-main استفاده کنید. شاخه manifest در android-latest-release همیشه به جدیدترین نسخه منتشر شده در AOSP ارجاع میدهد. برای اطلاعات بیشتر، به تغییرات در AOSP مراجعه کنید.

تایید محافظت شده

با مجموعهها، منظم بمانید

ذخیره و طبقهبندی محتوا براساس اولویتهای شما.

این صفحه پیاده سازی ConfirmationUI و بیانیه های تایید KeyMint را شرح می دهد.

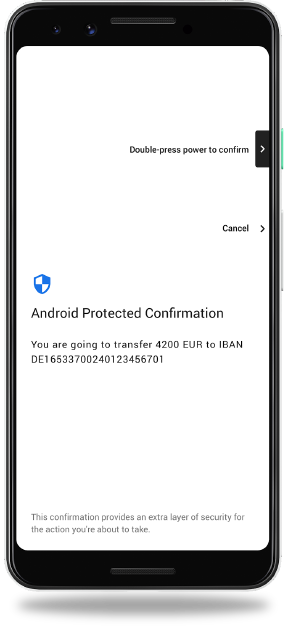

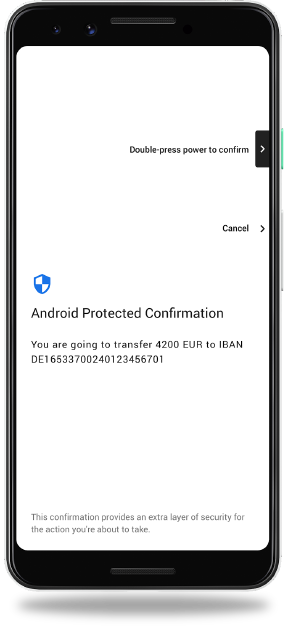

تأیید محافظت شده Android از یک رابط کاربری محافظت شده با سخت افزار به نام Trusted UI استفاده می کند تا اطمینان بالایی را برای تراکنش های حیاتی تسهیل کند. تأیید محافظتشده Android برای دستگاههای پشتیبانیشده دارای Android 9 (سطح API 28) یا بالاتر در دسترس است.

هنگامی که یک برنامه تأیید محافظت شده را فراخوانی می کند، رابط کاربری مطمئن از کاربر برای تأیید درخواست می کند. رابط کاربری مورد اعتماد، تأیید پیام درخواست شده توسط کاربر را با درجه اطمینان بالایی تأیید می کند، حتی اگر اندروید یا هسته آن (لینوکس) به خطر افتاده باشد. همراه با KeyMint (که قبلاً Keymaster بود)، این ادعا سپس به یک طرف از راه دور منتقل می شود.

برنامهنویسان میتوانند اسناد برنامهنویس تأیید محافظتشده Android را در developer.android.com مشاهده کنند.

دامنه

اجرای تأیید محافظت شده Android را می توان به دو بخش تقسیم کرد که هر دو در محیط اجرای مورد اعتماد (TEE) قرار دارند. یک بخش پسوند KeyMint است. این اجازه می دهد تا کلیدهایی با نیاز استفاده ایجاد شود Tag::TRUSTED_CONFIRMATION_REQUIRED . بخش دوم برنامه ای به نام ConfirmationUI است که توکن های تایید را تولید می کند. این توکن ها عبارات رمزنگاری هستند و زمانی که کاربر پیامی را تأیید می کند به KeyMint منتقل می شوند.

محتوا و نمونه کدها در این صفحه مشمول پروانههای توصیفشده در پروانه محتوا هستند. جاوا و OpenJDK علامتهای تجاری یا علامتهای تجاری ثبتشده Oracle و/یا وابستههای آن هستند.

تاریخ آخرین بهروزرسانی 2025-12-03 بهوقت ساعت هماهنگ جهانی.

[[["درک آسان","easyToUnderstand","thumb-up"],["مشکلم را برطرف کرد","solvedMyProblem","thumb-up"],["غیره","otherUp","thumb-up"]],[["اطلاعاتی که نیاز دارم وجود ندارد","missingTheInformationINeed","thumb-down"],["بیشازحد پیچیده/ مراحل بسیار زیاد","tooComplicatedTooManySteps","thumb-down"],["قدیمی","outOfDate","thumb-down"],["مشکل ترجمه","translationIssue","thumb-down"],["مشکل کد / نمونهها","samplesCodeIssue","thumb-down"],["غیره","otherDown","thumb-down"]],["تاریخ آخرین بهروزرسانی 2025-12-03 بهوقت ساعت هماهنگ جهانی."],[],[]]