برای اینکه اجراهای دستگاه با Android سازگار در نظر گرفته شوند، باید الزامات ارائه شده در سند تعریف سازگاری Android (CDD) را برآورده کنند. Android CDD امنیت یک پیاده سازی بیومتریک را با استفاده از امنیت معماری و قابلیت جعل ارزیابی می کند.

- امنیت معماری: انعطاف پذیری یک خط لوله بیومتریک در برابر خطر هسته یا پلت فرم. یک خط لوله ایمن در نظر گرفته می شود اگر به خطر افتادن هسته و پلت فرم توانایی خواندن داده های بیومتریک خام یا تزریق داده های مصنوعی به خط لوله را برای تأثیرگذاری بر تصمیم احراز هویت ایجاد نکند.

- عملکرد امنیت بیومتریک: عملکرد امنیت بیومتریک با نرخ پذیرش جعلی (SAR) ، نرخ پذیرش نادرست (FAR) و در صورت لزوم، نرخ پذیرش تقلبی (IAR) بیومتریک اندازهگیری میشود. SAR معیاری است که در Android 9 برای اندازهگیری انعطافپذیری یک بیومتریک در برابر حمله نمایش فیزیکی معرفی شده است. هنگام اندازهگیری بیومتریک، باید از پروتکلهای شرح داده شده در زیر پیروی کنید.

اندروید از سه نوع معیار برای اندازه گیری عملکرد امنیت بیومتریک استفاده می کند.

- نرخ پذیرش جعلی (SAR): معیار شانسی را که یک مدل بیومتریک نمونه خوب شناخته شده و ثبت شده قبلی را می پذیرد را تعریف می کند. به عنوان مثال، با باز کردن قفل صوتی، این شانس باز کردن قفل تلفن کاربر را با استفاده از یک نمونه ضبط شده از آنها اندازه گیری می کند و می گوید: "Ok, Google" ما چنین حملاتی را حملات جعلی می نامیم. همچنین به عنوان نرخ تطابق ارائه حمله Impostor (IAPMR) شناخته می شود.

- نرخ پذیرش مبتکر (IAR): معیار شانسی را که یک مدل بیومتریک ورودی را می پذیرد که به منظور تقلید از یک نمونه خوب شناخته شده است را تعریف می کند. به عنوان مثال، در مکانیزم صدای مطمئن Smart Lock (باز کردن قفل صوتی)، این نشان میدهد که فردی که سعی در تقلید صدای کاربر (با استفاده از لحن و لهجه مشابه) دارد، میتواند قفل دستگاه خود را چقدر باز کند. ما چنین حملاتی را حملات جعلی می نامیم.

- نرخ پذیرش نادرست (FAR): معیارهایی را تعریف میکند که هر چند وقت یکبار یک مدل به اشتباه ورودی نادرست انتخاب شده را بهطور تصادفی میپذیرد. اگرچه این یک معیار مفید است، اما اطلاعات کافی برای ارزیابی میزان مقاومت مدل در برابر حملات هدفمند ارائه نمی دهد.

عوامل اعتماد

اندروید 10 نحوه رفتار نمایندگان اعتماد را تغییر میدهد. نمایندگان اعتماد نمیتوانند قفل دستگاه را باز کنند، آنها فقط میتوانند مدت زمان باز کردن قفل دستگاهی را که قبلاً قفل شده است، افزایش دهند. چهره معتمد در Android 10 منسوخ شده است.

کلاس های بیومتریک

امنیت بیومتریک با استفاده از نتایج حاصل از تست های امنیت معماری و جعل پذیری طبقه بندی می شود. یک پیادهسازی بیومتریک را میتوان بهعنوان کلاس 3 ( قوی سابق) ، کلاس 2 ، (قبلا ضعیف) یا کلاس 1 (در گذشته راحت) طبقهبندی کرد. جدول زیر الزامات کلی برای هر کلاس بیومتریک را شرح می دهد.

برای جزئیات بیشتر، CDD فعلی Android را ببینید.

| کلاس بیومتریک | معیارها | خط لوله بیومتریک | محدودیت ها |

|---|---|---|---|

| کلاس 3 (قوی سابق) | SAR همه گونه های PAI: 0-7٪ SAR گونه PAI سطح A: <=7% SAR گونه PAI سطح B: <=20% SAR هر گونه PAI منفرد <= 40% (اکیداً توصیه می شود <= 7%) فاصله: 1/50 هزار FRR: 10٪ | امن |

|

| کلاس 2 (قبلا ضعیف) | SAR همه گونه های PAI: 7-20٪ SAR گونه PAI سطح A: <=20% SAR گونه PAI سطح B: <=30% SAR هر گونه PAI منفرد <= 40% (اکیداً توصیه می شود <= 20%) فاصله: 1/50 هزار FRR: 10٪ | امن |

|

| کلاس 1 (به راحتی قبلا) | SAR همه گونه های PAI: 20-30٪ SAR گونه PAI سطح A: <=30% SAR گونه PAI سطح B: <=40% SAR هر گونه PAI منفرد <= 40% (اکیداً توصیه می شود <= 30%) فاصله: 1/50 هزار FRR: 10٪ | ناامن یا امن |

|

کلاس 3 در مقابل کلاس 2 در مقابل روش های کلاس 1

کلاس های امنیتی بیومتریک بر اساس وجود خط لوله ایمن و سه نرخ پذیرش - FAR، IAR و SAR اختصاص داده می شود. در مواردی که حمله تقلبی وجود ندارد، ما فقط FAR و SAR را در نظر می گیریم.

برای اقداماتی که باید برای همه حالتهای باز کردن قفل انجام شود، به سند تعریف سازگاری Android (CDD) مراجعه کنید.

احراز هویت چهره و عنبیه

فرآیند ارزیابی

فرآیند ارزیابی از دو مرحله تشکیل شده است. مرحله کالیبراسیون حمله ارائه بهینه را برای یک راه حل احراز هویت معین (یعنی موقعیت کالیبره شده) تعیین می کند. مرحله آزمایش از موقعیت کالیبره شده برای انجام حملات متعدد استفاده می کند و تعداد دفعات موفقیت آمیز بودن حمله را ارزیابی می کند. سازندگان دستگاههای اندروید و سیستمهای بیومتریک باید با ارسال این فرم برای دریافت بهروزترین راهنماییهای آزمایشی با اندروید تماس بگیرند.

مهم است که ابتدا موقعیت کالیبره شده را تعیین کنید زیرا SAR فقط باید با استفاده از حملات علیه بزرگترین نقطه ضعف سیستم اندازه گیری شود.

مرحله کالیبراسیون

سه پارامتر برای احراز هویت چهره و عنبیه وجود دارد که باید در مرحله کالیبراسیون بهینه شوند تا از مقادیر بهینه برای مرحله آزمایش اطمینان حاصل شود: ابزار حمله ارائه (PAI)، فرمت ارائه، و عملکرد در تنوع موضوع.

صورت

|

IRIS

|

تست تنوع

این امکان وجود دارد که مدلهای صورت و عنبیه در بین جنسیتها، گروههای سنی و نژادها/قومیتها عملکرد متفاوتی داشته باشند. حملات ارائه را در چهرههای مختلف کالیبره کنید تا شانس کشف شکافهای عملکرد را به حداکثر برسانید.

مرحله تست

مرحله آزمایش زمانی است که عملکرد امنیت بیومتریک با استفاده از حمله ارائه بهینه از مرحله قبل اندازه گیری می شود.

تعداد تلاش ها در مرحله آزمون

یک بار تلاش به عنوان پنجره بین ارائه یک چهره (واقعی یا جعلی) و دریافت بازخورد از تلفن (یا یک رویداد باز کردن قفل یا یک پیام قابل مشاهده توسط کاربر) محاسبه می شود. تلاشهایی که تلفن قادر به دریافت دادههای کافی برای انجام یک مسابقه نیست، نباید در تعداد کل تلاشهای مورد استفاده برای محاسبه SAR لحاظ شود.

پروتکل ارزیابی

ثبت نام

قبل از شروع مرحله کالیبراسیون برای احراز هویت چهره یا عنبیه به تنظیمات دستگاه بروید و تمام پروفایل های بیومتریک موجود را حذف کنید. پس از حذف تمام نمایههای موجود، نمایه جدیدی را با چهره یا عنبیه هدف ثبت کنید که برای کالیبراسیون و آزمایش استفاده میشود. مهم است که هنگام افزودن نمایه چهره یا عنبیه جدید در محیطی با نور روشن قرار داشته باشید و دستگاه دقیقاً در مقابل صورت هدف در فاصله 20 سانتی متر تا 80 سانتی متر قرار گیرد.

مرحله کالیبراسیون

فاز کالیبراسیون را برای هر یک از گونههای PAI انجام دهید زیرا گونههای مختلف اندازهها و ویژگیهای دیگری دارند که ممکن است بر شرایط بهینه برای آزمایش تأثیر بگذارد. PAI را آماده کنید.

صورت

|

IRIS

|

مرحله کالیبراسیون را انجام دهید

موقعیت های مرجع

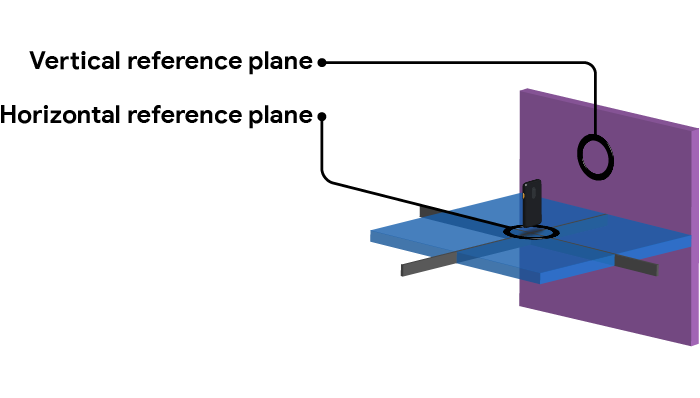

- موقعیت مرجع: موقعیت مرجع با قرار دادن PAI در فاصله مناسب (20-80 سانتی متر) در مقابل دستگاه به گونه ای تعیین می شود که PAI به وضوح در نمای دستگاه قابل مشاهده باشد اما هر چیز دیگری که استفاده می شود (مانند پایه برای PAI) قابل مشاهده نباشد.

- صفحه مرجع افقی: در حالی که PAI در موقعیت مرجع است، صفحه افقی بین دستگاه و PAI صفحه مرجع افقی است.

- صفحه مرجع عمودی: در حالی که PAI در موقعیت مرجع است، صفحه عمودی بین دستگاه و PAI صفحه مرجع عمودی است.

شکل 1. صفحات مرجع.

قوس عمودی

موقعیت مرجع را تعیین کنید سپس PAI را در یک قوس عمودی با حفظ فاصله یکسان از دستگاه با موقعیت مرجع آزمایش کنید. PAI را در همان صفحه عمودی بالا ببرید، یک زاویه 10 درجه بین دستگاه و صفحه مرجع افقی ایجاد کنید و قفل چهره را آزمایش کنید.

به بالا بردن و آزمایش PAI با افزایش 10 درجه ادامه دهید تا زمانی که PAI دیگر در میدان دید دستگاه قابل مشاهده نباشد. هر موقعیتی را که قفل دستگاه را با موفقیت باز کرد، ضبط کنید. این فرآیند را تکرار کنید اما PAI را در یک قوس رو به پایین، زیر صفحه مرجع افقی حرکت دهید. برای نمونه ای از تست های قوس شکل 2 زیر را ببینید.

قوس افقی

PAI را به موقعیت مرجع برگردانید و سپس آن را در امتداد صفحه افقی حرکت دهید تا یک زاویه 10 درجه با صفحه مرجع عمودی ایجاد کنید. تست قوس عمودی را با PAI در این موقعیت جدید انجام دهید. PAI را در امتداد صفحه افقی با افزایش 10 درجه حرکت دهید و آزمایش قوس عمودی را در هر موقعیت جدید انجام دهید.

شکل 2. آزمایش در امتداد قوس عمودی و افقی.

تست های قوس الکتریکی باید با افزایش 10 درجه برای هر دو سمت چپ و راست دستگاه و همچنین بالا و پایین دستگاه تکرار شوند.

موقعیتی که مطمئن ترین نتایج باز کردن قفل را به همراه دارد، موقعیت کالیبره شده برای نوع گونه های PAI (به عنوان مثال، گونه های 2 بعدی یا سه بعدی PAI) است.

مرحله تست

در پایان مرحله کالیبراسیون باید یک موقعیت کالیبره شده برای هر گونه PAI وجود داشته باشد. اگر یک موقعیت کالیبره شده نمی تواند ایجاد شود، باید از موقعیت مرجع استفاده شود. روش آزمایش برای آزمایش هر دو گونه PAI دو بعدی و سه بعدی رایج است.

- در میان چهرههای ثبتشده، که در آن E>= 10، و شامل حداقل 10 چهره منحصربهفرد است.

- صورت/عنبیه را ثبت نام کنید

- با استفاده از موقعیت کالیبره شده از مرحله قبل، تلاشهای باز کردن قفل U را انجام دهید، تعداد تلاشها را همانطور که در بخش قبل توضیح داده شد، بشمارید، و جایی که U >= 10 باشد. تعداد باز کردن قفلهای موفق S را ثبت کنید.

- سپس SAR را می توان به صورت زیر اندازه گیری کرد:

کجا:

- E = تعداد ثبت نام

- U = تعداد تلاش برای باز کردن قفل در هر ثبت نام

- Si = تعداد بازگشایی های موفق برای ثبت نام i

تکرارهای مورد نیاز برای به دست آوردن نمونه های آماری معتبر از میزان خطا: 95% فرض اطمینان برای همه موارد زیر، N بزرگ

| حاشیه خطا | تکرار آزمون برای هر موضوع مورد نیاز است |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

زمان مورد نیاز (30 ثانیه در هر تلاش، 10 موضوع)

| حاشیه خطا | کل زمان |

|---|---|

| 1% | 799.6 ساعت |

| 2% | 200.1 ساعت |

| 3% | 88.9 ساعت |

| 5% | 32.1 ساعت |

| 10% | 8.1 ساعت |

ما توصیه می کنیم حاشیه خطای 5٪ را هدف قرار دهید، که نرخ خطای واقعی را در جمعیت 2٪ تا 12٪ نشان می دهد.

دامنه

مرحله آزمایش انعطاف پذیری احراز هویت چهره را در درجه اول در برابر فکس چهره کاربر هدف اندازه گیری می کند. این حملات غیرفاکسی مانند استفاده از LED ها یا الگوهایی که به عنوان چاپ اصلی عمل می کنند را بررسی نمی کند. در حالی که هنوز نشان داده نشده است که این موارد در برابر سیستمهای احراز هویت چهره مبتنی بر عمق مؤثر هستند، هیچ چیزی وجود ندارد که از نظر مفهومی مانع از درستی این موضوع شود. این امر هم ممکن و هم قابل قبول است که تحقیقات آینده این موضوع را نشان دهد. در این مرحله، این پروتکل برای اندازه گیری مقاومت در برابر این حملات تجدید نظر خواهد شد.

احراز هویت اثر انگشت

در اندروید 9، نوار بر روی حداقل انعطاف پذیری نسبت به PAI ها تنظیم شده است که با نرخ پذیرش جعلی (SAR) که کمتر یا مساوی 7 درصد است اندازه گیری می شود. دلیل کوتاهی درباره اینکه چرا 7 درصد به طور خاص در این پست وبلاگ یافت می شود.

فرآیند ارزیابی

فرآیند ارزیابی از دو مرحله تشکیل شده است. مرحله کالیبراسیون حمله ارائه بهینه را برای راه حل احراز هویت اثر انگشت معین (یعنی موقعیت کالیبره شده) تعیین می کند. مرحله آزمایش از موقعیت کالیبره شده برای انجام حملات متعدد استفاده می کند و تعداد دفعات موفقیت آمیز بودن حمله را ارزیابی می کند. سازندگان دستگاههای اندروید و سیستمهای بیومتریک باید با ارسال این فرم برای دریافت بهروزترین راهنماییهای آزمایشی با اندروید تماس بگیرند.

مرحله کالیبراسیون

سه پارامتر برای احراز هویت اثر انگشت وجود دارد که باید برای اطمینان از مقادیر بهینه برای مرحله آزمایش بهینه شوند: ابزار حمله ارائه (PAI)، قالب ارائه، و عملکرد در تنوع موضوع.

- PAI یک جعل فیزیکی است، مانند اثر انگشت چاپ شده یا ماکت قالبگیری شده، همه نمونههایی از رسانه ارائه هستند. مواد جعلی زیر به شدت توصیه می شود

- حسگر اثر انگشت نوری (FPS)

- کاغذ کپی/شفافیت با جوهر غیر رسانا

- ژلاتین ناکس

- رنگ لاتکس

- Elmer's Glue All

- FPS خازنی

- ژلاتین ناکس

- چسب چوب داخلی Elmer's Carpenter's

- Elmer's Glue All

- رنگ لاتکس

- FPS اولتراسونیک

- ژلاتین ناکس

- چسب چوب داخلی Elmer's Carpenter's

- Elmer's Glue All

- رنگ لاتکس

- حسگر اثر انگشت نوری (FPS)

- قالب ارائه به دستکاری بیشتر PAI یا محیط مربوط می شود، به گونه ای که به جعل کمک می کند. به عنوان مثال، روتوش یا ویرایش یک تصویر با وضوح بالا از اثر انگشت قبل از ایجاد کپی سه بعدی.

- عملکرد در سراسر تنوع موضوع به ویژه به تنظیم الگوریتم مربوط است. آزمایش جریان کالیبراسیون در بین جنسیتها، گروههای سنی و نژادها/قومیتها اغلب میتواند عملکرد بسیار بدتری را برای بخشهایی از جمعیت جهان نشان دهد و یک پارامتر مهم برای کالیبره کردن در این مرحله است.

تست تنوع

این امکان برای خوانندگان اثر انگشت وجود دارد که در بین جنسیت، گروه های سنی و نژادها/قومیت ها عملکرد متفاوتی داشته باشند. درصد کمی از جمعیت دارای اثر انگشت هایی هستند که تشخیص آنها دشوار است، بنابراین باید از انواع اثر انگشت برای تعیین پارامترهای بهینه برای تشخیص و در آزمایش جعل استفاده شود.

مرحله تست

مرحله آزمایش زمانی است که عملکرد امنیت بیومتریک اندازه گیری می شود. حداقل، آزمایش باید به روشی غیرهمکاری انجام شود، به این معنا که هر اثر انگشت جمعآوریشده با برداشتن آنها از روی سطح دیگری انجام میشود، نه اینکه هدف به طور فعال در جمعآوری اثر انگشت خود شرکت میکند، مانند ساختن یک قالب مشارکتی از انگشت سوژه. دومی مجاز است اما الزامی نیست.

تعداد تلاش ها در مرحله آزمون

یک بار تلاش به عنوان پنجره بین ارائه اثر انگشت (واقعی یا جعلی) به حسگر و دریافت بازخورد از تلفن (یا یک رویداد باز کردن قفل یا یک پیام قابل مشاهده توسط کاربر) محاسبه می شود.

تلاشهایی که تلفن قادر به دریافت دادههای کافی برای انجام یک مسابقه نیست، نباید در تعداد کل تلاشهای مورد استفاده برای محاسبه SAR لحاظ شود.

پروتکل ارزیابی

ثبت نام

قبل از شروع مرحله کالیبراسیون برای احراز هویت اثر انگشت، به تنظیمات دستگاه بروید و تمام پروفایل های بیومتریک موجود را حذف کنید. پس از حذف تمام نمایههای موجود، نمایه جدیدی را با اثر انگشت هدف ثبت کنید که برای کالیبراسیون و آزمایش استفاده میشود. تا زمانی که نمایه با موفقیت ثبت شود، تمام دستورالعمل های روی صفحه را دنبال کنید.

مرحله کالیبراسیون

FPS نوری

این شبیه به فازهای کالیبراسیون اولتراسونیک و خازنی است، اما با هر دو گونه PAI 2 بعدی و 2.5 بعدی از اثر انگشت کاربر هدف.

- یک کپی نهفته از اثر انگشت را از روی سطح بردارید.

- تست با گونه های 2 بعدی PAI

- اثر انگشت بلند شده را روی سنسور قرار دهید

- تست با گونه های PAI 2.5D.

- یک PAI از اثر انگشت ایجاد کنید

- PAI را روی سنسور قرار دهید

FPS اولتراسونیک

کالیبراسیون برای اولتراسونیک شامل برداشتن یک کپی نهفته از اثر انگشت هدف است. به عنوان مثال، این ممکن است با استفاده از اثر انگشت برداشته شده از طریق پودر اثر انگشت، یا نسخههای چاپ شده اثر انگشت انجام شود و ممکن است شامل لمس مجدد دستی تصویر اثر انگشت برای دستیابی به جعل بهتر باشد.

پس از به دست آمدن کپی پنهان اثر انگشت هدف، یک PAI ساخته می شود.

FPS خازنی

کالیبراسیون برای خازنی شامل مراحل مشابهی است که در بالا برای کالیبراسیون اولتراسونیک توضیح داده شد.

مرحله تست

- حداقل 10 نفر منحصر به فرد را برای ثبت نام با استفاده از پارامترهای مشابهی که هنگام محاسبه FRR/FAR استفاده می شود، جذب کنید.

- برای هر فرد PAI ایجاد کنید

- سپس SAR را می توان به صورت زیر اندازه گیری کرد:

تکرارهای مورد نیاز برای به دست آوردن نمونه های آماری معتبر از میزان خطا: 95% فرض اطمینان برای همه موارد زیر، N بزرگ

| حاشیه خطا | تکرار آزمون برای هر موضوع مورد نیاز است |

|---|---|

| 1% | 9595 |

| 2% | 2401 |

| 3% | 1067 |

| 5% | 385 |

| 10% | 97 |

زمان مورد نیاز (30 ثانیه در هر تلاش، 10 موضوع)

| حاشیه خطا | کل زمان |

|---|---|

| 1% | 799.6 ساعت |

| 2% | 200.1 ساعت |

| 3% | 88.9 ساعت |

| 5% | 32.1 ساعت |

| 10% | 8.1 ساعت |

ما توصیه می کنیم حاشیه خطای 5٪ را هدف قرار دهید، که نرخ خطای واقعی را در جمعیت 2٪ تا 12٪ نشان می دهد.

دامنه

این فرآیند برای آزمایش انعطاف پذیری احراز هویت اثر انگشت در درجه اول در برابر فکس اثر انگشت کاربر هدف تنظیم شده است. روش آزمایش بر اساس هزینه های مواد فعلی، در دسترس بودن و فناوری است. این پروتکل به گونهای بازنگری میشود که شامل اندازهگیری انعطافپذیری در برابر مواد و تکنیکهای جدید میشود، زیرا اجرای آنها عملی میشود.

ملاحظات مشترک

در حالی که هر مدالیتی به یک تنظیم تست متفاوت نیاز دارد، چند جنبه مشترک وجود دارد که برای همه آنها اعمال می شود.

سخت افزار واقعی را تست کنید

معیارهای SAR/IAR جمعآوریشده زمانی که مدلهای بیومتریک تحت شرایط ایدهآل و روی سختافزار متفاوتی نسبت به آنچه که واقعاً در یک دستگاه تلفن همراه ظاهر میشود، آزمایش میشوند، میتوانند نادرست باشند. به عنوان مثال، مدلهای باز کردن قفل صوتی که در یک محفظه anechoic با استفاده از راهاندازی چند میکروفون کالیبره شدهاند، هنگام استفاده بر روی یک دستگاه میکروفون در یک محیط پر سر و صدا، رفتار بسیار متفاوتی دارند. به منظور ثبت معیارهای دقیق، آزمایشها باید روی دستگاه واقعی با سختافزار نصب شده انجام شود، و در صورت عدم موفقیت، با سختافزاری که روی دستگاه ظاهر میشود، انجام شود.

از حملات شناخته شده استفاده کنید

اکثر روشهای بیومتریک که امروزه مورد استفاده قرار میگیرند، با موفقیت جعل شدهاند و اسناد عمومی روششناسی حمله وجود دارد. در زیر مروری مختصر در سطح بالا از تنظیمات تست برای مدالیتههایی با حملات شناخته شده ارائه میکنیم. توصیه می کنیم تا جایی که ممکن است از تنظیماتی که در اینجا توضیح داده شده است استفاده کنید.

حملات جدید را پیش بینی کنید

برای روشهایی که پیشرفتهای جدید قابلتوجهی انجام شدهاند، سند راهاندازی آزمایشی ممکن است حاوی تنظیمات مناسب نباشد و ممکن است هیچ حمله عمومی شناختهشدهای وجود نداشته باشد. روشهای موجود نیز ممکن است نیاز به تنظیم آزمایشی خود در پی یک حمله تازه کشف شده داشته باشند. در هر دو مورد، شما باید یک تنظیم آزمایشی معقول ارائه دهید. لطفاً از پیوند بازخورد سایت در پایین این صفحه استفاده کنید تا به ما اطلاع دهید که آیا مکانیزم معقولی را تنظیم کرده اید که می تواند اضافه شود.

تنظیمات برای مدالیته های مختلف

اثر انگشت

| IAR | مورد نیاز نیست. |

| SAR |

|

صورت و عنبیه

| IAR | کران پایین توسط SAR گرفته می شود، بنابراین نیازی به اندازه گیری جداگانه نیست. |

| SAR |

|

صدا

| IAR |

|

| SAR |

|