অ্যান্ড্রয়েড কার্নেল একটি আপস্ট্রিম লিনাক্স লং টার্ম সাপোর্টেড (এলটিএস) কার্নেলের উপর ভিত্তি করে তৈরি। Google-এ, এলটিএস কার্নেলগুলিকে অ্যান্ড্রয়েড-নির্দিষ্ট প্যাচগুলির সাথে একত্রিত করে Android কমন কার্নেল (ACKs) তৈরি করা হয়।

ACKs কার্নেল/সাধারণ সংগ্রহস্থল থেকে নির্মিত হয়। অতিরিক্ত অ্যান্ড্রয়েড-নির্দিষ্ট প্যাচ সহ এই সংগ্রহস্থলটি আপস্ট্রিম লিনাক্স কার্নেলের একটি সুপারসেট।

5.10 এবং উচ্চতর ACKগুলি *জেনারিক কার্নেল ইমেজ (GKI) কার্নেল নামেও পরিচিত। GKI কার্নেলগুলি হার্ডওয়্যার-অজ্ঞেয়বাদী জেনেরিক কোর কার্নেল কোড এবং হার্ডওয়্যার-নির্দিষ্ট বিক্রেতা মডিউল থেকে GKI মডিউলগুলিকে আলাদা করতে সমর্থন করে।

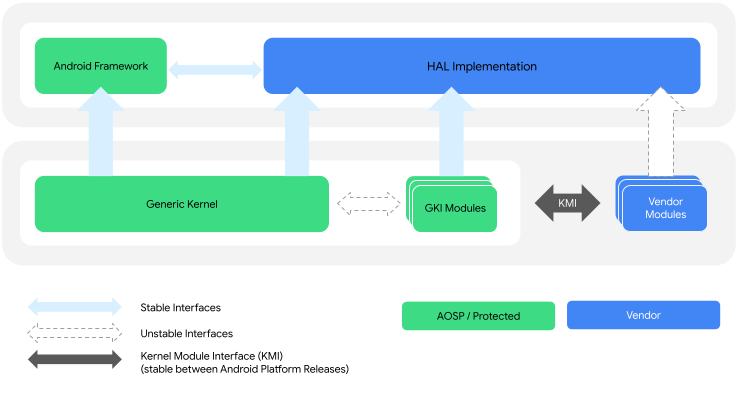

GKI কার্নেল এবং বিক্রেতা মডিউলগুলির মধ্যে মিথস্ক্রিয়া কার্নেল মডিউল ইন্টারফেস (KMI) দ্বারা সক্রিয় করা হয়েছে যা বিক্রেতা মডিউলগুলির জন্য প্রয়োজনীয় ফাংশন এবং গ্লোবাল ডেটা সনাক্তকারী প্রতীক তালিকা নিয়ে গঠিত। চিত্র 1 GKI কার্নেল এবং বিক্রেতা মডিউল আর্কিটেকচার দেখায়:

চিত্র 1. GKI কার্নেল এবং ভেন্ডর মডিউল আর্কিটেকচার।

কার্নেল শব্দকোষ

কার্নেল ডকুমেন্টেশন জুড়ে ব্যবহৃত পদগুলি নিম্নরূপ।

কার্নেলের প্রকারগুলি

- অ্যান্ড্রয়েড কমন কার্নেল (ACK)

- একটি কার্নেল যা একটি LTS কার্নেলের নিচের দিকে এবং এতে প্যাচগুলি অন্তর্ভুক্ত রয়েছে যা Android সম্প্রদায়ের জন্য গুরুত্বপূর্ণ৷ এই প্যাচগুলি লিনাক্স মেইনলাইন বা দীর্ঘমেয়াদী GKI কার্নেলে একত্রিত করা হয়নি।

5.10 এবং উচ্চতর সংস্করণের কার্নেলকে জেনেরিক কার্নেল ইমেজ (GKI) কার্নেল হিসাবেও উল্লেখ করা হয়।

- অ্যান্ড্রয়েড ওপেন সোর্স প্রজেক্ট (AOSP) কার্নেল

- অ্যান্ড্রয়েড কমন কার্নেল দেখুন।

Android 12 বৈশিষ্ট্যগুলি 4.19 কার্নেলে ব্যাকপোর্ট করা যাবে না; বৈশিষ্ট্য সেটটি এমন একটি ডিভাইসের মতো হবে যা অ্যান্ড্রয়েড 11 এ 4.19 এর সাথে চালু হয়েছে এবং অ্যান্ড্রয়েড 12 এ আপগ্রেড হয়েছে।

- জেনেরিক কার্নেল ইমেজ (GKI) কার্নেল

যেকোনো 5.10 এবং উচ্চতর ACK কার্নেল (শুধুমাত্র aarch64)। GKI কার্নেলের এই দুটি অংশ রয়েছে:

জেনেরিক কার্নেল - GKI কার্নেলের অংশ যা সমস্ত ডিভাইসে সাধারণ।

GKI মডিউল - Google দ্বারা নির্মিত কার্নেল মডিউল যা প্রযোজ্য ডিভাইসগুলিতে গতিশীলভাবে লোড করা যেতে পারে। এই মডিউলগুলি GKI কার্নেলের আর্টিফ্যাক্ট হিসাবে তৈরি করা হয় এবং GKI-এর সাথে

system_dlkm_staging_archive.tar.gzআর্কাইভ হিসাবে বিতরণ করা হয়। GKI মডিউলগুলি কার্নেল বিল্ড টাইম কী জোড়া ব্যবহার করে Google দ্বারা স্বাক্ষরিত হয় এবং শুধুমাত্র GKI কার্নেলের সাথে সামঞ্জস্যপূর্ণ যা তারা তৈরি করেছে৷

- কার্নেল মডিউল ইন্টারফেস (KMI) কার্নেল

GKI কার্নেল দেখুন।

- লং টার্ম সাপোর্টেড (LTS) কার্নেল

একটি লিনাক্স কার্নেল যা 2 থেকে 6 বছরের জন্য সমর্থিত। এলটিএস কার্নেলগুলি বছরে একবার প্রকাশিত হয় এবং এটি Google-এর প্রতিটি অ্যান্ড্রয়েড কমন কার্নেলের ভিত্তি।

শাখার ধরন

- ACK KMI কার্নেল শাখা

- যে শাখার জন্য GKI কার্নেল তৈরি করা হয়েছে। শাখার নামগুলি কার্নেল সংস্করণের সাথে মিলে যায়, যেমন

android15-6.6। - অ্যান্ড্রয়েড-মেইনলাইন

- অ্যান্ড্রয়েড বৈশিষ্ট্যগুলির জন্য প্রাথমিক বিকাশ শাখা। যখন একটি নতুন LTS কার্নেল আপস্ট্রিম ঘোষণা করা হয়, তখন সংশ্লিষ্ট নতুন GKI কার্নেল GKI কার্নেল android-mainline থেকে ব্রাঞ্চ করা হয়।

লিনাক্স মেইনলাইন : এলটিএস কার্নেল সহ আপস্ট্রিম লিনাক্স কার্নেলের জন্য প্রাথমিক উন্নয়ন শাখা।

অন্যান্য পদ

- প্রত্যয়িত বুট ইমেজ

- কার্নেলটি বাইনারি আকারে বিতরণ করা হয়েছে (

boot.img) এবং ডিভাইসে ফ্ল্যাশ করা হয়েছে। এই ছবিটি প্রত্যয়িত বলে বিবেচিত হয় কারণ এতে এম্বেড করা শংসাপত্র রয়েছে যাতে Google যাচাই করতে পারে যে ডিভাইসটি Google দ্বারা প্রত্যয়িত একটি কার্নেল সহ পাঠানো হয়েছে। - গতিশীলভাবে লোডযোগ্য কার্নেল মডিউল (DLKM)

- একটি মডিউল যা ডিভাইসের প্রয়োজনের উপর নির্ভর করে ডিভাইস বুট করার সময় গতিশীলভাবে লোড করা যেতে পারে। GKI এবং বিক্রেতা মডিউল উভয় ধরনের DLKM। DLKMগুলি

.koআকারে প্রকাশ করা হয় এবং ড্রাইভার হতে পারে বা অন্যান্য কার্নেল কার্যকারিতা প্রদান করতে পারে। - জিকেআই প্রকল্প

- বিক্রেতা-নির্দিষ্ট SoC এবং বোর্ড সমর্থন থেকে লোডযোগ্য মডিউলগুলিতে সাধারণ কোর কার্নেল কার্যকারিতা আলাদা করে কার্নেল ফ্র্যাগমেন্টেশনকে সম্বোধন করে একটি Google প্রকল্প।

জেনেরিক কার্নেল ইমেজ (GKI) : Google দ্বারা প্রত্যয়িত একটি বুট ইমেজ যাতে একটি ACK সোর্স ট্রি থেকে তৈরি একটি GKI কার্নেল রয়েছে এবং এটি একটি Android-চালিত ডিভাইসের বুট পার্টিশনে ফ্ল্যাশ করার জন্য উপযুক্ত।

- কার্নেল মডিউল ইন্টারফেস (KMI)

- GKI কার্নেল এবং বিক্রেতা মডিউলগুলির মধ্যে একটি ইন্টারফেস বিক্রেতা মডিউলগুলিকে GKI কার্নেল থেকে স্বাধীনভাবে আপডেট করার অনুমতি দেয়। এই ইন্টারফেসে কার্নেল ফাংশন এবং গ্লোবাল ডেটা রয়েছে যা প্রতি-অংশীদার প্রতীক তালিকা ব্যবহার করে বিক্রেতা/OEM নির্ভরতা হিসাবে চিহ্নিত করা হয়েছে।

- বিক্রেতা মডিউল

- একটি অংশীদার দ্বারা তৈরি একটি হার্ডওয়্যার-নির্দিষ্ট মডিউল এবং এতে SoC এবং ডিভাইস-নির্দিষ্ট কার্যকারিতা রয়েছে৷ একটি ভেন্ডর মডিউল হল এক ধরনের গতিশীল লোডযোগ্য কার্নেল মডিউল।

এরপর কি

আপনি যদি অ্যান্ড্রয়েড কার্নেল ডেভেলপমেন্টে নতুন হয়ে থাকেন, তাহলে নিম্নলিখিতটি পড়ে শুরু করুন:

- দীর্ঘমেয়াদী স্থিতিশীল কার্নেল - আপস্ট্রিম এলটিএস কার্নেলের পটভূমি যা ACK-তে ফিড করে।

- অ্যান্ড্রয়েড কমন কার্নেল - ACK তে পটভূমি।

আপনি যদি GKI কার্নেল ডেভেলপমেন্টে নতুন হয়ে থাকেন, GKI ডেভেলপমেন্ট পড়ে শুরু করুন।