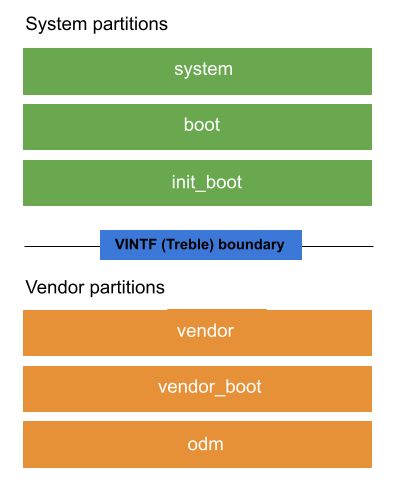

Los dispositivos Android contienen varias particiones o secciones específicas de espacio de almacenamiento que se usan para contener partes específicas del software del dispositivo. Cada partición contiene una imagen de partición (un archivo IMG) o una instantánea de todo el software de la partición. En la figura 1, se muestra el diseño de las particiones principales en un dispositivo:

Figura 1: Diseño de las particiones principales.

Las particiones se clasifican en tres categorías:

Las particiones del sistema son las que se actualizan cuando se actualiza el SO y otras funciones.

system,bootyinit_bootson particiones principales del sistema.Las particiones del proveedor contienen código específico del dispositivo y el hardware que tal vez nunca se actualice después del lanzamiento inicial. Las particiones

vendor,vendor_bootyodmson particiones principales del proveedor.Las particiones no actualizables son aquellas cuyo contenido no se actualiza o se actualiza con datos del usuario.

El código de las particiones del sistema y del proveedor puede interactuar a través de una interfaz estable llamada interfaz del proveedor (VINTF).

Particiones del sistema

A continuación, se incluye una lista de todas las particiones del sistema y su uso:

Partición

bootEsta partición contiene una imagen genérica del kernel (GKI). Esta partición también contiene el disco RAM genérico en los dispositivos lanzados con Android 12 y versiones anteriores. Para obtener más información sobre el ramdisk genérico, consulta Contenido de la imagen de ramdisk genérico.Partición

init_boot(Android 13 y versiones posteriores). Esta partición contiene un ramdisk genérico. En Android 11 y 12, el disco RAM genérico se encuentra en la particiónboot.Partición

systemEsta partición contiene la imagen del sistema que se usa para los productos del OEM.Partición

system_extEsta partición contiene recursos del sistema y módulos del sistema propietarios que extienden la imagen del sistema común en la particiónsystem.Partición

system_dlkmEsta partición contiene módulos de GKI. Para obtener más información sobre esta partición, consulta Implementa una partición del módulo de GKI.Partición

productEsta partición puede contener módulos específicos del producto que no se incluyen en ningún otro paquete de particiones.Partición

pvmfwEn esta partición, se almacena el firmware protegido de la máquina virtual (pvmfw), que es el primer código que se ejecuta en las VMs protegidas. Para obtener más información, consulta Firmware de máquina virtual protegida.Partición

generic_bootloaderEsta partición contiene el cargador de arranque genérico.

Particiones de proveedores

A continuación, se incluye una lista de todas las particiones del proveedor y su uso:

Partición

vendor_bootEsta partición contiene código de inicio específico del proveedor. Para obtener más información, consulta Particiones de inicio del proveedor.Partición

recoveryEn esta partición, se almacena la imagen de recuperación, que se inicia durante el proceso de actualización inalámbrica (OTA). Los dispositivos que admiten actualizaciones sin interrupciones pueden almacenar las imágenes de recuperación como un ramdisk incluido en la imagenbootoinit_boot. Para obtener más información sobre las actualizaciones sin interrupciones, consulta Actualizaciones A/B (sin interrupciones).Partición

miscEsta partición la usa la partición de recuperación y tiene un tamaño de 4 KB o más.Partición

vbmetaEsta partición contiene la información del Arranque Verificado para todas las particiones. Esta información verifica que las imágenes instaladas en cada partición sean de confianza. Para obtener más información sobre el inicio verificado, consulta Inicio verificado.Partición

vendorEsta partición contiene cualquier archivo binario que sea específico del proveedor y no lo suficientemente genérico como para distribuirse al AOSP.Partición

vendor_dlkmEsta partición contiene módulos del kernel del proveedor. Si almacenas los módulos del kernel del proveedor en esta partición en lugar de la particiónvendor, puedes actualizar los módulos del kernel sin actualizar la particiónvendor. Para obtener más información, consulta Particiones de DKLM de ODM y del proveedor.Partición

odmEsta partición contiene las personalizaciones del fabricante de diseño original (ODM) para los paquetes de asistencia de placa (BSP) del proveedor del sistema en chip (SoC). Estas personalizaciones permiten a los ODM reemplazar o personalizar componentes del SoC, y también implementar módulos del kernel para componentes específicos de la placa, daemons y funciones específicas del ODM en capas de abstracción de hardware (HAL). Esta partición es opcional. Por lo general, esta partición se usa para contener personalizaciones, de modo que los dispositivos puedan usar una sola imagen de proveedor para múltiples SKU de hardware. Para obtener más información, consulta Particiones de ODM.Partición

odm_dlkmEsta partición está dedicada a almacenar módulos del kernel del ODM. Si almacenas los módulos del kernel del ODM en esta partición, en lugar de en la particiónodm, puedes actualizar los módulos del kernel del ODM sin actualizar la particiónodm. Para obtener más información, consulta Particiones de DKLM de ODM y del proveedor.Partición

radioEsta partición contiene la imagen de la radio y solo es necesaria para los dispositivos que incluyen una radio con software específico de la radio en una partición dedicada.

Particiones no actualizables

A continuación, se incluye una lista de todas las particiones que no se pueden actualizar y su uso:

Partición

cacheEsta partición contiene datos temporales y es opcional si tu dispositivo usa actualizaciones sin interrupciones. Esta partición no necesita ser grabable desde el cargador de arranque, pero sí debe poder borrarse. El tamaño de la partición depende del tipo de dispositivo y de la disponibilidad de espacio enuserdata. Por lo general, entre 50 y 100 MB son suficientes.Partición

userdataEsta partición contiene apps y datos instalados por el usuario, incluidos los datos de personalización.Partición

metadataSi tu dispositivo usa encriptación de metadatos, esta partición contiene la clave de encriptación de metadatos. El tamaño de esta partición es de 16 MB o más, no está encriptada y sus datos no se guardan en instantáneas. Esta partición se borra cuando se restablece la configuración de fábrica del dispositivo.

Reglas y recomendaciones de actualización de particiones

Recomendamos actualizar todas las particiones del sistema en conjunto y todas las particiones del proveedor en otro conjunto. Si actualizas el conjunto de particiones como un todo, puedes realizar pruebas para verificar que las interfaces entre las imágenes de cada partición permanezcan estables.

Independientemente de cómo actualices tus particiones, las siguientes particiones deben actualizarse debido a dependencias estrechamente vinculadas y a la falta de APIs estables:

- Las particiones

bootysystem_dlkm - las particiones

init_boot,system,system_extyproduct

Particiones dinámicas

Los dispositivos que ejecutan Android 11 y versiones posteriores pueden admitir particiones dinámicas, que son un sistema de partición de espacio de usuario para Android que te permite crear, cambiar el tamaño o destruir particiones durante las actualizaciones inalámbricas (OTA). Para obtener más información, consulta Particiones dinámicas.

Variantes de productos de Soong

El sistema de compilación Soong usa variantes de imágenes para dividir las dependencias de compilación. Los módulos nativos (/build/soong/cc) pueden mutar los módulos de proceso del sistema a la variante principal y los módulos de proceso del proveedor a la variante del proveedor. Un módulo en una variante de imagen no puede vincularse a otros módulos en una variante de imagen diferente.

En Android 12 y versiones posteriores, un módulo del sistema con vendor_available: true crea una variante del proveedor además de la variante principal. Para crear una variante del producto, se debe definir product_available: true. Algunas bibliotecas del VNDK sin product_available: true no están disponibles para los módulos del producto.