במכשירים עם Android בגרסה 13 ואילך, מערכת Android תומכת בגישת האימות Trust on First Use (TOFU) (RFC7435). הגישה הזו מאפשרת למשתמשים לבטוח ברשת ארגונית (EAP) על ידי התקנת רשות האישורים (CA) הבסיסית שהשרת משתמש בה והגדרת שם הדומיין שלה ברשת שנשמרה. השיטה הזו מאפשרת למכשיר לקבל מפתח ציבורי לא מאומת כשמשתמש מתחבר בפעם הראשונה לרשת ארגונית, ולשמור את המפתח לחיבורים הבאים.

רקע

לעומת רשתות אישיות שדורשות רק סיסמה, רשתות ארגוניות משתמשות באימות של תשתית מפתח ציבורי (PKI), שדורש מהלקוח להתקין מראש אישורים. ב-Android 11 וגרסאות קודמות, המשתמשים יכולים לבחור באפשרות Do not validate (לא לאמת) לאישור ה-CA של השרת בהגדרות הרשת, וכך לעקוף את האימות של האישור בצד השרת. עם זאת, כדי לחזק את האבטחה ולעמוד בדרישות של מפרט WPA R2, ב-Android 12 נוספה דרישה שלפיה ברשתות ארגוניות צריך לאמת את אישור השרת. הדרישה הנוספת הזו יצרה מחסום למשתמשים, כי הם צריכים להתקין אישור CA לרשתות כאלה. ב-TOFU המשתמשים יכולים להתחבר לרשת ארגונית שמבוססת על PKI על ידי אישור רשות האישורים (CA) הבסיסית שלה.

איך התכונה מתנהגת

במכשירים שתומכים ב-TOFU, כשמשתמש מתחבר לרשת ארגונית שאין בה מפתח ציבורי מאומת שכבר הותקן, קורה הדבר הבא:

התחברות לרשת חדשה דרך בורר ה-Wi-Fi

בוחרים רשת ארגונית חדשה בבורר רשתות ה-Wi-Fi.

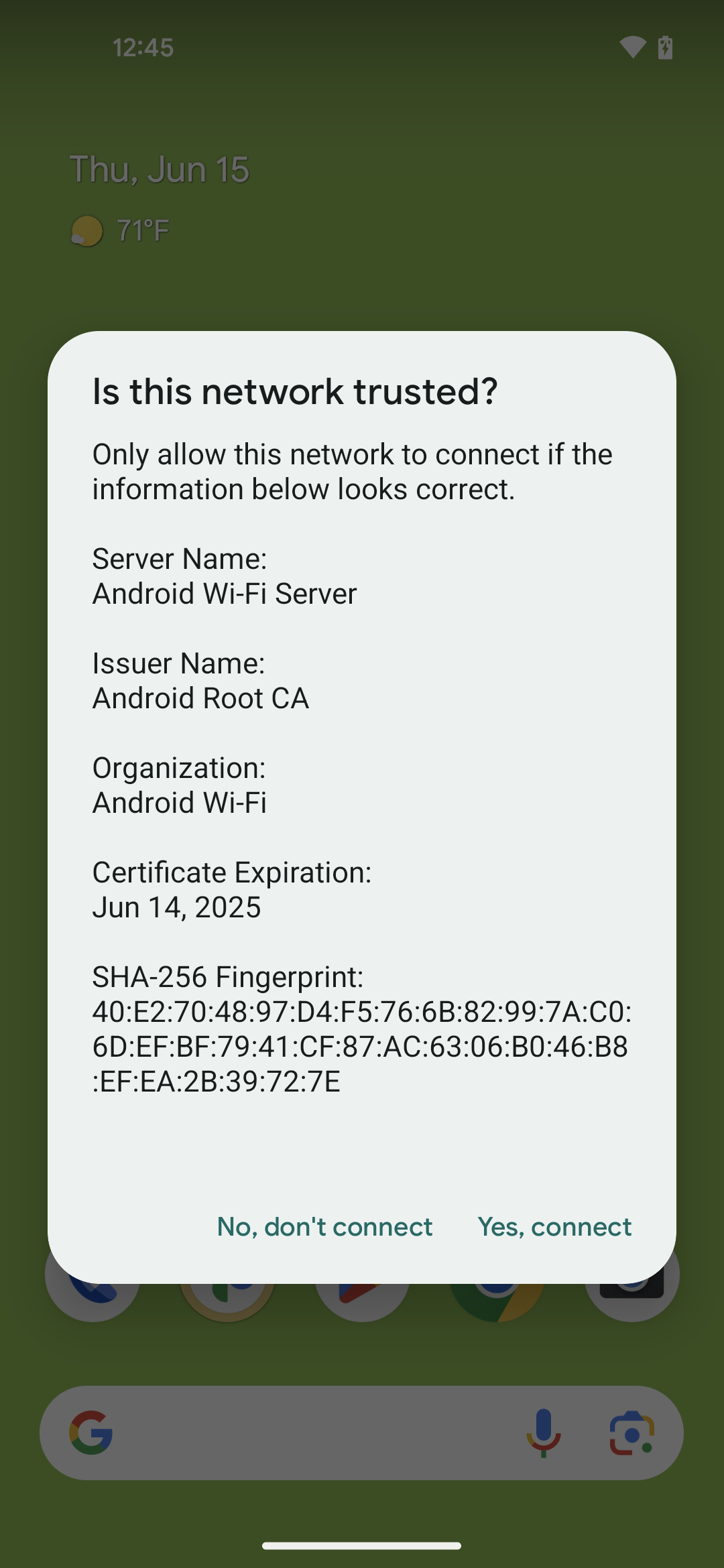

במכשיר מוצגת תיבת דו-שיח (איור 1) שבה צריך לאשר שהרשת מהימנה.

לוחצים על כן, רוצה להתחבר כדי לאשר את החיבור לרשת, או על לא, אני לא רוצה להתחבר כדי לדחות את החיבור.

אם לוחצים על כן, רוצה להתחבר, המכשיר מגדיר אוטומטית את פרמטרי האבטחה, מתחבר לרשת ומפעיל את החיבור האוטומטי לרשת.

אם לוחצים על לא, אני לא רוצה להתחבר, המכשיר מתנתק מהרשת והחיבור האוטומטי לרשת מושבת.

איור 1. תיבת דו-שיח של התכונה TOFU

התחברות לרשת קיימת שמופעל בה חיבור אוטומטי

כשמתחברים לרשת ארגונית שמופעל בה חיבור אוטומטי אבל אין לה אישור CA תקף, המכשיר מתחבר אוטומטית ואז מציג התראה במיקום קבוע (שאי אפשר לסגור).

לוחצים על ההתראה.

במכשיר מוצגת תיבת דו-שיח (איור 1) שבה צריך לאשר שהרשת מהימנה.

לוחצים על כן, רוצה להתחבר כדי לאשר את החיבור לרשת, או על לא, אני לא רוצה להתחבר כדי לדחות את החיבור.

אם לוחצים על כן, רוצה להתחבר, המכשיר מגדיר אוטומטית את פרמטרי האבטחה, מתחבר לרשת ומפעיל את החיבור האוטומטי לרשת.

אם מקישים על לא, אני לא רוצה תתחבר, המכשיר מתנתק מהרשת והחיבור האוטומטי לרשת מושבת.

הטמעה

כדי לתמוך בתכונה TOFU, צריך להטמיע את ה-HALs של בקשת האימות שמופיעים ב-Android Open Source Project (AOSP) בכתובת /hardware/interfaces/wifi/supplicant/aidl/android/hardware/wifi/supplicant.

ממשקי ה-API הציבוריים הבאים זמינים ב-Android 13 לשימושן של אפליקציות:

-

WifiManager#isTrustOnFirstUseSupported(): מציין אם המכשיר תומך ב-TOFU. -

WifiEnterpriseConfig#enableTrustOnFirstUse(boolean): מפעיל את TOFU. -

WifiEnterpriseConfig#isTrustOnFirstUseEnabled(): מציין אם TOFU מופעל.

אימות

כדי לאמת את ההטמעה של TOFU במכשיר, אפשר להשתמש בבדיקות הבאות:

- CTS:

CtsWifiTestCases - VTS:

VtsHalWifiSupplicantStaNetworkTargetTest