Bu sayfada, AVF'nin yaygın kullanım alanları yer almaktadır.

İzole derleme

Yazılımla güvenli bir enclave olarak korumalı sanal makine (VM), güvenlikle ilgili hassas kodları derlemek için güvenli bir ortam sağlar.

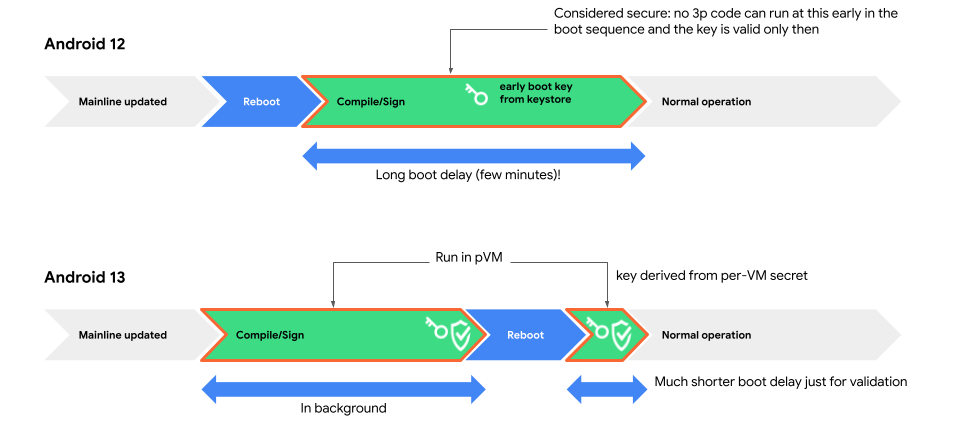

Bu ortam, bootclasspath ve sistem sunucusu JAR'larının derlenmesinin (APEX güncellemesiyle tetiklenir) erken başlatmadan yeniden başlatma öncesine taşınmasına olanak tanır ve APEX güncellemesi sonrası başlatma süresini önemli ölçüde kısaltır.

Uygulama, com.android.compos APEX'inde bulunur. Bu bileşen isteğe bağlıdır ve makefile kullanılarak eklenebilir.

Güvenlik hedefi, doğrulanmış girişi doğru bir şekilde derlemek ve çıkışı bağımsız olarak üretmektir. Güvenilmeyen bir istemci olarak Android, derleme çıkışını başarısız olmasına neden olmak dışında (Android, başlatma zamanı derlemesine geri döndüğünde) hiçbir şekilde değiştiremez.

Sanal makinedeki derleme hizmeti, yalnızca derlemenin tamamı sırasında hata oluşmazsa imza oluşturur. Android, imza doğrulaması için ortak anahtarı VM'den alabilir.

Sanal makinenin anahtarı, hata ayıklanabilirlik gibi diğer sanal makine parametrelerinin yanı sıra sanal makineye monte edilen APEX'ler ve APK'lar tarafından tanımlanan sanal makinenin DICE profilinden oluşturulur.

Ortak anahtarın beklenmedik bir sanal makineye ait olup olmadığını belirlemek için Android, anahtarın doğru olup olmadığını belirlemek üzere sanal makineyi başlatır. Her APEX güncellemesinden sonra sanal makine erken başlatma sırasında başlatılır.

Korumalı Sanal Makine'nin Doğrulanmış Başlatma özelliği sayesinde derleme hizmeti yalnızca doğrulanmış kodu çalıştırır. Bu nedenle kod, yalnızca belirli koşulları karşılayan girişleri kabul etmeye karar verebilir. Örneğin, yalnızca adı ve fs-verity özetinin izin verilenler listesinde tanımlandığı giriş dosyalarını kabul edebilir.

Sanal makineden kullanıma sunulan tüm API'ler saldırı yüzeyidir. Tüm giriş dosyalarının ve parametrelerin güvenilmeyen bir istemciden geldiği varsayılır. Bu nedenle, işlenmeden önce doğrulanmaları ve incelenmeleri gerekir.

Giriş ve çıkış dosyası bütünlüğü, dosyalar Android'de güvenilmeyen bir dosya sunucusu olarak depolanırken sanal makine tarafından aşağıdaki şekilde doğrulanır:

- Bir giriş dosyasının içeriği, kullanılmadan önce

fs-verityalgoritması kullanılarak doğrulanmalıdır. Bir giriş dosyasının VM'de kullanılabilir olması için kök karmasının, VM'nin DICE profiline katkıda bulunan bir kapsayıcıda (APK) sağlanması gerekir. Güvenilir kök karması sayesinde, saldırıyı yapan kişi girişle oynadığında tespit edilmeden bunu yapamaz. - Çıkış dosyasının bütünlüğü sanal makinede korunmalıdır. Çıkış dosyası Android'de depolansa bile oluşturma sırasında bütünlük aynı

fs-verityağacı biçimiyle korunur ancak dinamik olarak güncellenebilir. Son çıkış dosyası, VM'de izole edilmiş olan kök karma ile tanımlanabilir. Sanal makinedeki hizmet, çıkış dosyalarını imzayla korur.

Linux geliştirme ortamı

Android, geleneksel olarak kullanıcıların platformun kendisinde uygulama geliştirmesine izin vermeyen tek büyük işletim sistemi olmuştur. Linux geliştirme ortamının kullanıma sunulmasıyla, geliştirici olan Android kullanıcılarına Linux tabanlı bir geliştirme ortamı sağlamayı amaçlıyoruz. Gelecekte, iş ortaklarımızın grafik kullanıcı arayüzü uygulamaları ve hatta oyunlar çalıştırmak gibi yenilikçi sanal makine kullanım alanları uygulamasına olanak tanımak için bu çalışmayı genişletmeyi planlıyoruz.

Linux geliştirme ortamı belirli cihazlarda kullanılabilir ve korumasız bir sanal makinede çalışır.

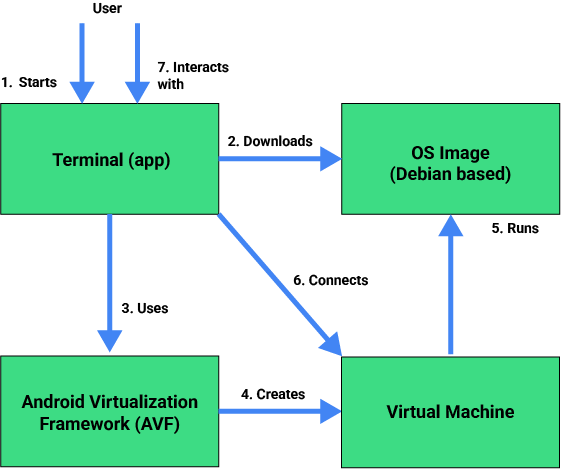

Genel akış şu şekildedir:

- Linux geliştirme ortamını kullanmak için geliştirici seçeneklerini etkinleştirin.

- Geliştirici seçeneklerini etkinleştirdikten sonra Terminal uygulaması ana başlatıcınızda görünür.

- Ana ekran başlatıcınızdan Terminal uygulamasını başlatın.

- Gerekirse Terminal uygulaması, işletim sistemi görüntüsünü Play'den indirir.

- Terminal uygulaması, sanal makine (VM) oluşturmak için Android Sanallaştırma Çerçevesi'ni (AVF) kullanır.

- AVF, sanal makineyi işletim sistemi görüntüsüyle çalıştırır.

- Sanal makine, işletim sistemini görüntüden başlatır.

- Sanal makine başlatıldıktan sonra Terminal uygulamasındaki WebView, sanal makinedeki bir web hizmetine bağlanır. Bu hizmet, HTTP üzerinden terminal erişimi sağlar.

- Komut girerek ve çıktıyı uygulamada görüntüleyerek terminalle etkileşim kurarsınız.

Linux VM'nin üst düzey bileşenleri şunlardır:

- Terminal uygulaması: Terminal arayüzü sağlayan bir Android uygulaması. Etkileşim için sanal makinede çalışan bir web hizmetine bağlanmak üzere WebView kullanır. Bu uygulama varsayılan olarak devre dışıdır. Geliştirici ayarları'nda etkinleştirin.

- Android Sanallaştırma Çerçevesi (AVF): Android'in sanal makine oluşturma ve yönetme için mevcut alt sistemi. Bu özelliği desteklemek için özel işletim sistemi görüntülerinde minimum düzeyde değişiklik yapılması gerekir.

- Sanal makine: AVF'nin oluşturduğu bir VM. Terminal hizmetini barındırır ve AVF, bu hizmeti Terminal uygulamasının işlevselliği için özel olarak oluşturur.

- OS görüntüsü: Yukarı akış Debian'dan alınan, biraz değiştirilmiş Debian tabanlı bir OS görüntüsü. Terminal uygulaması bu resmi harici bir Google sunucusundan indirir. VM'nin çalışması için temel oluşturur.

- Konuk Aracısı: Sanal makinede yeni yazılım. AVF'ye işletim sisteminin durumunu bildirir ve sanal makinenin kontrolünü sağlar.

- ttyd: HTTP üzerinden terminal emülasyonu uygulayan, sanal makinede çalışan açık kaynaklı yazılım. Terminal uygulamasının WebView'u buna bağlanır.

- Tethering Manager: Mevcut bir Android alt sistemi. Sanal makineyi Android destekli cihaza bağlayarak sanal makineye ağ erişimi sağlar.

Cihaz Üzerinde İçerik Güvenliği

Cihaz Üzerinde İçerik Güvenliği, Cihaz Üzerinde İçerik Güvenliği Ekibi tarafından oluşturulan, gizliliği korumaya yönelik bir içerik güvenliği çözümüdür. Birinci taraf/üçüncü taraf cihazlarda çeşitli Google ürünleri için içerik güvenliği sınıflandırması yapar ve kullanıcı verilerinin Google sunucularına geri gönderilmesini gerektirmeden 1 milyardan fazla kullanıcıyı kötüye kullanım amaçlı içeriklerden korur. İstemci ile sanal makine (VM) arasında şeffaf ve gizliliği koruyan iletişimi doğrulamak ve kullanıcı verilerinin sızmasını önlemek için Private Compute Core (PCC) ilkelerine uymak üzere tasarlanmıştır. Bu hizmet, cihazlarda kötüye kullanım algılamayı etkinleştirme (ör. Google Play Protect'in aktif tehdit algılama özelliği) gibi işlemler için kullanılabilir.

Bu kullanım alanında sistem, Play Protect'in aktif tehdit algılama özelliği için model sınıflandırmasını çalıştırmak üzere korumalı sanal makinelerden yararlanır. Bu sayede, modellerinin ve korumalarının güvenliği önemli ölçüde artırılır. Bu özellik, yalnızca onaylanmış kodların çalıştırıldığını doğrulayarak ve işlemlerini harici süreçlerden gizleyerek, root erişimi olan cihazlarda bile saldırganlar tarafından tersine mühendislik ve manipülasyon yapılmasını önler.

Genel akışlar aşağıdaki gibidir:

- Aktif tehdit algılama, sanal makineyi başlatmak için Private Compute Services'e ping gönderir. Private Compute Services, PCC ile bulut sunucusu arasında gizlilik odaklı bir aracıdır.

- Private Compute Services, sanal makineyi başlatır ve sanal makineden ortak anahtarını alır.

- Private Compute Services, sanal makine sahipliğini Play Protect'in canlı tehdit algılama özelliğine devreder.

- Private Compute Services, onay ve ortak anahtarı sunucuya gönderir.

- Sunucu, onaylamayı doğrular ve sanal makine ortak anahtarıyla korumaları şifreler.

- Sunucu, şifrelenmiş korumaları cihaza geri gönderir.

- Ardından, cihaz üzerinde aktif tehdit algılama özelliği, sanal makinede şifrelenmiş korumayı kullanabilir. Sanal makine, korumaların şifresini çözebilen özel anahtara sahip tek varlıktır.

Üst düzey bileşenler şunlardır:

- Sunucu: Şifreleme ve şifrelenmiş korumaları sanal makineye teslim etme

- Private Compute Services: Sanal makineyi başlatmak, sanal makineyle iletişimi sağlamak ve kullanıcı verilerinin sunucuya Astrea üzerinden gitmediğini şeffaf bir şekilde göstermek için kullanılır.

- Play Protect aktif tehdit algılama:

- Cihazda İçerik Güvenliği tarafından sağlanan model sınıflandırıcıları içerir ve kullanır.

- Sanal makinenin sahipliğini kabul eder ve sınıflandırma kullanımı için saklar.

- Gerektiğinde sanal makineyi başlatır ve durdurur.

OEM'ler

Bir OEM, AVF'yi özel kullanım alanları için kullanabilir. Örneğin OPPO, yapay zeka özel bilgi işlem alanını etkinleştirmek için AVF'yi kullanır. Bu alanın ilk uygulaması, sanal makinede çalışan uygulama istemcileri için cihaz üzerinde risk kontrolü çözümü sunar. Sistem, yasa dışı faaliyetlerden kaynaklanan tehditleri bertaraf ederek çeşitli tehlikelere karşı koruma sağlar.