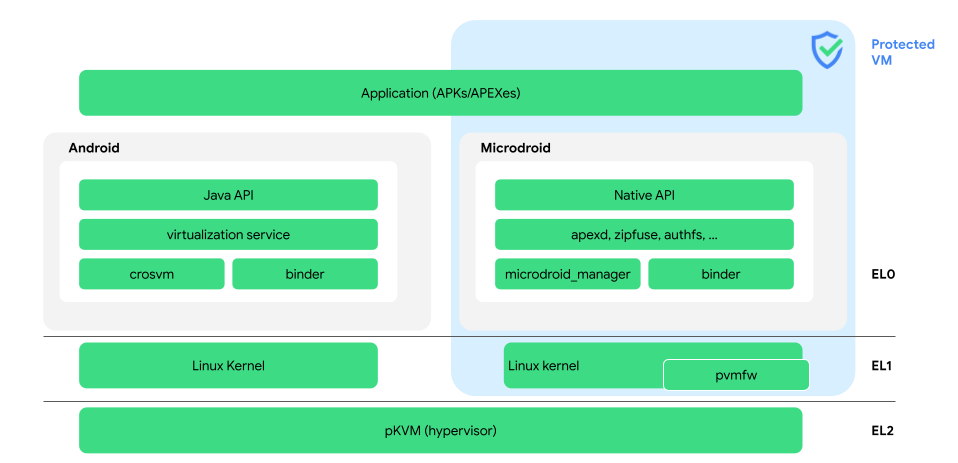

Android Virtualization Framework (AVF) proporciona entornos de ejecución seguros y privados para ejecutar código. AVF es ideal para casos de uso orientados a la seguridad que requieren garantías de aislamiento más sólidas, incluso verificadas de forma formal, que las que ofrece la zona de pruebas de apps de Android. Android proporciona una implementación de referencia de todos los componentes necesarios para implementar AVF. AVF solo se admite en dispositivos ARM64. En la figura 1, se muestra la arquitectura de AVF:

Figura 1: Arquitectura de AVF

Estas son las definiciones de los términos más importantes de la figura 1:

- apexd y zipfuse

- Monta de forma segura los APEX y los APK importados del host.

- authfs

- Un sistema de archivos FUSE para compartir de forma segura varios archivos entre Android y la pVM (host y huésped).

- binder

- Medio principal de comunicación entre VMs.

- crosvm

- Un supervisor de máquina virtual escrito en Rust. Crosvm asigna memoria de VM, crea subprocesos de CPU virtuales y, además, implementa los back-ends de los dispositivos virtuales.

- Imagen genérica del kernel (GKI)

- Imagen de arranque certificada por Google que contiene un kernel de GKI compilado a partir de un árbol de origen del kernel común de Android (ACK) y que es apto para grabarse en la partición de arranque de un dispositivo Android. Para obtener más información, consulta la Descripción general del kernel.

- hipervisor

- La tecnología de virtualización que usa AVF, también conocida como pKVM. El hipervisor mantiene la integridad del código ejecutado y la confidencialidad de los recursos de la MV privada, incluso si se vulnera el sistema operativo Android del host o cualquiera de las otras MV privadas.

- API de Java

- Las APIs de Java de VirtualizationService, que solo están presentes en dispositivos con compatibilidad con AVF Estas APIs son opcionales y no forman parte de

thebootclasspath. - Microdroid

- Es un SO Android mínimo proporcionado por Google que se ejecuta en una pVM.

- Microdroid Manager

- Administra el ciclo de vida de la pVM, dentro de la pVM y el disco de la instancia.

- API nativa

- Es un subconjunto del kit de desarrollo nativo (NDK) de Android.

- Máquina virtual protegida basada en el kernel (pKVM)

- Consulta Hipervisor.

- Firmware de pVM (

pvmfw) - El primer código que se ejecuta en una pVM,

pvmfwverifica la carga útil y deriva el secreto por VM. - Máquina virtual protegida (pVM)

Un entorno de ejecución aislado (huésped) en el que no se confía mutuamente y que se ejecuta junto con el sistema operativo Android principal (host). Un aspecto importante de la seguridad de la pVM es que, incluso si se vulnera el host, este no tiene acceso a la memoria de la pVM. pKVM es el hipervisor estándar para ejecutar pVMs.

En comparación con los entornos de ejecución confiables (TEE) existentes, las pVM proporcionan un entorno más enriquecido, incluida la capacidad de ejecutar una distribución de mini-Android llamada Microdroid (aunque Microdroid también se puede ejecutar en una VM no protegida). Las pVM se pueden usar de forma dinámica y proporcionan un conjunto estándar de APIs en un entorno confiable disponible en todos los dispositivos que las admiten.

- VirtualizationService

Es el servicio de Android que administra el ciclo de vida de las PVMs.

Próximos pasos

- Si deseas comprender mejor la necesidad del AVF, consulta ¿Por qué AVF?.

- Para obtener información sobre cómo se puede usar AVF para la compilación aislada, consulta Casos de uso.

- Si deseas obtener una explicación más detallada de la arquitectura de la implementación de referencia de AVF, consulta Arquitectura de AVF.

- Si quieres obtener información sobre Microdroid, consulta Microdroid.

- Si te interesa saber cómo AVF controla la seguridad, consulta Seguridad.

- Para comprender el rol del servicio de virtualización, consulta VirtualizationService.

- Para obtener el código fuente de AVF o una explicación detallada sobre los componentes individuales, consulta el repositorio del AOSP.