Android 커널은 업스트림 Linux 장기적 지원 (LTS) 커널에 기반합니다. Google에서 LTS 커널은 Android 관련 패치와 결합하여 Android 일반 커널 (ACK)을 형성합니다.

ACK는 kernel/common 저장소에서 빌드됩니다. 이 저장소는 업스트림 Linux 커널의 상위 집합으로, 추가 Android 관련 패치가 있습니다.

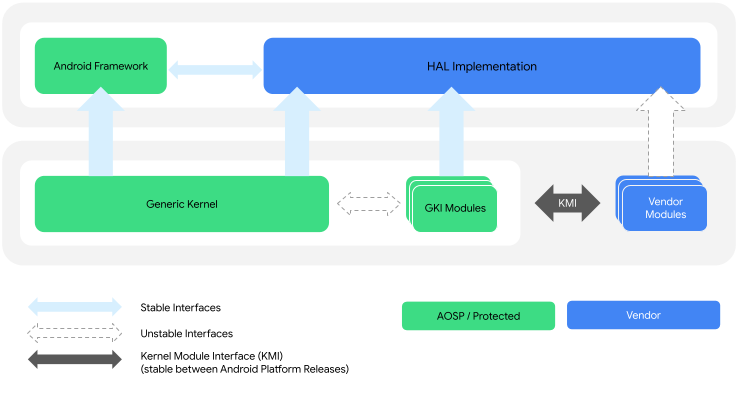

5.10 이상의 ACK는 *일반 커널 이미지 (GKI) 커널이라고도 합니다. GKI 커널은 하드웨어 제약이 없는 일반 코어 커널 코드와 GKI 모듈을 하드웨어별 공급업체 모듈로부터 분리하는 것을 지원합니다.

GKI 커널과 공급업체 모듈 간의 상호작용은 공급업체 모듈에 필요한 함수 및 전역 데이터를 식별하는 기호 목록으로 구성된 커널 모듈 인터페이스 (KMI)를 통해 사용하게 됩니다. 그림 1은 GKI 커널과 공급업체 모듈 아키텍처를 보여줍니다.

그림 1. GKI 커널 및 공급업체 모듈 아키텍처

커널 용어집

다음은 커널 문서 전체에서 사용되는 용어입니다.

커널 유형

- Android 일반 커널(ACK)

- LTS 커널의 다운스트림이며 Android 커뮤니티에 중요한 패치를 포함하는 커널입니다. 이러한 패치는 Linux 메인라인 또는 장기 GKI 커널로 병합되지 않았습니다.

버전 5.10 이상의 커널은 일반 커널 이미지 (GKI) 커널이라고도 합니다.

- Android 오픈소스 프로젝트 (AOSP) 커널

- Android 일반 커널을 참고하세요.

Android 12 기능은 4.19 커널로 백포팅될 수 없습니다. 기능 세트는 Android 11에서 4.19로 출시되고 Android 12로 업그레이드된 기기와 유사합니다.

- 일반 커널 이미지(GKI) 커널

5.10 이상의 ACK 커널(aarch64만 해당됨) GKI 커널은 다음 두 부분으로 구성됩니다.

일반 커널 - 모든 기기에서 공통으로 사용하는 GKI 커널의 일부분입니다.

GKI 모듈 - 관련 기기에 동적으로 로드할 수 있도록 Google에서 빌드한 커널 모듈입니다. 이러한 모듈은 GKI 커널의 아티팩트로 빌드되며 GKI와 함께

system_dlkm_staging_archive.tar.gz보관 파일로 제공됩니다. GKI 모듈은 커널 빌드 시간 키 쌍을 사용하여 Google에서 서명하며 함께 빌드된 GKI 커널과만 호환됩니다.

- 커널 모듈 인터페이스 (KMI) 커널

GKI 커널을 참고하세요.

- 장기적 지원(LTS) 커널

2~6년 동안 지원되는 Linux 커널입니다. LTS 커널은 1년에 한 번 출시되며 각 Google Android 일반 커널의 기초가 됩니다.

브랜치 유형

- ACK KMI 커널 브랜치

- GKI 커널이 빌드되는 브랜치입니다. 브랜치 이름은 커널 버전(예:

android15-6.6)에 해당합니다. - Android-mainline

- Android 기능의 기본 개발 브랜치입니다. 새 LTS 커널이 업스트림으로 선언되면 상응하는 새 GKI 커널이 android-mainline에서 브랜치됩니다.

Linux 메인라인: LTS 커널을 포함한 업스트림 Linux 커널의 기본 개발 브랜치입니다.

기타 용어

- 인증된 부팅 이미지

- 바이너리 형식(

boot.img)으로 전달되어 기기에 플래시된 커널입니다. 이 이미지는 인증서가 삽입되어 있기 때문에 인증된 것으로 간주되며, Google은 이를 통해 기기와 함께 Google 인증 커널이 제공되었음을 확인할 수 있습니다. - 동적 로드가 가능한 커널 모듈(DLKM)

- 기기 요구사항에 따라 기기 부팅 중에 동적으로 로드될 수 있는 모듈입니다. GKI와 공급업체 모듈은 모두 DLKM 유형입니다. DLKM은

.ko형식으로 출시되며 드라이버일 수도 있고 다른 커널 기능을 제공할 수도 있습니다. - GKI 프로젝트

- 공급업체별 SoC 및 보드 지원으로부터 공통 코어 커널 기능을 로드가 가능한 모듈로 분리하여 커널 조각화를 해결하는 Google 프로젝트입니다.

일반 커널 이미지 (GKI): Google에서 인증한 부팅 이미지로 ACK 소스 트리에서 빌드한 GKI 커널을 포함하며 Android 기반 기기의 부팅 파티션에 플래시하는 데 적합합니다.

- 커널 모듈 인터페이스 (KMI)

- GKI 커널과 공급업체 모듈 사이의 인터페이스로, 이를 사용하면 공급업체 모듈을 GKI 커널과 별개로 업데이트할 수 있습니다. 이 인터페이스는 파트너별 기호 목록을 사용하여 공급업체/OEM 종속 항목으로 식별된 커널 함수와 전역 데이터로 구성됩니다.

- 공급업체 모듈

- 파트너가 개발한 하드웨어 관련 모듈로 SoC 및 기기별 기능을 포함합니다. 공급업체 모듈은 동적 로드가 가능한 커널 모듈의 한 유형입니다.

다음 단계

Android 커널 개발을 처음 사용하는 경우 다음을 읽어보세요.

- 장기적으로 안정된 커널 - ACK에 피드되는 업스트림 LTS 커널의 배경

- Android 일반 커널 - ACK의 배경

GKI 커널 개발이 처음인 경우 GKI 개발을 먼저 읽어보세요.