Android menyediakan implementasi referensi dari semua komponen yang diperlukan untuk mengimplementasikan Android Virtualization Framework. Saat ini, penerapan ini terbatas pada ARM64. Halaman ini menjelaskan arsitektur framework.

Latar belakang

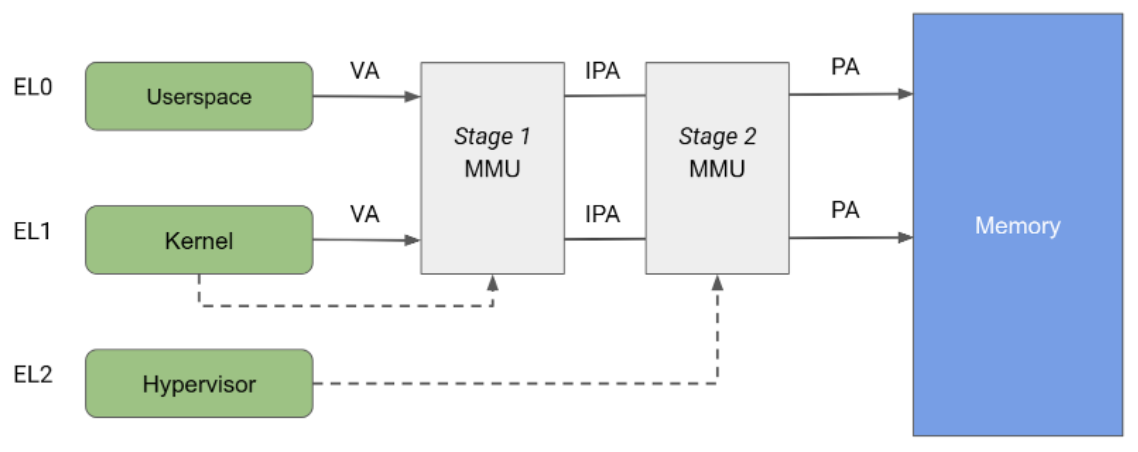

Arsitektur Arm memungkinkan hingga empat level pengecualian, dengan level pengecualian 0 (EL0) sebagai yang paling sedikit memiliki hak istimewa, dan level pengecualian 3 (EL3) sebagai yang paling banyak. Bagian terbesar codebase Android (semua komponen ruang pengguna) berjalan di EL0. Bagian lain yang umumnya disebut "Android" adalah kernel Linux, yang berjalan di EL1.

Lapisan EL2 memungkinkan pengenalan hypervisor yang memungkinkan isolasi memori dan perangkat ke dalam pVM individual di EL1/EL0, dengan jaminan kerahasiaan dan integritas yang kuat.

Hypervisor

Virtual machine berbasis kernel yang dilindungi (pKVM) dibangun di atas hypervisor KVM Linux, yang telah diperluas dengan kemampuan untuk membatasi akses ke payload yang berjalan di virtual machine tamu yang ditandai 'dilindungi' pada saat pembuatan.

KVM/arm64 mendukung mode eksekusi yang berbeda, bergantung pada ketersediaan fitur CPU tertentu, yaitu Virtualization Host Extensions (VHE) (ARMv8.1 dan yang lebih baru). Dalam salah satu mode tersebut, yang umumnya dikenal sebagai mode non-VHE, kode hypervisor dipisahkan dari image kernel selama booting dan diinstal di EL2, sedangkan kernel itu sendiri berjalan di EL1. Meskipun merupakan bagian dari codebase Linux, komponen EL2 KVM adalah komponen kecil yang bertugas mengalihkan beberapa EL1. Komponen hypervisor dikompilasi dengan Linux, tetapi berada di bagian memori khusus yang terpisah dari image vmlinux. pKVM memanfaatkan desain ini dengan memperluas kode hypervisor dengan fitur baru yang memungkinkannya menerapkan batasan pada kernel host Android dan ruang pengguna, serta membatasi akses host ke memori tamu dan hypervisor.

Modul vendor pKVM

Modul vendor pKVM adalah modul khusus hardware yang berisi fungsi khusus perangkat, seperti driver unit pengelolaan memori input-output (IOMMU). Modul ini memungkinkan Anda mem-porting fitur keamanan yang memerlukan akses tingkat pengecualian 2 (EL2) ke pKVM.

Untuk mempelajari cara mengimplementasikan dan memuat modul vendor pKVM, lihat Mengimplementasikan modul vendor pKVM.

Prosedur booting

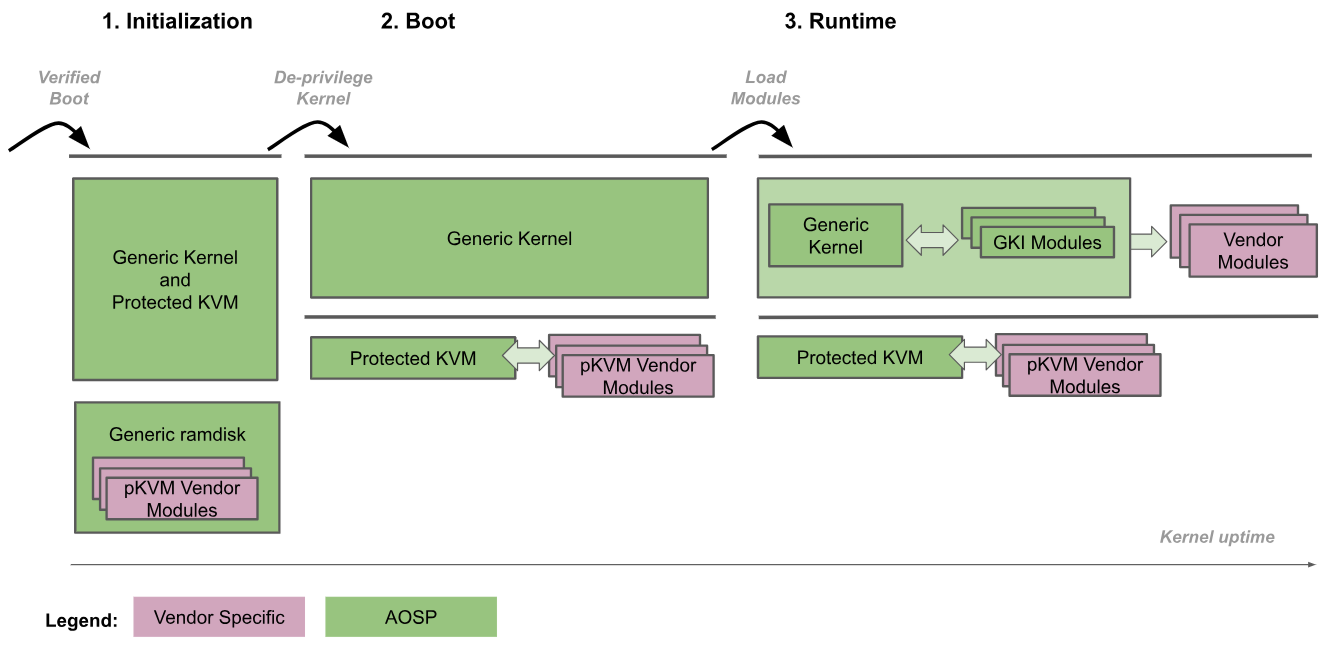

Gambar berikut menggambarkan prosedur booting pKVM:

- Inisialisasi: Bootloader memasuki kernel generik di EL2. Kode kernel tepercaya di EL2 dan EL1 kemudian menginisialisasi pKVM dan modulnya. Selama fase ini, EL1 dipercaya oleh EL2 sehingga tidak ada kode yang tidak tepercaya yang dieksekusi.

- Menurunkan Hak Istimewa Kernel: Kernel generik mendeteksi bahwa kernel berjalan di EL2 dan menurunkan hak istimewanya ke EL1. pKVM dan modulnya terus berjalan di EL2.

- Runtime: Kernel generik melanjutkan booting secara normal, memuat semua driver perangkat yang diperlukan hingga mencapai ruang pengguna. Pada titik ini, pKVM sudah ada dan menangani tabel halaman tahap 2.

Prosedur booting memercayai bootloader untuk memverifikasi dan mempertahankan integritas image kernel untuk fase inisialisasi. Setelah kernel tidak memiliki hak istimewa, kernel tidak lagi dianggap tepercaya oleh hypervisor, yang kemudian bertanggung jawab untuk melindungi dirinya sendiri meskipun kernel terganggu.

Dengan kernel Android dan hypervisor berada dalam image biner yang sama, antarmuka komunikasi yang sangat terintegrasi di antara keduanya dapat terwujud. Kombinasi ketat ini menjamin update atomik kedua komponen, yang menghindari kebutuhan untuk menjaga antarmuka di antara keduanya tetap stabil, dan menawarkan fleksibilitas yang besar tanpa mengorbankan pemeliharaan jangka panjang. Keterikatan yang erat ini juga memungkinkan pengoptimalan performa saat kedua komponen dapat bekerja sama tanpa memengaruhi jaminan keamanan yang diberikan oleh hypervisor.

Selain itu, penerapan GKI di ekosistem Android secara otomatis memungkinkan hypervisor pKVM di-deploy ke perangkat Android dalam biner yang sama dengan kernel.

Perlindungan akses memori CPU

Arsitektur Arm menentukan pemisahan unit pengelolaan memori (MMU) menjadi dua tahap independen, yang keduanya dapat digunakan untuk menerapkan terjemahan alamat dan kontrol akses ke berbagai bagian memori. MMU tahap 1 dikontrol oleh EL1 dan memungkinkan terjemahan alamat tingkat pertama. MMU tahap 1 digunakan oleh Linux untuk mengelola ruang alamat virtual yang disediakan untuk setiap proses ruang pengguna dan untuk ruang alamat virtualnya sendiri.

MMU tahap 2 dikontrol oleh EL2 dan memungkinkan penerapan terjemahan alamat kedua pada alamat output MMU tahap 1, sehingga menghasilkan alamat fisik (PA). Terjemahan tahap 2 dapat digunakan oleh hypervisor untuk mengontrol dan menerjemahkan akses memori dari semua VM tamu. Seperti yang ditunjukkan pada gambar 2, jika kedua tahap terjemahan diaktifkan, alamat output tahap 1 disebut alamat fisik perantara (IPA) Catatan: Alamat virtual (VA) diterjemahkan menjadi IPA, lalu menjadi PA.

Secara historis, KVM berjalan dengan terjemahan tahap 2 diaktifkan saat menjalankan tamu dan dengan tahap 2 dinonaktifkan saat menjalankan kernel Linux host. Arsitektur ini memungkinkan akses memori dari MMU tahap 1 host diteruskan melalui MMU tahap 2, sehingga memungkinkan akses tanpa batas dari host ke halaman memori tamu. Di sisi lain, pKVM memungkinkan perlindungan tahap 2 bahkan dalam konteks host, dan menempatkan hypervisor yang bertanggung jawab untuk melindungi halaman memori tamu alih-alih host.

KVM memanfaatkan terjemahan alamat secara penuh pada tahap 2 untuk menerapkan pemetaan IPA/PA yang kompleks untuk tamu, yang menciptakan ilusi memori yang berdekatan untuk tamu meskipun ada fragmentasi fisik. Namun, penggunaan MMU tahap 2 untuk host dibatasi hanya untuk kontrol akses. Tahap 2 host dipetakan identitas, sehingga memastikan bahwa memori yang berdekatan di ruang IPA host berdekatan di ruang PA. Arsitektur ini memungkinkan penggunaan pemetaan besar dalam tabel halaman dan akibatnya mengurangi tekanan pada translation lookaside buffer (TLB). Karena pemetaan identitas dapat diindeks oleh PA, host tahap 2 juga digunakan untuk melacak kepemilikan halaman secara langsung di tabel halaman.

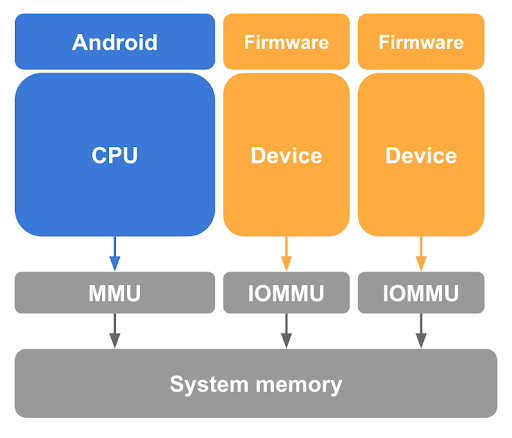

Perlindungan akses memori langsung (DMA)

Seperti yang dijelaskan sebelumnya, membatalkan pemetaan halaman tamu dari host Linux dalam tabel halaman CPU adalah langkah yang diperlukan, tetapi tidak cukup untuk melindungi memori tamu. pKVM juga perlu melindungi dari akses memori yang dilakukan oleh perangkat yang kompatibel dengan DMA di bawah kontrol kernel host, dan kemungkinan serangan DMA yang dimulai oleh host berbahaya. Untuk mencegah perangkat semacam itu mengakses memori tamu, pKVM memerlukan hardware unit pengelolaan memori input/output (IOMMU) untuk setiap perangkat yang kompatibel dengan DMA dalam sistem, seperti yang ditunjukkan pada gambar 3.

Minimal, hardware IOMMU menyediakan cara untuk memberikan dan mencabut akses baca/tulis perangkat ke memori fisik pada perincian halaman. Namun, hardware IOMMU ini membatasi penggunaan perangkat di pVM karena mengasumsikan tahap 2 yang dipetakan identitas.

Untuk memastikan isolasi antar-mesin virtual, transaksi memori yang dibuat atas nama entitas yang berbeda harus dapat dibedakan oleh IOMMU sehingga set tabel halaman yang sesuai dapat digunakan untuk terjemahan.

Selain itu, mengurangi jumlah kode khusus SoC di EL2 adalah strategi utama untuk mengurangi keseluruhan basis komputasi tepercaya (TCB) pKVM dan bertentangan dengan pencantuman driver IOMMU di hypervisor. Untuk mengurangi masalah ini, host di EL1 bertanggung jawab atas tugas pengelolaan IOMMU tambahan, seperti pengelolaan daya, inisialisasi, dan jika sesuai, penanganan interupsi.

Namun, menempatkan host dalam kontrol status perangkat memberikan persyaratan tambahan pada antarmuka pemrograman hardware IOMMU untuk memastikan bahwa pemeriksaan izin tidak dapat dilewati dengan cara lain, misalnya, setelah perangkat direset.

IOMMU standar dan didukung dengan baik untuk perangkat Arm yang memungkinkan isolasi dan penetapan langsung adalah arsitektur Arm System Memory Management Unit (SMMU). Arsitektur ini adalah solusi referensi yang direkomendasikan.

Kepemilikan memori

Pada waktu booting, semua memori non-hypervisor diasumsikan dimiliki oleh host, dan dilacak sebagai memori oleh hypervisor. Saat pVM diluncurkan, host akan memberikan halaman memori agar pVM dapat melakukan booting dan hypervisor akan mentransisikan kepemilikan halaman tersebut dari host ke pVM. Dengan demikian, hypervisor menerapkan batasan kontrol akses di tabel halaman tahap 2 host untuk mencegahnya mengakses halaman lagi, sehingga memberikan kerahasiaan kepada tamu.

Komunikasi antara host dan tamu dimungkinkan oleh berbagi memori yang terkontrol di antara keduanya. Tamu diizinkan untuk membagikan kembali beberapa halamannya kepada host menggunakan hypercall, yang menginstruksikan hypervisor untuk memetakan ulang halaman tersebut dalam tabel halaman tahap 2 host. Demikian pula, komunikasi host dengan TrustZone dimungkinkan oleh operasi berbagi dan/atau peminjaman memori, yang semuanya dipantau dan dikontrol secara ketat oleh pKVM menggunakan spesifikasi Firmware Framework for Arm (FF-A).

Karena persyaratan memori pVM dapat berubah dari waktu ke waktu, disediakan hypercall yang memungkinkan kepemilikan halaman tertentu milik pemanggil dilepaskan kembali ke host. Pada praktiknya, hypercall ini digunakan dengan protokol balon virtio untuk memungkinkan VMM meminta memori kembali dari pVM, dan agar pVM memberi tahu VMM tentang halaman yang dilepaskan, dengan cara yang terkontrol.

Hypervisor bertanggung jawab untuk melacak kepemilikan semua halaman memori dalam sistem dan apakah halaman tersebut dibagikan atau dipinjamkan ke entitas lain. Sebagian besar pelacakan status ini dilakukan menggunakan metadata yang dilampirkan ke tabel halaman host dan tamu tahap 2, menggunakan bit yang dicadangkan dalam entri tabel halaman (PTE), yang, seperti namanya, dicadangkan untuk penggunaan software.

Host harus memastikan bahwa host tidak mencoba mengakses halaman yang telah dibuat tidak dapat diakses oleh hypervisor. Akses host ilegal menyebabkan pengecualian sinkron disisipkan ke host oleh hypervisor, yang dapat mengakibatkan tugas ruang pengguna yang bertanggung jawab menerima sinyal SEGV, atau kernel host mengalami error. Untuk mencegah akses yang tidak disengaja, halaman yang diberikan kepada tamu tidak memenuhi syarat untuk ditukar atau digabungkan oleh kernel host.

Penanganan interupsi dan timer

Interupsi adalah bagian penting dari cara tamu berinteraksi dengan perangkat dan untuk komunikasi antar-CPU, di mana interupsi antar-prosesor (IPI) adalah mekanisme komunikasi utama. Model KVM adalah mendelegasikan semua pengelolaan interupsi virtual ke host di EL1, yang untuk tujuan tersebut berperilaku sebagai bagian hypervisor yang tidak tepercaya.

pKVM menawarkan emulasi Generic Interrupt Controller versi 3 (GICv3) lengkap berdasarkan kode KVM yang ada. Timer dan IPI ditangani sebagai bagian dari kode emulasi yang tidak tepercaya ini.

Dukungan GICv3

Antarmuka antara EL1 dan EL2 harus memastikan bahwa status interupsi penuh terlihat oleh host EL1, termasuk salinan register hypervisor yang terkait dengan interupsi. Visibilitas ini biasanya dilakukan menggunakan region memori bersama, satu per CPU virtual (vCPU).

Kode dukungan runtime register sistem dapat disederhanakan untuk mendukung hanya perangkap register Software Generated Interrupt Register (SGIR) dan Deactivate Interrupt Register (DIR). Arsitektur ini mewajibkan agar register ini selalu menjebak ke EL2, sementara jebakan lainnya sejauh ini hanya berguna untuk memitigasi erata. Semua hal lainnya ditangani di hardware.

Di sisi MMIO, semuanya diemulasi di EL1, dengan menggunakan kembali semua infrastruktur saat ini di KVM. Terakhir, Wait for Interrupt (WFI) selalu diteruskan ke EL1, karena ini adalah salah satu primitif penjadwalan dasar yang digunakan KVM.

Dukungan timer

Nilai pembanding untuk timer virtual harus diekspos ke EL1 pada setiap WFI trapping sehingga EL1 dapat menyuntikkan interupsi timer saat vCPU diblokir. Timer fisik sepenuhnya diemulasi, dan semua perangkap diteruskan ke EL1.

Penanganan MMIO

Untuk berkomunikasi dengan monitor mesin virtual (VMM) dan melakukan emulasi GIC, perangkap MMIO harus diteruskan kembali ke host di EL1 untuk penanganan masalah lebih lanjut. pKVM memerlukan hal berikut:

- IPA dan ukuran akses

- Data dalam kasus penulisan

- Endianness CPU pada titik perangkap

Selain itu, perangkap dengan register tujuan/sumber umum (GPR) sebagai tujuan/sumber diteruskan menggunakan pseudo-register transfer abstrak.

Antarmuka tamu

Tamu dapat berkomunikasi dengan tamu yang dilindungi menggunakan kombinasi hypercall dan akses memori ke wilayah yang terperangkap. Hypercall diekspos sesuai dengan standar SMCCC, dengan rentang yang dicadangkan untuk alokasi vendor oleh KVM. Hypercall berikut sangat penting bagi tamu pKVM.

Panggilan hiper generik

- PSCI menyediakan mekanisme standar bagi tamu untuk mengontrol siklus proses vCPU-nya, termasuk mengaktifkan, menonaktifkan, dan mematikan sistem.

- TRNG menyediakan mekanisme standar bagi tamu untuk meminta entropi dari pKVM yang meneruskan panggilan ke EL3. Mekanisme ini sangat berguna jika host tidak dapat dipercaya untuk memvirtualisasikan generator angka acak (RNG) hardware.

Panggilan hyper pKVM

- Berbagi memori dengan host. Semua memori tamu awalnya tidak dapat diakses oleh host, tetapi akses host diperlukan untuk komunikasi memori bersama dan untuk perangkat paravirtual yang mengandalkan buffer bersama. Hypercall untuk berbagi dan membatalkan berbagi halaman dengan host memungkinkan tamu memutuskan secara tepat bagian memori mana yang dapat diakses oleh Android lainnya tanpa perlu handshake.

- Pelepasan memori ke host. Semua memori tamu biasanya dimiliki oleh tamu hingga dimusnahkan. Status ini dapat tidak memadai untuk VM yang berjalan lama dengan persyaratan memori yang bervariasi dari waktu ke waktu. Panggilan hiper

relinquishmemungkinkan tamu mentransfer kepemilikan halaman secara eksplisit kembali ke host tanpa memerlukan penghentian tamu. - Perangkap akses memori ke host. Biasanya, jika tamu KVM mengakses alamat yang tidak sesuai dengan region memori yang valid, thread vCPU akan keluar ke host dan akses biasanya digunakan untuk MMIO dan diemulasi oleh VMM di ruang pengguna. Untuk memfasilitasi penanganan ini, pKVM diwajibkan untuk mengiklankan detail tentang instruksi yang salah seperti alamatnya, parameter register, dan kemungkinan isinya kembali ke host, yang secara tidak sengaja dapat mengekspos data sensitif dari tamu yang dilindungi jika perangkap tidak diantisipasi. pKVM memecahkan masalah ini dengan memperlakukan kesalahan ini sebagai fatal kecuali jika tamu sebelumnya telah mengeluarkan hypercall untuk mengidentifikasi rentang IPA yang salah sebagai salah satu yang aksesnya diizinkan untuk kembali ke host. Solusi ini disebut sebagai MMIO guard.

Perangkat I/O virtual (virtio)

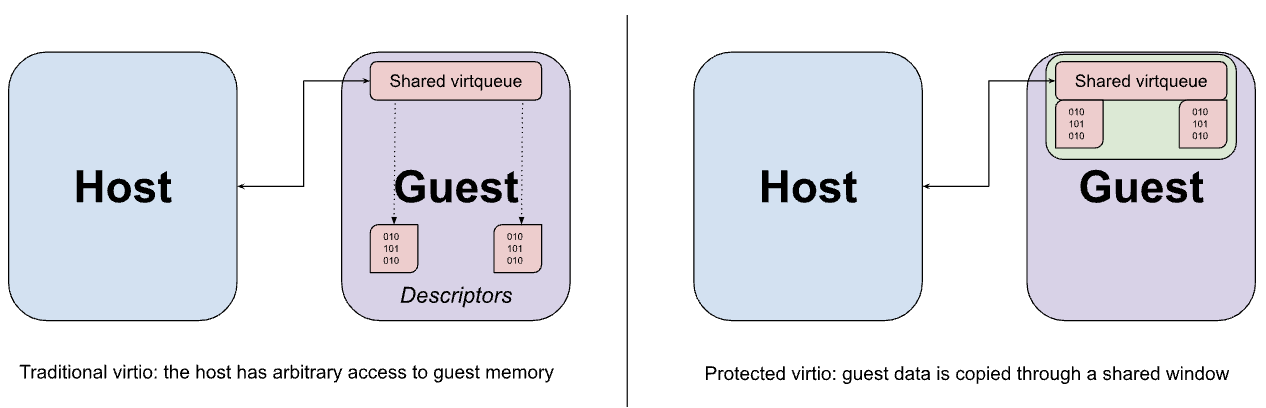

Virtio adalah standar populer, portabel, dan matang untuk menerapkan dan berinteraksi dengan perangkat paravirtual. Sebagian besar perangkat yang diekspos ke tamu yang dilindungi diimplementasikan menggunakan virtio. Virtio juga mendukung penerapan vsock yang digunakan untuk komunikasi antara guest yang dilindungi dan Android lainnya.

Perangkat Virtio biasanya diimplementasikan di ruang pengguna host oleh VMM, yang mencegat akses memori yang terperangkap dari tamu ke antarmuka MMIO perangkat virtio dan mengemulasi perilaku yang diharapkan. Akses MMIO relatif mahal karena setiap akses ke perangkat memerlukan perjalanan bolak-balik ke VMM, sehingga sebagian besar transfer data aktual antara perangkat dan tamu terjadi menggunakan serangkaian virtqueue dalam memori. Asumsi utama virtio adalah bahwa host dapat mengakses memori tamu secara arbitrer. Asumsi ini terlihat jelas dalam desain virtqueue, yang mungkin berisi pointer ke buffer di tamu yang dimaksudkan untuk diakses langsung oleh emulasi perangkat.

Meskipun hypercall berbagi memori yang dijelaskan sebelumnya dapat digunakan untuk membagikan buffer data virtio dari tamu ke host, berbagi ini harus dilakukan pada perincian halaman dan dapat mengekspos lebih banyak data daripada yang diperlukan jika ukuran buffer kurang dari ukuran halaman. Sebagai gantinya, tamu dikonfigurasi untuk mengalokasikan virtqueue dan buffer data yang sesuai dari jendela memori bersama yang tetap, dengan data yang disalin (dipantulkan) ke dan dari jendela sesuai kebutuhan.

Interaksi dengan TrustZone

Meskipun tamu tidak dapat berinteraksi langsung dengan TrustZone, host harus tetap dapat mengeluarkan panggilan SMC ke dunia yang aman. Panggilan ini dapat menentukan buffer memori yang dialamatkan secara fisik yang tidak dapat diakses oleh host. Karena software yang aman umumnya tidak mengetahui aksesibilitas buffer, host berbahaya dapat menggunakan buffer ini untuk melakukan serangan deputi yang bingung (analog dengan serangan DMA). Untuk mencegah serangan semacam itu, pKVM menjebak semua panggilan SMC host ke EL2 dan bertindak sebagai proxy antara host dan monitor aman di EL3.

Panggilan PSCI dari host diteruskan ke firmware EL3 dengan modifikasi minimal. Secara khusus, titik entri untuk CPU yang diaktifkan atau dilanjutkan dari penangguhan ditulis ulang sehingga tabel halaman tahap 2 diinstal di EL2 sebelum kembali ke host di EL1. Selama booting, perlindungan ini diterapkan oleh pKVM.

Arsitektur ini mengandalkan SoC yang mendukung PSCI, sebaiknya melalui penggunaan TF-A versi terbaru sebagai firmware EL3-nya.

Firmware Framework for Arm (FF-A) menstandardisasi interaksi antara dunia normal dan aman, terutama jika ada hypervisor yang aman. Bagian utama spesifikasi menentukan mekanisme untuk berbagi memori dengan dunia yang aman, menggunakan format pesan umum dan model izin yang terdefinisi dengan baik untuk halaman yang mendasarinya. pKVM mem-proxy pesan FF-A untuk memastikan bahwa host tidak mencoba berbagi memori dengan sisi aman yang tidak memiliki izin yang memadai.

Arsitektur ini mengandalkan software secure world yang menerapkan model akses memori, untuk memastikan bahwa aplikasi tepercaya dan software lain yang berjalan di secure world hanya dapat mengakses memori jika memori tersebut dimiliki secara eksklusif oleh secure world atau telah dibagikan secara eksplisit dengan secure world menggunakan FF-A. Pada sistem dengan S-EL2, penerapan model akses memori harus dilakukan oleh Secure Partition Manager Core (SPMC), seperti Hafnium, yang mempertahankan tabel halaman tahap 2 untuk dunia yang aman. Pada sistem tanpa S-EL2, TEE dapat menerapkan model akses memori melalui tabel halaman tahap 1.

Jika panggilan SMC ke EL2 bukan panggilan PSCI atau pesan yang ditentukan FF-A, SMC yang tidak ditangani akan diteruskan ke EL3. Asumsinya adalah firmware aman (yang harus tepercaya) dapat menangani SMC yang tidak tertangani dengan aman karena firmware memahami tindakan pencegahan yang diperlukan untuk mempertahankan isolasi pVM.

Monitor mesin virtual

crosvm adalah monitor mesin virtual (VMM) yang menjalankan mesin virtual melalui antarmuka KVM Linux. Yang membuat crosvm unik adalah fokusnya pada keamanan dengan penggunaan bahasa pemrograman Rust dan sandbox di sekitar perangkat virtual untuk melindungi kernel host. Untuk mengetahui informasi selengkapnya tentang crosvm, lihat dokumentasi resminya di sini.

Deskriptor file dan ioctl

KVM mengekspos perangkat karakter /dev/kvm ke ruang pengguna dengan ioctl yang membentuk KVM API. ioctl termasuk dalam kategori berikut:

- Kueri ioctl sistem dan tetapkan atribut global yang memengaruhi seluruh subsistem KVM, serta buat pVM.

- Ioctl VM mengkueri dan menetapkan atribut yang membuat CPU virtual (vCPU) dan perangkat, serta memengaruhi seluruh pVM, seperti menyertakan tata letak memori dan jumlah CPU virtual (vCPU) dan perangkat.

- IOCTL vCPU meminta dan menetapkan atribut yang mengontrol operasi satu CPU virtual.

- Ioctl perangkat mengkueri dan menyetel atribut yang mengontrol operasi satu perangkat virtual.

Setiap proses crosvm menjalankan tepat satu instance mesin virtual. Proses ini menggunakan ioctl sistem KVM_CREATE_VM untuk membuat deskriptor file VM yang dapat digunakan untuk mengeluarkan ioctl pVM. ioctl KVM_CREATE_VCPU atau KVM_CREATE_DEVICE

pada FD VM membuat vCPU/perangkat dan menampilkan deskriptor file yang mengarah ke

resource baru. ioctl pada FD vCPU atau perangkat dapat digunakan untuk mengontrol perangkat

yang dibuat menggunakan ioctl pada FD VM. Untuk vCPU, hal ini mencakup tugas penting menjalankan kode tamu.

Secara internal, crosvm mendaftarkan deskriptor file VM dengan kernel menggunakan

antarmuka epoll yang dipicu tepi. Kemudian, kernel akan memberi tahu crosvm setiap kali ada peristiwa baru yang tertunda di salah satu deskriptor file.

pKVM menambahkan kemampuan baru, KVM_CAP_ARM_PROTECTED_VM, yang dapat digunakan untuk

mendapatkan informasi tentang lingkungan pVM dan menyiapkan mode terlindungi untuk VM.

crosvm menggunakan ini selama pembuatan pVM jika tanda --protected-vm diteruskan,

untuk mengkueri dan mencadangkan jumlah memori yang sesuai untuk

firmware pVM, lalu mengaktifkan mode terlindungi.

Alokasi memori

Salah satu tanggung jawab utama VMM adalah mengalokasikan memori VM dan mengelola tata letak memorinya. crosvm membuat tata letak memori tetap yang dijelaskan secara umum dalam tabel di bawah.

| FDT dalam mode normal | PHYS_MEMORY_END - 0x200000

|

| Kosongkan | ...

|

| Ramdisk | ALIGN_UP(KERNEL_END, 0x1000000)

|

| Kernel | 0x80080000

|

| Bootloader | 0x80200000

|

| FDT dalam mode BIOS | 0x80000000

|

| Dasar memori fisik | 0x80000000

|

| Firmware pVM | 0x7FE00000

|

| Memori perangkat | 0x10000 - 0x40000000

|

Memori fisik dialokasikan dengan mmap dan memori diberikan ke VM untuk mengisi region memorinya, yang disebut memslot, dengan ioctl KVM_SET_USER_MEMORY_REGION. Oleh karena itu, semua memori pVM tamu diatribusikan ke instance crosvm yang mengelolanya dan dapat menyebabkan proses dihentikan (menghentikan VM) jika host mulai kehabisan memori kosong. Saat VM dihentikan, memori akan otomatis dihapus oleh hypervisor dan dikembalikan ke kernel host.

Di KVM reguler, VMM mempertahankan akses ke semua memori tamu. Dengan pKVM, memori tamu tidak dipetakan dari ruang alamat fisik host saat disumbangkan ke tamu. Satu-satunya pengecualian adalah memori yang secara eksplisit dibagikan kembali oleh tamu, seperti untuk perangkat virtio.

Region MMIO di ruang alamat tamu dibiarkan tidak dipetakan. Akses ke region ini oleh tamu akan terperangkap dan menghasilkan peristiwa I/O di FD VM. Mekanisme ini digunakan untuk mengimplementasikan perangkat virtual. Dalam mode yang dilindungi, tamu harus mengonfirmasi bahwa wilayah ruang alamatnya akan digunakan untuk MMIO menggunakan hypercall, untuk mengurangi risiko kebocoran informasi yang tidak disengaja.

Penjadwalan

Setiap CPU virtual diwakili oleh thread POSIX dan dijadwalkan oleh penjadwal Linux host. Thread memanggil ioctl KVM_RUN pada FD vCPU, sehingga

hypervisor beralih ke konteks vCPU tamu. Penjadwal host

memperhitungkan waktu yang dihabiskan dalam konteks tamu sebagai waktu yang digunakan oleh thread

vCPU yang sesuai. KVM_RUN ditampilkan saat ada peristiwa yang harus ditangani oleh

VMM, seperti I/O, akhir interupsi, atau vCPU dihentikan. VMM menangani peristiwa dan memanggil KVM_RUN lagi.

Selama KVM_RUN, thread tetap dapat di-preempt oleh penjadwal host, kecuali

untuk eksekusi kode hypervisor EL2, yang tidak dapat di-preempt. pVM tamu

itu sendiri tidak memiliki mekanisme untuk mengontrol perilaku ini.

Karena semua thread vCPU dijadwalkan seperti tugas ruang pengguna lainnya, thread tersebut tunduk pada semua mekanisme QoS standar. Secara khusus, setiap thread vCPU dapat diikat ke CPU fisik, ditempatkan di cpusets, ditingkatkan atau dibatasi menggunakan pembatasan penggunaan, mengubah kebijakan prioritas/penjadwalan, dan lainnya.

Perangkat virtual

crosvm mendukung sejumlah perangkat, termasuk yang berikut:

- virtio-blk untuk image disk komposit, hanya baca atau baca-tulis

- vhost-vsock untuk komunikasi dengan host

- virtio-pci sebagai transport virtio

- pl030 real time clock (RTC)

- UART 16550a untuk komunikasi serial

Firmware pVM

Firmware pVM (pvmfw) adalah kode pertama yang dieksekusi oleh pVM, mirip dengan ROM boot perangkat fisik. Tujuan utama pvmfw adalah melakukan bootstrap boot aman dan mendapatkan rahasia unik pVM. pvmfw tidak terbatas untuk digunakan dengan OS tertentu, seperti Microdroid, selama OS didukung oleh crosvm dan telah ditandatangani dengan benar.

Biner pvmfw disimpan dalam partisi flash dengan nama yang sama dan diupdate menggunakan OTA.

Booting perangkat

Urutan langkah berikut ditambahkan ke prosedur booting perangkat yang mendukung pKVM:

- Bootloader Android (ABL) memuat pvmfw dari partisinya ke dalam memori dan memverifikasi image.

- ABL mendapatkan rahasia Device Identifier Composition Engine (DICE) (Compound Device Identifiers (CDI) dan rantai sertifikat DICE) dari Root of Trust.

- ABL mendapatkan CDI yang diperlukan untuk pvmfw, dan menambahkannya ke biner pvmfw.

- ABL menambahkan node

linux,pkvm-guest-firmware-memoryreserved memory region ke DT, yang menjelaskan lokasi dan ukuran biner pvmfw serta secret yang diturunkan pada langkah sebelumnya. - ABL menyerahkan kontrol ke Linux dan Linux menginisialisasi pKVM.

- pKVM membatalkan pemetaan region memori pvmfw dari tabel halaman tahap 2 host dan melindunginya dari host (dan tamu) selama waktu aktif perangkat.

Setelah perangkat di-booting, Microdroid di-booting sesuai langkah-langkah di bagian Urutan booting dalam dokumen Microdroid.

Boot pVM

Saat membuat pVM, crosvm (atau VMM lain) harus membuat memslot yang cukup besar untuk diisi dengan image pvmfw oleh hypervisor. VMM juga dibatasi dalam daftar register yang nilai awalnya dapat ditetapkan (x0-x14 untuk vCPU utama, tidak ada untuk vCPU sekunder). Register yang tersisa dicadangkan dan merupakan bagian dari ABI hypervisor-pvmfw.

Saat pVM dijalankan, hypervisor terlebih dahulu menyerahkan kontrol vCPU utama

ke pvmfw. Firmware mengharapkan crosvm telah memuat kernel yang ditandatangani AVB, yang dapat berupa bootloader atau image lain, dan FDT yang tidak ditandatangani ke memori pada offset yang diketahui. pvmfw memvalidasi tanda tangan AVB dan, jika berhasil, membuat pohon perangkat tepercaya dari FDT yang diterima, menghapus rahasianya dari memori, dan bercabang ke titik entri payload. Jika salah satu langkah verifikasi gagal, firmware akan mengeluarkan hypercall PSCI SYSTEM_RESET.

Di antara proses booting, informasi tentang instance pVM disimpan dalam partisi (perangkat virtio-blk) dan dienkripsi dengan rahasia pvmfw untuk memastikan bahwa, setelah proses mulai ulang, rahasia tersebut disediakan untuk instance yang benar.