Depuis Android 12, Android est compatible avec la configuration des droits d'accès au service TS.43, une spécification GSMA qui définit l'étape de validation des droits d'accès pour l'activation des services, y compris la voix sur Wi-Fi (VoWi-Fi), la voix sur LTE (VoLTE), les SMS sur IP (SMSoIP), l'activation du service sur l'appareil (ODSA) des appareils eSIM associés (à l'appareil demandeur) et les informations sur le forfait de données.

Pour prendre en charge cette spécification, Android fournit une fonctionnalité d'autorisation de service IMS qui permet à un fournisseur de services d'informer les appareils mobiles de l'état des services réseau IMS (IP Multimedia Subsystem). Cette fonctionnalité d'autorisation permet à l'appareil d'interroger le serveur d'autorisation de l'opérateur tel que défini par la spécification GSMA TS.43 pour l'état d'autorisation IMS à l'aide de l'authentification EAP-AKA sans que les utilisateurs aient à saisir manuellement des identifiants.

Les opérateurs disposant de serveurs de droits IMS peuvent utiliser la fonctionnalité de droits de service IMS pour le provisionnement de services. L'adoption de cette fonctionnalité présente les avantages suivants :

- Réduit les coûts de test et de certification pour les opérateurs, car cette fonctionnalité d'habilitation peut être utilisée sur plusieurs produits et OEM.

- Réduit les frais généraux de développement pour les fabricants d'appareils grâce à une application Android standard.

- Permet aux fabricants d'appareils et aux opérateurs de contribuer au code de la fonctionnalité, car elle est Open Source.

- Permet de gérer les adresses d'urgence pour les opérateurs nord-américains.

Architecture

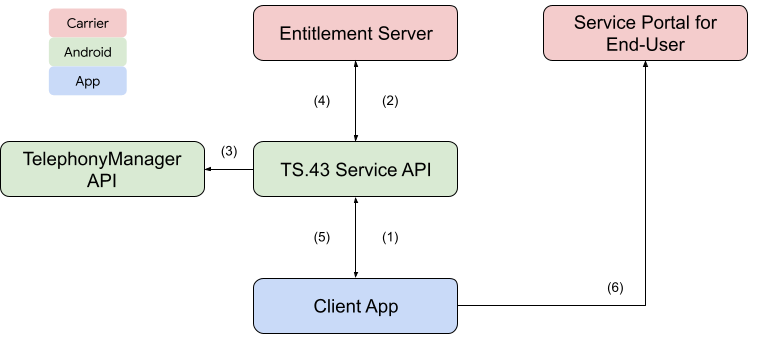

La figure suivante décrit l'architecture et le comportement de la fonctionnalité d'habilitation des services IMS.

Figure 1 : Architecture de la fonctionnalité d'habilitation TS.43

Comme le montre la figure 1, l'architecture de la fonctionnalité d'habilitation des services IMS comprend les composants suivants :

service_entitlementTS.43 Bibliothèque statique de l'API Service : cette bibliothèque implémente la spécification TS.43, interagit avec le serveur d'autorisation d'un opérateur et expose des API destinées aux applications pour chaque cas d'utilisation TS.43.Application cliente

ImsServiceEntitlement: cette application utilise l'API de service TS.43. L'application implémente des éléments d'UI, y compris des vues Web pour afficher le portail de services de l'opérateur afin que les utilisateurs puissent activer des services, et interagit avec d'autres composants Android pour gérer l'expérience utilisateur de bout en bout.Pour savoir comment configurer Android pour qu'il fonctionne avec un serveur d'habilitation basé sur la norme TS.43 d'un opérateur, consultez Application ImsServiceEntitlement.

Les lignes numérotées de la figure 1 montrent comment les composants de la fonctionnalité d'habilitation du service IMS communiquent entre eux. Chacune des étapes est décrite ci-dessous :

(1) L'application cliente appelle l'API de service TS.43 pour lancer une demande de droit d'accès au service.

(2) L'API de service TS.43 envoie une requête HTTP au serveur d'autorisation de l'opérateur pour lancer un défi EAP-AKA.

(3) L'API de service TS.43 appelle les API de téléphonie (par exemple, getIccAuthentication) pour effectuer l'authentification EAP-AKA.

(4) Le service TS.43 reçoit les données de configuration ou d'autorisation du service à partir du serveur d'autorisation de l'opérateur une fois la réponse EAP-AKA validée.

(5) Le service TS.43 renvoie les données de configuration ou d'autorisation d'accès au service à l'application cliente.

(6) L'application cliente gère les données et affiche éventuellement le portail de services de l'opérateur pour que l'utilisateur puisse terminer l'activation du service.

Intégration

Cette section décrit le processus d'intégration de la bibliothèque service_entitlement et de l'application ImsServiceEntitlement.

Comme il n'y a pas de dépendance à l'API Android 12, la bibliothèque service_entitlement et l'application ImsServiceEntitlement peuvent être rétroportées vers des plates-formes Android inférieures.

Bibliothèque service_entitlement

Étant donné que la bibliothèque service_entitlement est liée de manière statique à l'application ImsServiceEntitlement, aucune étape supplémentaire n'est requise pour intégrer la bibliothèque à l'application ImsServiceEntitlement.

La bibliothèque service_entitlement peut être intégrée à vos propres applications pour les cas d'utilisation TS.43 tels que le forfait de données et ODSA. La bibliothèque peut également être intégrée à une application pour des cas d'utilisation de droits d'accès non TS.43 basés sur le protocole EAP-AKA.

Voici les API à utiliser pour ces cas d'utilisation :

- Application TS.43 utilisant le protocole HTTP TS.43 implémenté dans la bibliothèque : utilisez les API de la classe

ServiceEntitlement. - Application non-TS.43 utilisant le protocole EAP-AKA implémenté dans la bibliothèque : utilisez les API exposées dans la classe

EapAkaHelper.

Application ImsServiceEntitlement

Par défaut, Android inclut l'application ImsServiceEntitlement installée dans la partition du produit en tant qu'application privilégiée. Pour configurer l'application, utilisez les clés CarrierConfig suivantes :

| Clé | Valeur |

|---|---|

KEY_ENTITLEMENT_SERVER_URL_STRING |

URL du serveur de droits d'accès de l'opérateur. Le préfixe https:// doit être inclus. |

KEY_FCM_SENDER_ID_STRING |

ID d'expéditeur FCM de l'opérateur. Ne définissez pas cette valeur si FCM n'est pas requis par l'opérateur. |

KEY_SHOW_VOWIFI_WEBVIEW_BOOL |

Définissez sur true si l'opérateur exige une interface utilisateur de portail Web pour que les utilisateurs s'inscrivent au service VoWiFi. Par exemple, accepter les conditions d'utilisation ou saisir une adresse en cas d'urgence.Cette information est généralement requise par les opérateurs en Amérique du Nord. |

KEY_WFC_EMERGENCY_ADDRESS_CARRIER_APP_STRING |

Définie sur com.android.imsserviceentitlement/.WfcActivationActivity, si KEY_SHOW_VOWIFI_WEBVIEW_BOOL est true. |

KEY_IMS_PROVISIONING_BOOL |

Définissez sur true si l'opérateur exige le provisionnement réseau des services IMS (VoLTE/VoWiFi/SMSoIP) en arrière-plan.Cette information est requise par certains opérateurs européens. |

KEY_CARRIER_VOLTE_PROVISIONING_REQUIRED_BOOL |

Définie sur true si KEY_IMS_PROVISIONING_BOOL est true. |

Le trafic HTTP vers le serveur d'autorisation et le portail Web d'un opérateur passe par le réseau par défaut (par exemple, les données mobiles ou le Wi-Fi par défaut).

Partenaires GMS : les opérateurs suivants sont compatibles avec l'application d'habilitation TS.43 dans Android 12, conformément à la spécification TS.43 v5.0 :

- États-Unis : CSpire, US Cellular, Cellcom

- France : Orange

Interface utilisateur système supplémentaire pour le provisionnement IMS

Cette section explique comment les OEM peuvent prendre en charge des éléments d'interface utilisateur système supplémentaires liés au provisionnement du service IMS (par exemple, lorsqu'une notification s'affiche lorsque le VoWiFi est provisionné).

L'application ImsServiceEntitlement définit l'état de provisionnement VoWiFi dans la plate-forme à l'aide de l'API système ProvisioningManager.setProvisioningIntValue(KEY_VOICE_OVER_WIFI_ENABLED_OVERRIDE, value). Cette API est également utilisée pour VoLTE (avec KEY_VOLTE_PROVISIONING_STATUS) et SMSoIP (avec KEY_SMS_OVER_IP_ENABLED).

L'UI système peut ensuite lire l'état du provisionnement à l'aide de getProvisioningIntValue ou en enregistrant un rappel pour surveiller le changement d'état du provisionnement via registerProvisioningChangedCallback.

Forcer les configurations pour les tests

Utilisez les procédures suivantes pour modifier temporairement le comportement de l'application ImsServiceEntitlement à des fins de test. Pour savoir comment remplacer les configurations de l'opérateur, consultez Remplacer les configurations de l'opérateur.

Ignorer la procédure d'inscription au VoWiFi

Pour ignorer la procédure d'inscription au Wi-Fi Voice et permettre l'activation directe du Wi-Fi Voice, remplacez la configuration de l'opérateur KEY_WFC_EMERGENCY_ADDRESS_CARRIER_APP_STRING et définissez sa valeur sur une chaîne vide.

Ignorer le provisionnement IMS

Pour ignorer le provisionnement IMS, rendre les services IMS disponibles et permettre aux utilisateurs d'activer ces services sans provisionnement réseau, remplacez la configuration de l'opérateur KEY_CARRIER_VOLTE_PROVISIONING_REQUIRED_BOOL et définissez sa valeur sur false.

Modifier l'URL du serveur de droits d'accès

Pour modifier l'URL du serveur de droits d'accès, remplacez la configuration de l'opérateur KEY_ENTITLEMENT_SERVER_URL_STRING et définissez sa valeur sur la chaîne d'URL attendue. Vous devez inclure le préfixe https://.

Remplacer les configurations de l'opérateur

À partir d'Android 11, les commandes de remplacement de la configuration de l'opérateur sont intégrées et disponibles avec les droits root.

La commande suivante montre comment remplacer la clé de configuration de l'opérateur carrier_volte_provisioning_required_bool et définir sa valeur sur false. Vous pouvez exécuter la commande plusieurs fois pour remplacer plusieurs configurations.

adb rootadb shell cmd phone cc set-value -p carrier_volte_provisioning_required_bool false

Pour effacer tous les remplacements, utilisez la commande suivante :

adb shell cmd phone cc clear-valuesPour obtenir plus d'informations, exécutez la commande suivante :

adb shell cmd phone cc